Tиповые схемы идентификации и аутентификации пользователя

Первая из типовых схем – «С ОБЪЕКТОМ-ЭТАЛОНОМ» [1]: в системе создаётся объект–эталон Ei (используя идентификатор IDi и аутентификатор Ki) для идентификации и аутентификациипользователя.

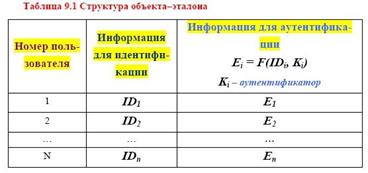

Структура объекта–эталонаприведена в таблице 9.1.

Здесь Ei = F(IDi, Ki), где F – функция, обладающая свойством «невосстановимости» значенияаутентификатора Ki по Ei и IDi.

НевосстановимостьKi оценивается по пороговой трудоемкости Т0 решения задачи восстановления аутентифицирующей информации Ki по Ei и IDi.

Так как для пары Ki и Kj возможно совпадения значений Е, то вероятность ложной аутентификации не должна быть больше некоторого порогового значения Р0.

На практике задают

Протокол идентификации и аутентификации следующий:

а) пользователь предъявляет свой идентификатор ID;

б) если ID = IDi, то пользователь i прошёл идентификацию;

в) субъект аутентификации запрашивает у пользователя его аутентификаторКi;

д) субъект аутентификации вычисляет значение Yi = F(IDi, Ki);

е) субъект аутентификации сравнивает значения Yi и Ei, и при совпадении пользовательаутентифицирован в системе: информация о нем передается в программные модули, использующие ключи пользователей (систему шифрования, разграничения доступа, и т. п.).

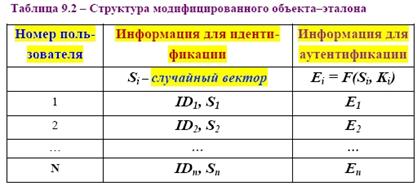

Вторая типовая схема – «С МОДИФИЦИРОВАННЫМ ОБЪЕКТОМ–ЭТАЛОНОМ»: в системе также создаётся объект– эталон, таблица 9.2.

Здесь значение Ei = F(Si, Ki), где Si – случайный вектор, задаваемый при создании идентификатора пользователя.

|

|

|

Функция F обладает свойством невосстанавливаемости значения Ki по Ei и Si.

Протокол идентификации и аутентификации следующий:

а) пользователь предъявляет свой идентификатор ID;

б) если ID = IDi, то пользователь i прошёл идентификацию;

в) по идентификатору IDi выделяется (определяется) вектор Si;

д) субъект аутентификации запрашивает у пользователя аутентификаторКi;

е) субъект аутентификации вычисляет значение Yi = F(Si, Ki);

ж) субъект аутентификации производит сравнение значений Yi и Ei и при их совпадении пользователь аутентифицирован в системе.

Этот метод обычно используется в ОС UNIX, где в качестве идентификатора используется имя пользователя (запрошенное по Login), а в качестве аутентификатораKi – пароль (запрошенный по Password). Функция F – алгоритм шифрования DES. Эталоны для идентификации и аутентификации содержатся в файле /etc/passwd.

Парольная аутентификация имеет пониженную стойкость, так как выбораутентифицирующей информации происходит из относительно небольшого множества осмысленных слов. Мощность этого множества определяется энтропией языка.

Дата добавления: 2018-06-01; просмотров: 1198; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!