Основные механизмы и способы защиты информации, применяемые в проводных и беспроводных сетях связи.

Технология Wi-Fi разработана на основе стандарта IEEE 802.11 и используется для создания широкополосных беспроводных сетей связи, работающих в общедоступных нелицензируемых диапазонах частот. С точки зрения безопасности следует учитывать среду передачи сигнала – в беспроводных сетях получить доступ к передаваемой информации намного проще, чем в проводных, для чего всего лишь достаточно поместить антенну в зоне распространения сигнала.

Существует два основных варианта создания топологии беспроводной сети:

· Ad-hoc – передача напрямую между устройствами;

· Hot-spot – передача осуществляется через точку доступа.

В Hot-spot сетях присутствует точка доступа (Accesspoint), посредством которой происходит не только взаимодействие внутри сети, но и доступ к внешним сетям. Hot-spot представляет наибольший интерес с точки зрения защиты информации, т.к., взломав точку доступа, злоумышленник может получить информацию не только со станций, размещенных в данной беспроводной сети.

С целью защиты данных в сетях Wi-Fi применяются методы ограничения доступа, аутентификации и шифрования.

Методы ограничения доступа представляют собой фильтрацию MAC-адресов и использование режима скрытого идентификатора беспроводной сети SSID (ServiceSetIDentifier).

Фильтрацию можно осуществлять тремя способами:

· Точка доступа позволяет получить доступ станциям с любым MAC-адресом;

· Точка доступа позволяет получить доступ только станциям, чьи MAC-адреса находятся в доверительном списке;

|

|

|

· Точка доступа запрещает доступ станциям, чьи MAC-адреса находятся в «чёрном списке».

Режим скрытого идентификатора SSID основывается на том, что для своего обнаружения точка доступа периодически рассылает кадры-маячки (beaconframes). Каждый такой кадр содержит служебную информацию для подключения и, в частности, присутствует SSID. В случае скрытого SSID это поле пустое, т.е. невозможно обнаружить беспроводную сеть и к ней подключиться, не зная значение SSID. Но все станции в сети, подключенные к точке доступа, знают SSID и при подключении, когда рассылаются ProbeRequest запросы, указывают идентификаторы сетей, имеющиеся в их профилях подключений. Прослушивая рабочий трафик, с легкостью можно получить значение SSID, необходимое для подключения к желаемой точке доступа.

В сетях Wi-Fi предусмотрены два варианта аутентификации:

· Открытая аутентификация (OpenAuthentication), когда рабочая станция делает запрос аутентификации, в котором присутствует только MAC-адрес клиента. Точка доступа отвечает либо отказом, либо подтверждением аутентификации. Решение принимается на основе MAC-фильтрации, т.е. по сути это защита на основе ограничения доступа, что небезопасно.

|

|

|

· Аутентификация с общим ключом (SharedKeyAuthentication), при котором используется статический ключ шифрования алгоритма WEP (WiredEquivalentPrivacy). Клиент делает запрос у точки доступа на аутентификацию, на что получает подтверждение, которое содержит 128 байт случайной информации. Станция шифрует полученные данные алгоритмом WEP (проводится побитовое сложение по модулю 2 данных сообщения с последовательностью ключа) и отправляет зашифрованный текст вместе с запросом на ассоциацию. Точка доступа расшифровывает текст и сравнивает с исходными данными. В случае совпадения отсылается подтверждение ассоциации, и клиент считается подключенным к сети. Схема аутентификации с общим ключом уязвима к атакам «Maninthemiddle». Алгоритм шифрования WEP – это простой XOR ключевой последовательности с полезной информацией, следовательно, прослушав трафик между станцией и точкой доступа, можно восстановить часть ключа.

Организация WECA (Wi-FiAlliance) совместно с IEEE анонсировали стандарт WPA (англ. Wi-FiProtectedAccess). В WPA используется протокол TKIP (TemporalKeyIntegrityProtocol, протокол проверки целостности ключа), который использует усовершенствованный способ управления ключами и покадровое изменение ключа. WPA также использует два способа аутентификации:

|

|

|

· Аутентификация с помощью предустановленного ключа WPA-PSK (Pre-SharedKey);

· Аутентификацияспомощью RADIUS-сервера (Remote Access Dial-in User Service).

В сетях Wi-Fi используются следующие методы шифрования:

· WEP-шифрование– аналог шифрования трафика в проводных сетях. Используется симметричный потоковый шифр RC4 (RivestCipher 4), который достаточно быстро функционирует. На сегодняшний день WEP и RC4 не считаются криптостойкими.

· TKIP-шифрование – используется тот же симметричный потоковый шифр RC4, но является более криптостойким. С учетом всех доработок и усовершенствований TKIP все равно не считается криптостойким.

· CKIP-шифрование (CiscoKeyntegrityProtocol) – имеет сходство с протоколом TKIP. Используется протокол CMIC (CiscoMessageIntegrityCheck) для проверки целостности сообщений.

· WPA-шифрование – вместо уязвимого RC4, используется криптостойкий алгоритм шифрования AES (AdvancedEncryptionStandard). Возможно использование протокола EAP (ExtensibleAuthenticationProtocol). Есть два режима: Pre-SharedKey (WPA-PSK) - каждый узел вводит пароль для доступа к сети и Enterprise - проверка осуществляется серверами RADIUS.

· WPA2-шифрование (IEEE 802.11i) – принят в 2004 году, с 2006 года WPA2 должно поддерживать все выпускаемое Wi-Fi оборудование. В данном протоколе применяется RSN (RobustSecurityNetwork, сеть с повышенной безопасностью). Изначально в WPA2 используется протокол CCMP (CounterModewithCipherBlockChainingMessageAuthenticationCodeProtocol, протокол блочного шифрования с кодом аутентичности сообщения и режимом сцепления блоков и счетчика). Основой является алгоритм AES. Для совместимости со старым оборудованием имеется поддержка TKIP и EAP (ExtensibleAuthenticationProtocol) с некоторыми его дополнениями. Как и в WPA есть два режима работы: Pre-SharedKey и Enterprise [1].

|

|

|

WIMAX

Вопросы безопасности в сетях WiMAX, основанных на стандарте IEEE 802.16, также как и в сетях Wi-Fi (IEEE 802.11), стоят очень остро в связи с легкостью подключения к сети.

Стандарт IEEE 802.16 определяет протокол PKM (PrivacyandKeyManagementProtocol), протокол приватности и управления ключом. На самом же деле имеется в виду конфиденциальность, а не приватность [2].

В сетях WiMAX понятие защищенной связи (SecurityAssociation, SA) — это одностороннее соединение для обеспечения защищенной передачи данных между устройствами сети. SA бывают двух типов:

· DataSecurityAssociation, защищенная связь для передачи данных;

· AuthorizationSecurityAssociation, защищенная связь для осуществления авторизации.

Защищенная связь для передачи данных в свою очередь бывает трех типов:

· Первичная (основная) (Primary SA);

· Статическая (Static SA);

· Динамическая (Dynamic SA).

Первичная защищенная связь устанавливается абонентской станцией на время процесса инициализации. Базовая станция затем предоставляет статическую защищенную связь. Что касается динамических защищенных связей, то они устанавливаются и ликвидируются по мере необходимости для сервисных потоков. Как статическая, так и динамическая защищенные связи могут быть одной для нескольких абонентских станций.

Защищенная связь для данных определяется:

· 16-битным идентификатором связи;

· Методом шифрования, применяемым для защиты данных в соединении;

· Двумя ключами TrafficEncryptionKey (TEK, ключ шифрования трафика), текущий и тот, который будет использоваться, когда у текущего TEK закончится срок жизни;

· Двумя двухбитными идентификаторами, по одному на каждый TEK;

· Временем жизни TEK, которое может иметь значение от 30 минут до 7 дней и по умолчанию устанавливается на 12 часов;

· Двумя 64-битными векторами инициализации, по одному на TEK (требуется для алгоритма шифрования DES);

· Индикатором типа связи (первичная, статическая или динамическая).

Абонентские станции обычно имеют одну защищенную связь для передачи данных для вторичного частотного канала управления (SecondaryManagementChannel); и либо одну защищенную связь для данных для соединения в обе стороны (Uplink и Downlink), либо одну защищенную связь для передачи данных для соединения от базовой станции до абонентской и одну — для обратного.

Абонентская станция и базовая станция разделяют одну защищенную связь для осуществления авторизации. Базовая станция использует эту защищенную связь для конфигурирования защищенной связи для передачи данных.

Защищенная связь для осуществления авторизации определяется:

· сертификатом X.509, идентифицирующим абонентскую станцию, а также сертификатом X.509, идентифицирующим производителя абонентской станции;

· 160-битовым ключом авторизации (Authorizationkey, AK), используется для аутентификации во время обмена ключами TEK;

· 4-битовым идентификатором ключа авторизации;

· Временем жизни ключа авторизации, которое может принимать значение от 1 дня до 70 дней и устанавливается значение по умолчанию в 7 дней;

· 128-битовым ключом шифрования ключа (KeyEncryptionKey, KEK), используется для шифрования и распределения ключей TEK;

· Ключом HMAC для нисходящих сообщений (Downlink) при обмене ключами TEK;

· Ключом HMAC для восходящих сообщений (Uplink) при обмене ключами TEK;

· Списком data SA, для которого данная абонентская станция авторизована.

KEK вычисляется следующим образом:

· Проводится конкатенация шестнадцатеричного числа 0x53 с самим собой 64 раза, получаются 512 бит;

· Справа приписывается ключ авторизации;

· Вычисляется хэш-функция SHA-1 от этого числа, получаются 160 бит на выходе;

· Первые 128 бит берутся в качестве KEK, остальные отбрасываются.

Ключи HMAC вычисляются следующим образом:

· Проводится конкатенация шестнадцатеричного числа 0x3A (Uplink) или 0x5C (Downlink) с самим собой 64 раза;

· Справа приписывается ключ авторизации;

· Вычисляется хэш-функция SHA-1 от этого числа, получаются 160 бит на выходе – это и есть ключ HMAC.

В сетях WiMAX используются следующие протоколы аутентификации:

· ExtensibleAuthenticationProtocol (EAP, расширяемый протокол аутентификации) — это протокол, описывающий более гибкую схему аутентификации по сравнению с сертификатами X.509. Она была введена в дополнении к стандарту IEEE 802.16e. EAP-сообщения кодируются прямо в кадры управления. В связи с этим в протокол PKM были добавлены два новых сообщения PKM EAP request (EAP-запрос) и PKM EAP response (EAP-ответ). Стандарт IEEE 802.16e не устанавливает какой-либо определенный метод аутентификации EAP, эта область сейчас активно исследуется.

· PrivacyandKeyManagementProtocol (PKM Protocol) — это протокол для получения авторизации и ключей шифрования трафика TEK.

Стандарт IEEE 802.16 использует алгоритм DES в режиме сцепления блока шифров для шифрования данных. В настоящее время DES считается небезопасным, поэтому в дополнении к стандарту IEEE 802.16e для шифрования данных был добавлен алгоритм AES.

Стандарт 802.16e определяет использование шифрования AES в четырех режимах:

· CipherBlockChaining (CBC, режим сцепления блока шифров);

· Counter Encryption (CTR, шифрованиесчетчика);

· Counter Encryption with Cipher Block Chaining message authentication code (CCM, счетчиковоешифрованиес message authentication code, полученнымсцеплениемблокашифров), добавляетвозможностьпроверкиподлинностизашифрованногосообщениякрежиму CTR;

· ElectronicCodeBook (ECB, режим электронной кодовой книги), используется для шифрования ключей TEK.

Можно отментить следующие уязвимости в стандарте IEEE 802.16:

· Атаки физического уровня, такие как глушение передачи сигнала, ведущее к отказу доступа или лавинный наплыв кадров (flooding), имеющий целью истощить батарею станции. Эффективных способов противостоять таким угрозам на сегодня нет.

· Самозваные базовые станции, что связано с отсутствием сертификата базовой станции. В стандарте проявляется явная несимметричность в вопросах аутентификации. Предложенное решение этой проблемы — инфраструктура управления ключом в беспроводной среде (WKMI, WirelessKeyManagementInfrastructure), основанная на стандарте IEEE 802.11i. В этой инфраструктуре есть взаимная аутентификация с помощью сертификатов X.509.

· Уязвимость, связанная с неслучайностью генерации базовой станцией ключей авторизации. Взаимное участие базовой и абонентской станции, возможно, решило бы эту проблему.

· Возможность повторно использовать ключи TEK, чей срок жизни уже истек. Это связано с очень малым размером поля EKS индекса ключа TEK. Так как наибольшее время жизни ключа авторизации 70 суток, то есть 100800 минут, а наименьшее время жизни ключа TEK 30 минут, то необходимое число возможных идентификаторов ключа TEK — 3360. А это означает, что число необходимых бит для поля EKS — 12.

· Еще одна проблема связана, как уже упоминалось, с небезопасностью использования шифрования DES. При достаточно большом времени жизни ключа TEK и интенсивном обмене сообщениями возможность взлома шифра представляет реальную угрозу безопасности. Эта проблема была устранена с введением шифрования AES в поправке к стандарту IEEE 802.16e. Однако, большое число пользователей до сих пор имеет оборудование, поддерживающее лишь старый стандарт IEEE 802.16 [2].

LTE

Архитектура сетей LTE (LongTermEvolution) сильно отличается от схемы, используемой в существующих сетях 3G. Это различие порождает необходимость адаптировать и улучшать механизмы обеспечения безопасности [3]. Наиболее важным требованием к механизмам безопасности остается гарантия по крайней мере того же уровня безопасности, который уже существует в сетях стандарта 3G. Основные изменения и дополнения, предназначенные для удовлетворения новых требований, были сформулированы следующим образом:

· Иерархическая ключевая инфраструктура, в рамках которой для решения различных задач используются различные ключи;

· Разделение механизмов безопасности для слоя без доступа (NAS), на котором осуществляется поддержка связи между узлом ядра сети и мобильным терминалом (UE), и механизмов безопасности для слоя с доступом (AS), обеспечивающего взаимодействие между оконечным сетевым оборудованием (включая набор базовых станций NodeB (eNB)) и мобильными терминалами;

· Концепция превентивной безопасности, которая способна снизить масштабы урона, наносимого при компрометации ключей;

· Добавление механизмов безопасности для обмена данными между сетями 3G и LTE.

В настоящий момент широко используются различные механизмы безопасности для сетей 3G, позволяющие обеспечить конфиденциальность пользовательских данных, аутентификацию абонентов, конфиденциальность данных при их передаче по протоколам U-Plane (пользовательские данные) и C-Plane (управляющие данные), а также комплексную защиту протокола C-Plane при его совместном использовании с другими международными стандартами обмена.

Существуют четыре основных требования к механизмам безопасности технологии LTE:

· Обеспечить как минимум такой же уровень безопасности, как и в сетях типа 3G, не доставляя неудобства пользователям;

· Обеспечить защиту от Интернет-атак;

· Механизмы безопасности для сетей LTE не должен создавать препятствий для перехода со стандарта 3G на стандарт LTE;

· Обеспечить возможность дальнейшего использования программно-аппаратного модуля USIM (UniversalSubscriberIdentityModule, универсальная сим-карта).

Последние два пункта обеспечиваются использованием механизма 3GPP AKA (AuthenticationandKeyAgreement). Требования же безопасности к компоненту EvolvedPacketCore, т.е. к ядру сети LTE, могут быть выполнены с использованием технологии безопасной доменной зоны (NDS – NetworkDomainSecurity) на сетевом уровне, как это описано в стандарте TS33.210, также как и для сетей 3G.

Тем не менее, так как в технологии LTE некоторый функционал контроллеров радиосети (RNC) интегрирован в eNB, то решения, применимые в рамках 3G-сетей, не могут быть прямо переложены на сети LTE. К примеру, базовые станции eNB осуществляют хранение ключа шифрования только на период сеанса связи с мобильным терминалом. То есть, в отличие от сетей 3G, ключ шифрования для закрытия управляющих сообщений не хранится в памяти, если связь с мобильным терминалом не установлена. Кроме того, базовые станции сети LTE могут быть установлены в незащищённой местности для обеспечения покрытие внутренних помещений (например, офисов), что, ожидаемо, приведет к возрастанию риска несанкционированного доступа к ним. Поэтому меры противодействия, описанные ниже, разработаны специально для минимизации вреда, наносимого в случае кражи ключевой информации из базовых станций.

Для закрытия данных в сетях LTE используется потоковое шифрование методом наложения на открытую информацию псевдослучайной последовательности (ПСП) с помощью оператора XOR (исключающее или), также как и в сетях 3G. Ключевым моментов в схеме является тот факт, что псевдослучайная последовательность некогда не повторяется. Алгоритмы, используемые в сетях 3G и LTE, вырабатывает псевдослучайную последовательность конечной длины. Поэтому для защиты от коллизий ключ, используемый для генерации ПСП, регулярно меняется, например, при подключении к сети, в процессе передачи и т.д. В сетях 3G для генерации сеансового ключа необходимо использование механизма Аутентификации и Ключевого обмена (AKA). Работа механизма AKA может занять доли секунды, необходимые для выработки ключа в приложении USIM и для установления соединения с Центром регистрации (HSS). Таким образом, для достижения скорости передачи данных сетей LTE, необходимо добавить функцию обновления ключевой информации без инициализации механизма AKA.

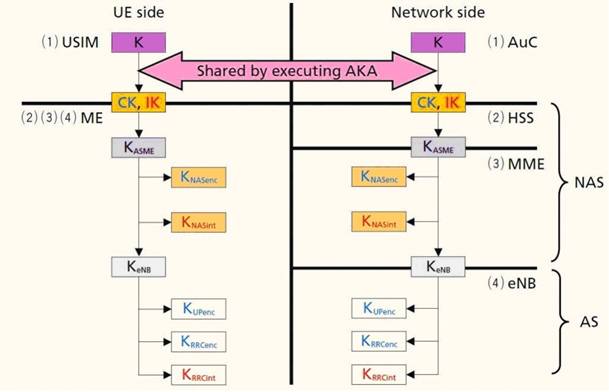

Для решения этой проблемы в рамках технологии LTE, предлагается использовать иерархическую ключевую инфраструктуру, показанную на Рисунке 5.

Рисунок 5 – Применение иерархической ключевой инфраструктуры для обеспечения безопасности в сетях LTE

Так же как и в сетях 3G, приложение USIM и Центр аутентификации (AuC) осуществляет предварительное распределение ключей (ключа К). Когда механизм AKA инициализируется для осуществления двусторонней аутентификации пользователя и сети, генерируются ключ шифрования CK и ключ общей защиты, которые затем передаются из ПО USIM в мобильное оборудование (ME) и из Центра аутентификации в Центр регистрации (HSS). Мобильное оборудование (ME) и Центр регистрации (HSS), используя ключевую пару (CK; IK) и ID используемой сети вырабатывает ключ KASME. Устанавливая зависимость ключа от ID сети, Центр регистрации гарантирует возможность использования ключа только в рамках этой сети. Далее, KASME передается из Центра регистрации в устройство мобильного управления (MME) текущей сети, где используется в качестве мастер-ключа. На основании KASME вырабатывается ключ KNASenc, необходимый для шифрования данных протокола NAS между Мобильным устройством (UE) и Устройством мобильного управления (MME) и ключ KNASint, необходимый для защиты целостности. Когда Мобильное устройство (UE) подключается к сети, MME генерирует ключ KeNB и передает его базовым станциям. В свою очередь, из ключа KeNB вырабатывается ключ KUPenc, используемый для шифрования пользовательских данных протокола U-Plane, ключ KRRCenc для протокола RRC (RadioResourceControl - протокол взаимодействия между мобильными устройствами и базовыми станциями) и ключ KRRClint, предназначенный для защиты целостности.

Применяется также разделение механизмов безопасности для Слоя без доступа (NAS) и Слоя с доступом (AS). Поскольку предполагается, что большие объемы данных могут передаваться только при подключенном мобильном устройстве (UE), сеть LTE устанавливает защищенное соединение между мобильным устройством (UE) и базовой станцией (eNB) только для подключенных мобильных устройств. Следовательно, мобильному устройству в режиме ожидания не нужно сохранять свое состояние на базовой станции. Так как сообщения уровня Слоя без доступа (NAS) передаются на Мобильное устройство в режиме ожидания, защищенный канал уровня NAS устанавливается между мобильным устройством и узлом ядра сети, т.е. устройством мобильного управления (MME). После аутентификации мобильного устройства, устройство мобильного управления запоминает мастер-ключ текущей сети KASME. Функции безопасности уровня NAS инициализируют шифрование и комплексную защиту NAS-соединения, используя для этого ключи KNASenc и KNASint. К этому моменту устройство мобильного управления (MME) должно определить, от какого именно мобильного устройства пришел запрос на прохождение аутентификации. Это необходимо для корректного выбора ключей для алгоритма дешифрования и проверки целостности передаваемых данных. Поскольку параметр UE ID (IMSI – идентификатор мобильного абонента) должен быть защищен при передачи по радиосети, для технологии LTE было предложено использовать вместо него временный параметр GUTI (временный идентификатор мобильного оператора). Значение GUTI периодически изменяется, таким образом, становится невозможно отследить, какое именно значение использует конкретное мобильное устройство.

Как только мобильное устройство входит в режим активности, базовая станция инициализирует механизмы безопасности уровня доступа (AS - AccessStratum) с помощью специальных команд. С этого момента механизмы обеспечения безопасности контролируют любое взаимодействие между устройством и базовой станцией. Алгоритмы, используемые для обеспечения безопасности уровня доступа, выбираются независимо из перечня алгоритмов, используемых для уровня Слоя без доступа. Для стран, запрещающих шифрование информации, существует режим, обеспечивающий установление надежного соединения без закрытия данных.

В сетях LTE алгоритмы шифрования и обеспечения комплексной безопасности основаны на технологии Snow 3G и стандарте AES. Помимо этих двух алгоритмов, технология 3GPP использует два дополнительных алгоритма таким образом, что даже если один из алгоритмов будет взломан, оставшиеся должны обеспечить безопасность сети LTE [3].

Дата добавления: 2018-06-01; просмотров: 572; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!