Подсистема «регистрации событий ИБ и аудита»

Подсистема «регистрации событий ИБ и аудита» предназначена для:

- мониторинга сетевой активности и оповещения о событиях, связанных с ИБ на сетевом уровне;

- мониторинга активности системного уровня (уровень ОС) и оповещения о событиях, связанных с ИБ на системном уровне;

- консолидации информации об активности сетевого и системного уровня на централизованную консоль управления;

- ведения журналов аудита событий ИБ;

- регистрации действий персонала, управляющего средствами связи и компонентами СОИБ;

- автоматизированного контроля защищенности объектов ИБ сети (сетей) электросвязи и компонентов СОИБ с целью выявления уязвимостей;

- формирования отчетов по результатам анализа защищенности и рекомендаций по устранению выявленных уязвимостей;

- автоматизированного анализа журналов аудита.

Подсистема «регистрации событий ИБ и аудита» реализуется с использованием механизмов анализа журналов событий, анализа защищенности и обнаружения/предотвращения вторжений.

Подсистема «управления СОИБ»

Подсистема «управления СОИБ» предназначена для:

- организации безопасного удаленного доступа к системе управления сетью (сетями) электросвязи;

- осуществления централизованного управления и мониторинга компонентами СОИБ;

- организации безопасного удаленного доступа к средствам связи для управления в случае отказов, следствием которых является невозможность управления оборудованием по основной схеме через технологическую сеть;

|

|

|

- контроля выполнения требований НД.

Подсистема «управления СОИБ» должна по возможности использовать штатные средства управления и мониторинга компонентов СОИБ.

Подсистема «резервирования»

Подсистема «резервирования» предназначается для:

- дублирования основных компонентов СОИБ;

- резервного копирования информации СОИБ и системы управления сетью электросвязи.

Подсистема «резервирования» СОИБ должна обеспечивать бесперебойную работу механизмов обеспечения безопасности и надежное сохранение файлов регистрации событий ИБ.

Подсистема «резервирования» реализуется:

- за счет встроенных механизмов обеспечения надежности средств обеспечения ИБ;

- на основании рекомендаций поставщиков механизмов обеспечения безопасности (средств защиты);

- средствами резервного копирования информации.

Механизмы обеспечения безопасности и средства защиты

10.4.1 Выполнение функций, определенных для каждой подсистемы СОИБ, осуществляется с использованием конкретных механизмов обеспечения безопасности и средств защиты, реализующих функциональные меры обеспечения безопасности, определенные требованиями безопасности сетей электросвязи.

|

|

|

10.4.2 По своему назначению и характеристикам механизмы обеспечения безопасности и средства защиты условно объединяются в классы, ориентировочный перечень которых с обозначением их использования в подсистемах СОИБ приведен в таблице 1.

Таблица 1 - Перечень классов механизмов обеспечения безопасности, средств защиты и их использование в подсистемах СОИБ

| Наименование классов механизмов обеспечения безопасности и средств защиты | Подсистемы СОИБ | ||||

| Аутентификации и авторизации | Контроля доступа и защиты от НСД | Регистрации событий ИБ и аудита | Управления | Резервиро- вания | |

| 1 Межсетевого экранирования и сегментирования сетей | + | ||||

| 2 Защиты от НСД | + | ||||

| 3 Криптографической защиты информации (СКЗИ) | + | + | |||

| 4 Контроля доступа | + | ||||

| 5 Аутентификации | + | ||||

| 6 Обнаружения/предотвращения вторжений | + | ||||

| 7 Резервного копирования и архивирования | + | ||||

| 8 Централизованного управления ИБ | + | ||||

| 9 Аудита и мониторинга событий ИБ | + | ||||

| 10 Контроля деятельности сотрудников в Интернет | + | ||||

| 11 Анализа содержимого почтовых сообщений | + | ||||

| 12 Контроля защищенности | + | ||||

| 13 Защиты от спама | + | ||||

| 14 Защиты от атак класса «отказ в обслуживании» | + | ||||

| 15 Контроля целостности | + | ||||

| 16 Антивирусной защиты | + | ||||

| 17 Защиты от утечки по техническим каналам | + | ||||

Угрозы и уязвимости ресурсов сетей связи.

|

|

|

При построении системы защиты персональных данных (далее СЗПД) ключевым этапом является построение частной модели угроз для конкретной организации. На основании этой модели в дальнейшем подбираются адекватные и достаточные средства защиты, в соответствии с принципами, рассмотренными в "Автоматизированная и неавтоматизированная обработка персональных данных" .

Под угрозами безопасности ПД при их обработке в ИСПД понимается совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных.

|

|

|

Появление угроз безопасности может быть связано как с преднамеренными действиями злоумышленников, так и с непреднамеренными действиями персонала или пользователей ИСПД.

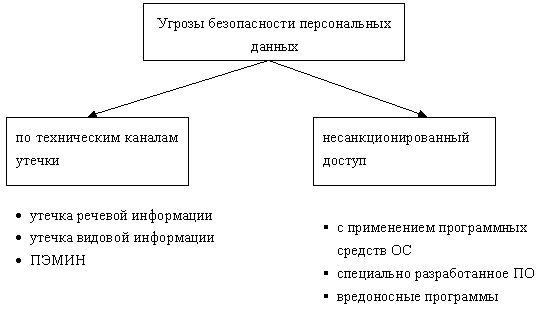

Угрозы безопасности могут быть реализованы двумя путями:

· через технические каналы утечки;

· путем несанкционированного доступа.

Обобщенная схема реализации канала угроз ПД показана на рисунке 4.1

Рис. 4.1.Обобщенная схема канала реализации угроз безопасности персональных данных

Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация. Среда распространения бывает однородной, например, только воздух при распространении электромагнитного излучения, или неоднородной, когда сигнал переходит из одной среды в другую. Носителями ПД могут быть люди, работающие с ИСПД, технические средства, вспомогательные средства и т.д. Главное, что информация при этом отображается в виде полей, сигналов, образов, количественных характеристиках физических величин.

Как правило, выделяют следующие угрозы за счет реализации технических каналов утечки:

· угрозы утечки речевой информации. Фактически злоумышленник перехватывает информацию с помощью специальной аппаратуры в виде акустических, виброакустических волн, а также электромагнитного излучения, модулированного акустическим сигналом. В качестве средств могут использоваться различного рода электронные устройства, подключаемые либо к каналам связи, либо к техническим средствам обработки ПД.

· угрозы утечки видовой информации. В этом случае речь идет о непосредственном просмотре ПД при наличии прямой видимости между средством наблюдения и носителем ПД. В качестве средств наблюдения используются оптические средства и видеозакладки;

· угрозы утечки информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН). Речь идет о перехвате побочных (не связанных с прямым функциональным значением элементов ИСПД) информативных электромагнитных полей и электрических сигналов, возникающих при обработке ПД техническими средствами ИСПД. Для регистрации ПЭМИН используется аппаратура в составе радиоприемных устройств и оконечных устройств восстановления информации. Кроме этого, перехват ПЭМИН возможен с использованием электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки ПД. Наводки электромагнитных излучений возникают при излучении элементами технических средств ИСПД информативных сигналов при наличии емкостной, индуктивной или гальванической связей соединительных линий технических средств ИСПД и различных вспомогательных устройств.

Источниками угроз, реализуемых за счет несанкционированного доступа к базам данных с использованием штатного или специально разработанного программного обеспечения, являются субъекты, действия которых нарушают регламентируемые в ИСПД правила разграничения доступа к информации. Этими субъектами могут быть:

· нарушитель;

· носитель вредоносной программы;

· аппаратная закладка.

Под нарушителем здесь и далее понимается физическое лицо (лица), случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности ПД при их обработке техническими средствами в информационных системах. С точки зрения наличия права легального доступа в помещения, в которых размещены аппаратные средства, обеспечивающие доступ к ресурсам ИСПД, нарушители подразделяются на два типа:

· нарушители, не имеющие доступа к ИСПД, реализующие угрозы из внешних сетей связи общего пользования и (или) сетей международного информационного обмена, – внешние нарушители;

· нарушители, имеющие доступ к ИСПД, включая пользователей ИСПД, реализующие угрозы непосредственно в ИСПД, – внутренние нарушители.

Для ИСПД, предоставляющих информационные услуги удаленным пользователям, внешними нарушителями могут являться лица, имеющие возможность осуществлять несанкционированный доступ к информации с использованием специальных программных воздействий, алгоритмических или программных закладок через автоматизированные рабочие места, терминальные устройства ИСПД, подключенные к сетям общего пользования.

Обобщим полученные знания с помощью рисунка 4.2.

Рис. 4.2.Классификация угроз безопасности персональных данных по способу реализации

Угрозы можно классифицировать по различным признакам, например, по виду нарушаемого свойства информации(конфиденциальность, целостность, доступность), по типу ИСПД, на которые направлена атака, по типу используемой для атаки уязвимости.

Дата добавления: 2018-06-01; просмотров: 812; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!