Общие методы обеспечения информационной безопасности.

Хафизов Айрат Расихович

Ассистент кафедры ИВТ-НК

Введение.

Основные понятия и определения.

Под «информацией», применительно к задаче её защиты, понимают сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их предоставления.

Под безопасностью автоматизированных систем обработки информации будем понимать их защищенность от случайного, либо преднамеренного вмешательства в процесс штатного функционирования этих автоматизированных систем, а также от попыток хищения, модификации либо разрушения их компонентов.

Информационной безопасности - это состояние защищенности информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного и искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

Также, для формирования понятийного аппарата в данной сфере может использоваться принятая 9 сентября 2000 года доктрина информационной безопасности Российской Федерации. В ней под информационной безопасностью Российской Федерации понимается состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности, общества и государства.

Защита информации – комплекс мероприятий направленных на поддержание информационной безопасности.

|

|

|

Следующий широко употребляемый термин - безопасность данных - такое состояние хранимых, обрабатываемых и принимаемых данных, при котором невозможно их случайное или преднамеренное получение, изменение и уничтожение.

В интересах обеспечения безопасности данных осуществляется их защита. Защита данных - совокупность целенаправленных действий и мероприятий по обеспечению безопасности данных. Т.о., защита данных есть процесс обеспечения безопасности данных, а безопасность - состояние данных, конечный результат процесса защиты. Защита данных осуществляется с использованием методов (способов) защиты.

Механизм защиты - совокупность средств защиты, функционирующих совместно для выполнения определенной задачи по защите данных (криптографические протоколы, механизмы защиты операционных систем и т.д.).

Несанкционированный доступ к данным (НСД) - злоумышленное или случайное действие, нарушающее технологическую схему обработки данных и ведущее к получению, модификации или уничтожению данных. НСД может быть пассивным (чтение, копирование) и активным (модификация, уничтожение).

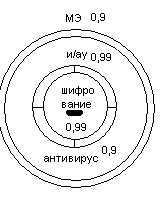

Зарисуем небольшую схему концептуальной модели безопасности информации.

|

|

|

Рис. 1. Концептуальная модель безопасности информации

Основные составляющие информационной безопасности.

Выделяют три свойства информации, определяющие её безопасное состояние:

Доступность – свойство информации быть доступной для законных субъектов системы, быть предоставленной им в четко отведенные границы времени, а также готовность служб к обслуживанию запросов.

Целостность – данное свойство гарантирует неизменность информации в содержательном смысле при её хранении, передаче и обработки в условиях случайных и преднамеренных разрушающих воздействий. Целостность информации обеспечивается такими средствами как расчет контрольных сумм, использование при передаче информации кодов с коррекцией ошибок, использование цифровой подписи, методы имитозащиты.

Конфиденциальность – Свойство информации быть доступной только легальным прошедшим проверку субъектам. Конфиденциальность информации можно обеспечить двумя способами:

1. Реализация систем разграничения доступа к информации.

2. Шифрование.

Целью злоумышленников является реализация какого-либо рода действий приводящих к невыполнению одного либо нескольких из вышеперечисленных свойств, возможность совершения такого рода действий называется угрозой.

|

|

|

Под угрозой безопасности данных будем понимать потенциально существующую возможность случайного или преднамеренного действия или бездействия, в результате которого может быть нарушена безопасность данных.

Реализация угроз информационной безопасности осуществляется, как правило, через существующие уязвимости. Уязвимость – это слабое место, недостаток в системе безопасности, которое делает возможным реализацию угрозы.

Угрозы могут реализовать только при наличии уязвимости, если уязвимости нет то реализация угрозы невозможна.

Наличие угроз ИБ и возможности их реализации через определенные уязвимости не является основным критерием принятия решения о реализации комплекса контрмер закрывающей угрозу либо уязвимость.

При принятии решения о целесообразности нейтрализации угроз основным фактором которым руководствуется специалист инф-ой безопасности явл. Величина риска, связанная с реализацией угроз.

Риск = Pугроза*Pуязвимости*Ущерб

Pуязвимости – вероятность обнаружения уязвимости

Pугроза – вероятность реализации угрозы.

При реализации угроз информационной безопасности выделяют источники и объекты угроз.

|

|

|

В качестве источника могут фигурировать как люди (внутренние пользователи организации либо внешние злоумышленники) так и источники внешней среды.

Для угроз работоспособности и доступности источником внутренних угроз могут являться:

1.Отступление (случайное либо умышленное) от правил эксплуатации компьютерных систем.

2.Вывод системы из штатного режима эксплуатации путем реализации преднамеренных действий внутреннего персонала либо внешними злоумышленниками. (Например SYN-floading)

3. Разрушение данных.

4. Разрушение или повреждение аппаратуры.

При обеспечении информационной безопасности необходимо иметь ввиду что источниками основных угроз являются в большей части внутренние пользователи (80% атак производиться внутренними пользователями). Большое количество атак также приходиться на долю обиженных сотрудников. Эти пользователи, как правило, знают всю структуру организации, внутренний режим хранения и обработки информации, режим работы, в курсе всех имеющихся уязвимостей и имеют высокую мотивацию.

При реализации угроз связанных с несанкционированным доступом к информации злоумышленник может воспользоваться каналами несанкционированного доступа (либо каналами утечки информации).

Под каналом утечки данных будем понимать потенциальную возможность нарушителю получить несанкционированный доступ к данным, которая обусловлена архитектурой, технологической схемой функционирования ИВС, а также существующей организацией работы с данными.

Виды каналов утечки информации:

визуально-оптические - это, как правило, наблюдение: непосредственное или удаленное (в том числе и телевизионное);

виброакустические - источником информации здесь служат речь и шумы, средой распространения звука являются воздух, земля, вода, строительные конструкции (кирпич, железобетон, металлическая арматура и др.); Аппаратура снятия – лазерные микрофоны.

электромагнитные (включая магнитные и электрические) - Наиболее распространенные элементы утечки информации в них - различные провода и кабели связи, создающие вокруг себя магнитное и электрическое поле, информацию с которых можно перехватить путем наводок на другие провода и элементы аппаратуры в ближней зоне и расположения.;

радиоканал– использование жучков;

информационные – сети, периферийные устройства.

материально-вещественные (бумага, фото, магнитные носители и тд).

3.10. Принцип проектирования систем защиты информации.

При проектировании систем защиты информации должны быть обеспечены следующие основные принципы:

- Системность.

- Комплексность.

- Непрерывность защиты

- Разумная достаточность.

- Гибкость управления и применения.

- Открытость алгоритмов и механизмов защиты.

- Простота применения.

1. Принцип системности предполагает учёт всех слабых и уязвимых мест возможных объектов и направлений атак, высокую квалификацию злоумышленника, а также возможные каналы несанкционированного доступа как текущей, так и будущих систем.

На практике несколько механизмов защиты сосуществуют и функционируют в переделах одной системы. В рамках системного подхода механизмы защиты рассматриваются и проектируются в совокупности. При проектировании систем необходимо учитывать следующие аспекты:

- Взаимное влияние защитных механизмов.

- Оптимальность системы защиты.

- Ориентацию на статистку угроз.

Использование одного механизма защиты может существенно изменить требования к реализации другого механизма защиты. Т.е. требования к одному механизму защиты могут быть существенно снижены за счет расширения функциональных возможностей другого.

Реализация систем защиты влияет на другие параметры защищаемого объекта, прежде всего на его производительность (н-р загрузку вычислительного ресурса защищаемого компьютера). Это обуславливает необходимость выбора оптимальных решений. При этом оптимальность должна рассматриваться по совокупности параметров.

При проектировании системы защиты целесообразно ориентироваться на существующую статистику угроз статистику угроз. При этом ориентироваться нужно только в смысле иллюстрации возможностей, того либо иного механизма защиты. Недопустима разработка защиты ориентированной на конкретную угрозу.

2. Система защиты информации должна перекрывать все возможные каналы угроз, должны отсутствовать слабые места при стыковке между собой различных систем защиты, т.к. при реализации угрозы злоумышленник воспользуется наиболее уязвимым местом в вашей системе.

Стойкость систем защиты информации определяется вероятностью того, что злоумышленник не сможет преодолеть за приемлемое время, либо с приемлемой стоимостью, ту защитную меру которую реализует система защиты информации.

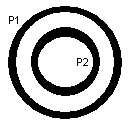

Согласно принципу комплексности, если Pсзи – стоикость системы защиты информации, а P1, P2, P3, P4 – стойкость соответствующего звена:

4 1

3 2

То стойкость всей системы защиты информации определяется следующим образом:

Pсзи=min (P1, P2, P3, P4) ∙ (1 - Pобх.1 ); …. ∙ (1 - Pобх.4 ). Где Pобх. I – вероятность обхода используя некие уязвимости i-го звена защитного контура.

P1=0,9

P1=0,9

P2=0,9

P3=0,99

Pсзи=1- (1-0,9)*(1-0,9)*(1-0,99) = 1*10-4=0,9999 – стойкость системы защиты.

Если система защиты состоит из нескольких контуров, каждая со своей стойкостью, то по выше представленной формуле рассчитывается стойкость каждого из контура. P1 – стойкость первого контура, P2 – стойкость второго контура.

Pсзи= 1-Пm i=1(1-Pi)

3. Непрерывность защиты – т.е. защиты это не разовый процесс, защиты должна осуществляться непрерывно на всех стадиях жизни информационной системы, начиная от её разработки (проекта), заканчивая выводом из эксплуатации.

4. Разумная достаточность. Создания 100% системы защиты информации невозможно в принципе, всегда существуют ненулевые возможности реализации каких-то угроз или использования уязвимости. Возможный взлом любой системы - это вопрос лишь времени и денег, поэтому бесконечно вкладывать деньги в систему безопасности не имеет смысла. Согласно принципу разумной достаточности, стойкость системы защиты считается достаточной если время взлома системы превосходит время старения информации, либо превосходит все приемлемые рамки для злоумышленника, либо стоимость взлома превосходит стоимость полученной выгоды злоумышленником.

5. Принцип гибкости. Система защиты информации должна предусматривать варьирование уровня защищенности.

6. Принцип открытости алгоритмов и механизмов защиты. Этот принцип основан на законе Кирхгофа – знание алгоритма защиты не должно давать злоумышленнику возможность его преодоления. Стойкость защиты не должна строиться на сокрытий алгоритма защиты, либо на каких-то его постоянных составляющих. Эта стойкость должна основываться только на знаний переменной составляющей задающей тот или иной вид преобразования.

7. Простота применения. Механизмы защиты должны быть интуитивно понятны и просты в использовании.

Общие методы обеспечения информационной безопасности.

В общем случае выделяют следующие меры обеспечения информационной безопасности:

1. Законодательные - разработка нормативно-правовых документов регламентирующих правовую базу информационной безопасности, а также административное и уголовное преследование за свершение правонарушения в сфере информационных технологий.

В настоящие время существует 3 основные статьи УК которые определяют ответственность за компьютерное правонаршуение.

· Ст. 272 УК РФ – «неправомерный доступ к компьютерной информации». До 2-х лет, группа лиц до 5 лет лишения свободы.

· Ст. 273 УК РФ – «Создание, использование и распространение вредоносных программ для ЭВМ». До 3-х лет, группой лиц до 7 лет.

· Ст. 274 УК РФ – «Нарушение правил эксплуатации ЭВМ, системы ЭВМ либо их сетей» 2 года.

2. Организационные меры (административные) – организация пропускного режима, проверка сотрудников при приеме на работу. Ознакомление их с инструкциями, подписка о неразглашении конфиденциальной информации.

· Надлежащее хранение и уничтожение конфиденциальной информации.

· Скрытый контроль за работой пользователей. Выпуск внутренних положений, инструкций. Разработка планов действий во внештатных ситуациях, регламентация процедур на инциденты информационной безопасности.

3. Аппаратно-программные:

· Идентификация, аутентификация.

· Реализация систем разграничения доступа.

· Контроль целостности данных.

· Резервирование ресурсов и компонентов.

Дата добавления: 2018-05-12; просмотров: 1208; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!