Пример создания правила для сетевого экрана Windows

Приведем пример создания нового правила на примере сетевого экрана ОС Windows 7.

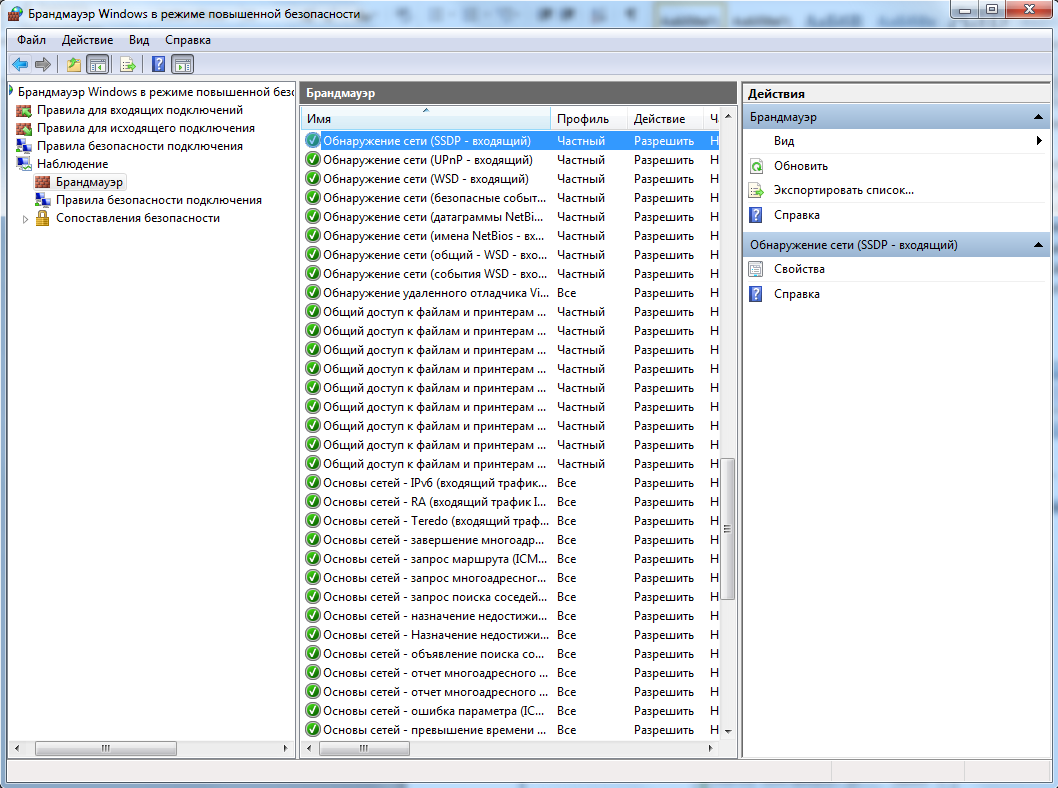

1.Панель Управления -> Брандмауэр Windows -> Дополнительные параметры.

Правила стандартного сетевого экрана делятся на управляющие входящим и исходящим трафиком.

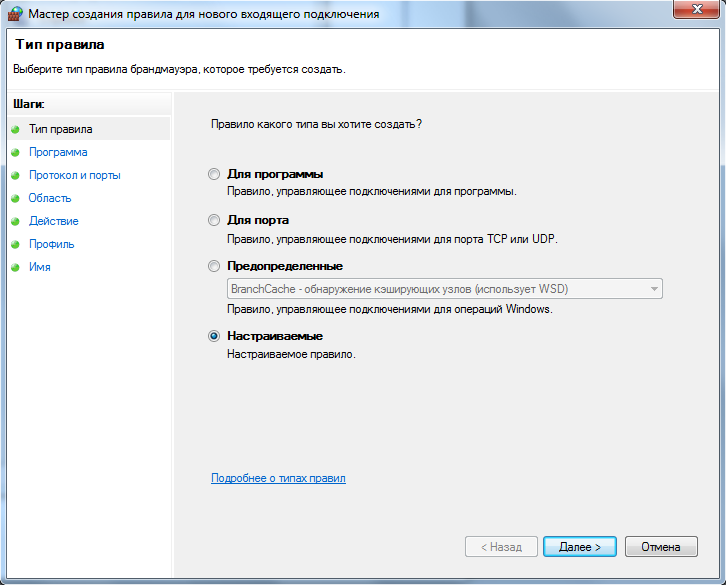

2. Мастер настройки правил упрощает их задание.

Режим Custom (настраиваемое правило) – режим, доступный при создании правил, который позволяет указать новый параметр.

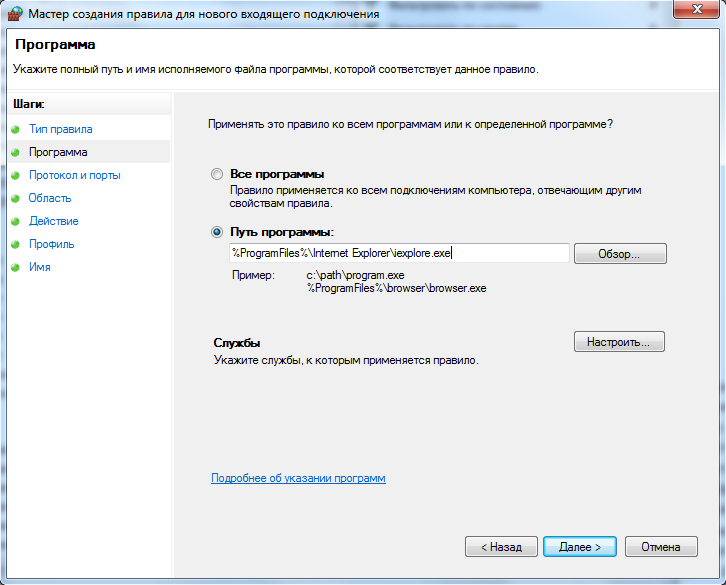

Существует возможность указать, к каким программам относится правило.

| Программы | Описание |

| Все программы | Правило относится ко всем программам, т.е. оно не является правилом прикладного уровня. В этом случае анализ по стеку вызовов не выполняется, используются другие методы анализа. |

| Путь программы | Правило относится к единичной программе. При анализе обязательно выполняется проверка стека вызовов с анализом, откуда идет вызов. Когда в сеть посылается пакет, при вызове в точке анализа разбирается стек вызовов. При проходе по стеку вызовов можно увидеть адреса процессов, которые находятся в стеке, и проанализировать, какая программа сделала вызов. Взяв процесс по адресу, можно узнать, из какого места на диске он был запущен (при запуске происходит отображение образа скомпилированного exe-файла в память; ОС держит этот файл (пока работает программа, его нельзя удалить), поэтому она точно знает путь к этому образу). |

|

|

|

Грамотно настроенный сетевой экран с последними обновлениями способен быстро блокировать доступ в сеть для вредоносных программ, повышая безопасность работы в сети.

Грамотно настроенный сетевой экран с последними обновлениями способен быстро блокировать доступ в сеть для вредоносных программ, повышая безопасность работы в сети.

Если задать путь программы, то можно именно ей запретить посещать какой-либо сервер, на который она отправляет некоторую информацию. Таким образом, контролируя свои программы, можно запретить нежелательный исходящий трафик. Это полезно в случае, если компьютер был заражен вирусом или была установлена нежелательная шпионская программа. Грамотно настроенный сетевой экран с последними обновлениями способен быстро заблокировать выход таких программ в сеть, т.е. они будут работать на компьютере, но не смогут нанести вред. Можно провести аналогию с заболеванием: болезнь еще не вылечена (нежелательное ПО все еще на компьютере), но она никак себя не проявляет – симптомов нет, болезнь навредить не может. Вредоносное ПО, заблокированное сетевым экраном, считает, что узел не подключен к сети.

Если задать путь программы, то можно именно ей запретить посещать какой-либо сервер, на который она отправляет некоторую информацию. Таким образом, контролируя свои программы, можно запретить нежелательный исходящий трафик. Это полезно в случае, если компьютер был заражен вирусом или была установлена нежелательная шпионская программа. Грамотно настроенный сетевой экран с последними обновлениями способен быстро заблокировать выход таких программ в сеть, т.е. они будут работать на компьютере, но не смогут нанести вред. Можно провести аналогию с заболеванием: болезнь еще не вылечена (нежелательное ПО все еще на компьютере), но она никак себя не проявляет – симптомов нет, болезнь навредить не может. Вредоносное ПО, заблокированное сетевым экраном, считает, что узел не подключен к сети.

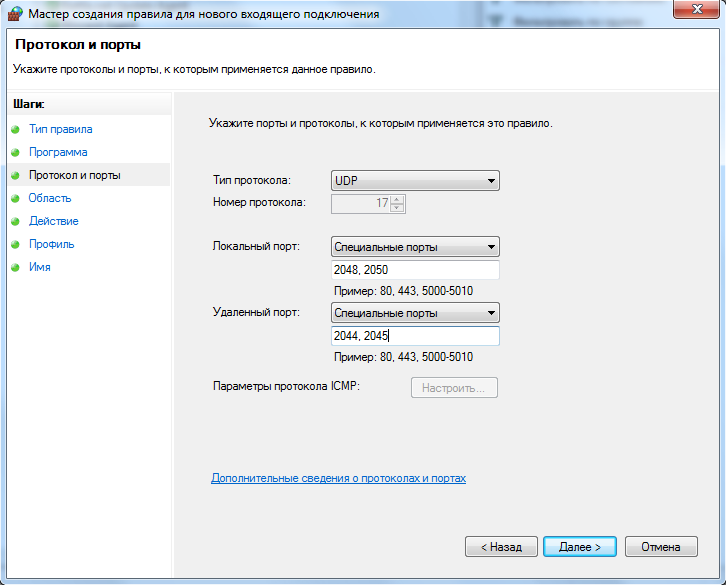

Существует возможность выбрать тип протокола, для которого будет выполняться анализ.

Можно указать, нужно ли применять правило ко всем локальным портам или только к некоторым.

|

|

|

Через запятую можно указать множество портов, к которым будет применено правило. Можно указать, на чьей стороне находятся эти порты. Если идет пакет, то будет проанализировано, с какого порта он идет, – фактически, это правило на исходящий трафик. Можно установить правило на входящий или исходящий трафик, в котором будет анализироваться как информация отправителя, так и информация получателя (можно указать конкретный порт получателя).

Кроме того, можно указать удаленный порт (remoteport) – порт другого удаленного узла.

Дата добавления: 2018-08-06; просмотров: 268; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!