Алгоритм двоично-экспоненциальной отсрочки

Во многих реальных системах абонент может узнавать о событии в окне только в том случае, если абонент передавал в данном окне.

С учетом этой особенности видоизменим систему допущения( допущение №3): если абонент передает в окно, то к концу данного окна абонент достоверно узнает о том, какое из двух событий (У, К) произошли в окне. Если абонент не передает в окне, то абонент в этом окне никакой информации о событиях не сообщает.

Идея: если у абонента появляется сообщение, то абонент первый раз передает с вероятностью 1, если возникает К, то уменьшает вероятность в 2 раза и уменьшает ее до тех пор, пока не произойдет успех.

| х |

1

х х

| Х Х х |

- очередь сообщений

Абонент может захватить на долгое время канал – не очень хорошо, такое явление носит название «эффект несправедливости».

Изменим идею, чтобы избежать несправедливости: если произошел успех и у абонента в буфере есть следующее сообщение, то он передает это сообщение с вероятностью Р0  1.

1.

Введем ограничения – имеет смысл уменьшить вероятность до Рmin =  , М – общее число абонентов.

, М – общее число абонентов.

|

|

|

Особенности реализации алгоритма в реальных системах

Алгоритм АЛОХА можно реализовать другим способом. Сравним ранее рассмотренный вариант – вероятностный с альтернативным вариантом – интервальным.

P вероятностный

P P P

х

max(I1) =

M  =

=

Pr  = P

= P

Pr  = (1 – P)

= (1 – P)

W (интервальный)

W=const

I2

х

Случайным образом на интервалах выбирает окно для передачи

max(I2) = W

Pr  =

=

Pr  =

=

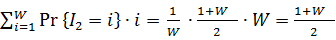

M  = M

= M

В силу того, что в Р случайные величины имеют разные распределения, нельзя уравнять вероятности передачи сообщения

=

=

P =

P =

I1=

M  =

=

Учет особенности функционирования в реальных системах при реализации и анализе методов случайного множественного доступа.

Во многих современных системах время распространения сигнала меньше, чем длительность передачи сообщения.

Поясним это на временной диаграмме

И l П

tc

|

|

|

tc =  – длительность передачи сообщения

– длительность передачи сообщения

=

=

где, с – скорость света

b – длина сообщения

х – скорость передачи

<< tc

<< tc

Замечание. У спутников связи соотношение нарушается.

С учетом отмеченной особенности абонент узнает о событии в канале за время существенно меньшее, чем время передачи (tc).

=

=

Рис.3.14. Пример реальной системы

И2 перед своей передачей «слушает канал» в течение некоторого времени. Он должен слушать время = максимальному времени распространения сигнала в системе.

Источник должен слушать канал  , т.к. сигналы отражаются.

, т.к. сигналы отражаются.

После окончания передачи источник принимает решение, передавать или нет, в соответствии с одним из ранее рассмотренных алгоритмов сл. доступа.

Описанная в данном примере идея реализована в стандарте Wi-Fi. Упрощенную работу стандарта IEEE 802.11х (х – версия стандарта) можно описать временной диаграммой:

У

И1 кв

|

|

|

W0

W0

П1 кв К

Тож

И2

И3

Рис.3.15. Работа стандарта IEEE 802.11.

Используя случайный механизм, И2 и И3 начинают передавать сообщения. Возможна ситуация, что их сообщения наложатся. В результате происходит конфликт, получатели не сформируют квитанции.

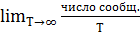

Анализ работы

|

|

|

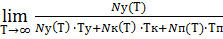

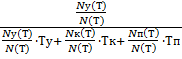

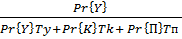

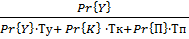

Покажем, какие изменения необходимо ввести в базовую модель случайного множественного доступа для учета особенностей стандарта IEEE 802.11х

Видоизменим допущения:

1) – время работы системы разбито на окна, длительность окна зависит от того события, которое происходит в окне.

Тп =  – длительность пустого окна;

– длительность пустого окна;

Ту = от начала передачи сообщения до получения квитанции;

Тк = время передачи сообщения + время, оговоренное в стандарте на ожидание квитанции.

Тп  Ту

Ту  Тк

Тк

Условно можно считать, что абоненты могут передавать сообщения в канале окна, т.к.  меньше окон.

меньше окон.

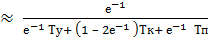

Проанализируем работу алгоритма АЛОХА для новой модели. Для упрощения вычислений будем считать, что

Ту = 1, Тк = 1 Тп =

Ранее мы рассматривали случай, где  = 1,

= 1,  кр= е-1, р =

кр= е-1, р =

Повторим вывод для  кр:

кр:

1

Р =

2

М

– интенсивность входящего потока

– интенсивность входящего потока

N =  =

=  =

=

=  =

=

N =

М

М  М-1 =

М-1 =  =

=  М-1

М-1  е-1

е-1

= (1 – р)м =

= (1 – р)м =  =

=  М

М  е-1

е-1

= 1

= 1

1 – 2е-1

1 – 2е-1

N

кр

кр  N

N

Предположим, что Ту = 1, а Тк = Тп = 0  кр = 1 (подумайте, почему это так).

кр = 1 (подумайте, почему это так).

Сетевой уровень

Основная задача: выбор оптимального маршрута и доставка пакетов по выбранному маршруту.

Для решения задачи сетевого уровня каждый абонент должен быть идентифицирован однозначным образом. Для идентификации абонентов в сти Inernet на сетевом уровне используется, так называемый IP-адрес.

| 10.14.01.20 |

n

32 бита

Классификация IP - адресов

232

Множество Multicast. Может

| М |

| U |

U ⋂ M = Ø

Служебные(127.0.0.1)

Рис. 4.1. Классификация IP- адресов

Вопросы: Как по IP-адресу определить, к U или M он относится? Чему равняется мощность множества U, M ?

Структура IP-пакета

Данные на сетевом уровне передаются с помощью так называемых IP-пакетов. Упрощенно структуру заголовка можно описать следующим образом:

| t жизни |

| КС |

| Длина пакета |

| IP получателя |

| IP источника |

| ЗЗ |

| Д |

8 бит

Для вычисления контрольной суммы(КС) используется очень простой алгоритм(существенно более простой, чем вычисление КС с помощью циклических кодов).

Сначала значение поля контрольной суммы устанавливается в 0. Затем заголовок разбивается на 16-битные числа. Эти числа складываются. Если в результате получилось число на более, чем 16 бит - оно тоже разбивается на два 16-битных числа; суммируем их. Полученное число переписываем в бинарном виде и инвертируем (ноль - в единицу, единицу - в ноль). Результат записывает в поле "Контрольная сумма".

В поле «время жизни пакета» некоторое значение. При прохождении определенного узла значение уменьшается на 1, если оно обнуляется, то пакет удаляется.

Понятие о маршрутных таблицах

Рассмотрим пример: пусть имеется фрагмент сети, и в соответствии с некоторыми правилами зафиксированы маршруты( в реальной сети маршруты могут меняться в зависимости от загрузки канала и промежуточных узлов).

IP1  IP4

IP4

IP2 IP3 IP5

IP9 IP8 IP6 IP7

При элементарном построении маршрутных таблиц возникает проблема с тем, что в каждом промежуточном узле требуется хранить список IP-адресов, которые могут быть достигнуты из этого узла.

| № | IP |

| 1 | IP4 |

| 2 | IP9 |

Задание: самостоятельно разобраться с решением этой проблемы.

Маршрутная таблица – информация, которая хранится в каждом узле, используя которую, можно понять, куда дальше передать пакет.

Дата добавления: 2018-06-01; просмотров: 811; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!