Ограничение доступа к данным и службам

Всем пользователям не могут быть доступны все данные. В зависимости от содержимости базы данных, ограничение доступа обусловлено производственными требованиями, пожеланиями клиентов и (все в большей мере) правовыми ограничениями. Данные кредитных карт, здравоохранительные данные и т. п. требуют защиты от несанкционированного доступа. БД предоставляет чрезвычайно детализированные средства авторизации для ограничения доступа к базе данных. При ограничении доступа следует придерживаться принципа меньших полномочий.

Аутентификация пользователей

Для ужесточения контроля доступа к уязвимым данным системе необходимо предварительно опознать пользователя, пытающегося получить доступ к данным. При взломе аутентификации все остальные меры безопасности могут оказаться бессильны.

Самым простым видом аутентификации пользователей является запрос данных, известных только пользователю, например, пароля. А если пароли соответствуют некоторым простым правилам, безопасность системы значительно повысится. При более строгих методах аутентификации пользователь должен предъявить нечто свое, например, маркер или сертификат инфраструктуры открытого ключа (PKI). При еще более строгой аутентификации идентификация пользователя требует ввода биометрических данных, например, отпечатков пальцев, изображения радужной оболочки глаза, структуры костей и т. п. В БД поддерживаются усложненные методы аутентификации (такие как идентификация по маркерам, биометрическим данным и сертификатам). Для этого служат функции дополнительной защиты. Неиспользуемые формуляры пользователей должны блокироваться во избежание несанкционированной аутентификации.

|

|

|

Мониторинг подозрительных действий

Иногда даже прошедшие авторизацию и аутентификацию пользователи могут выполнять несанкционированные действия в системе. Обнаружение необычных операций с базой данных (например, сотрудник неожиданно выполняет массовые запросы информации о

кредитных картах, результатах исследований или другой уязвимой информации) может послужить первым шагом к выявлению хищения информации. БД предлагает богатый выбор средств аудита, позволяющих следить за действиями пользователей и выявлять подозрительные тенденции.

Принцип меньших полномочий

Принцип меньших полномочий следует применять на каждом уровне, начиная с самых нижних. Всегда существуют бреши в системе безопасности, которыми нельзя пренебрегать. Применяя данный принцип, можно уменьшить вероятность появления бреши и ограничить ущерб.

• На компьютер следует устанавливать только необходимый набор программ: при уменьшении численности пакетов программ сокращаются операции по их поддержке и обновлению, а также вероятность брешей в защите и конфликтов ПО.

|

|

|

• Активировать следует только необходимые службы: чем меньше служб, тем меньше открытых портов и, соответственно, направлений атаки.

• Доступ к ОС и БД должны иметь только пользователи, которым он необходим: чем меньше пользователей, тем меньше паролей и формуляров. Это снижает вероятность появления открытых или просроченных формуляров. Чем меньше используется формуляров, тем проще администратору обеспечивать их актуальность.

• Необходимо ограничить доступ к корневому формуляру и формуляру администратора: формуляр администратора должен тщательно охраняться и проверяться, также его нельзя делать разделяемым.

• Необходимо ограничить доступ к полномочиям SYSDBA и SYSOPER: пользователи, которым необходим доступ к этим полномочиям, должны иметь собственные формуляры и подвергаться аудиту.

• Пользователи должны иметь доступ только к тем объектам БД, которые им необходимы для работы: если пользователь имеет доступ к большему числу объектов и служб, чем необходимо, это может спровоцировать злоумышленные действия.

|

|

|

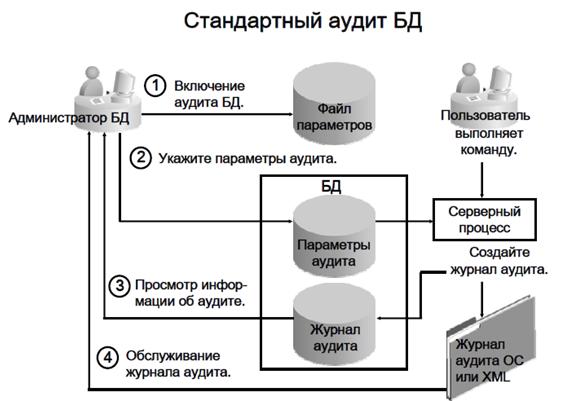

Рис.14. Стандартный аудит БД

После включения и настройки параметров аудита БД (события входа в систему, использование системных и объектных полномочий или SQL-операторов) в базе данных начинается сбор информации для аудита.

Если параметр AUDIT_TRAIL имеет значение OS, записи аудита сохраняются в системе аудита ОС. В среде Windows для этого используется журнал событий. В среде UNIX или Linux записи аудита хранятся в файле, определяемом значением параметра AUDIT_FILE_DEST. Если параметру AUDIT_TRAIL присвоено значение DB, то записи аудита можно просмотреть в представлении DBA_AUDIT_TRAIL, входящем в схему SYS.

Если параметр AUDIT_TRAIL имеет значение XML или XML EXTENDED, то записи аудита сохраняются в XML-файлах в каталоге, на который указывает параметр AUDIT_FILE_DEST. С помощью представления V$XML_AUDIT_TRAIL можно просмотреть все XML-файлы в данном каталоге. Обслуживание журнала аудита является важнейшей задачей администратора. В зависимости от областей, затронутых с помощью параметров аудита, журнал аудита может разрастись до значительных размеров. При неправильном обслуживании журнал аудита может включать так много записей, что это снизит производительность системы. Избыточность аудита напрямую связана с количеством создаваемых записей.

|

|

|

Развёртывание, администрирование и сопровождение СУБД с массовым параллелизмом очень сложный процесс. Обеспечение качественной и бесперебойной работоспособности требует больших усилий со всех сторон, касающихся этого процесса. Чтобы не страдала функциональность и быстродействие, необходимо грамотно выстроить логику и структуру, обеспечивать качественное администрирование, следить за работоспособностью и иметь соответствующий софт.

Поддержка кластеров и систем с массовым параллелизмом MPP означает, что СУБД может быть размещена на нескольких серверах в кластере или на нескольких узлах в системе с массовым параллелизмом. Несколько транзакций (операторов SQL) будут выполняться параллельно за счет автоматического распределения между несколькими узлами. Кроме того, UDB может выполнить параллельную обработку одного запроса (оператора SQL), разбивая его на подзадачи и направляя каждую подзадачу на отдельный узел. Основой эффективных средств параллельной обработки с использованием нескольких узлов является интеллектуальное разделение и параллельная оптимизация. СУБД автоматически разделяет (распределяет) данные между несколькими узлами, причем оптимизатор передает обработку тому узлу, на котором находятся нужные данные, сокращая до минимума пересылку данных между узлами.

Помимо расширенной параллельной обработки СУБД, так же, как ряд других современных баз данных, поддерживает другие важные функции высокопроизводительной обработки данных, которые значительно повышают производительность как обработки сложных запросов, так и обработки транзакций. Благодаря этим и прочим функциональным возможностям СУБД особенно хорошо подходит для работы со смешанными задачами (в которых имеют место и транзакционная обработка, и обработка сложных запросов).

Масштабируемость включает в себя гораздо больше, нежели просто ускорение обработки транзакций и сложных запросов за счет параллельной обработки или других средств повышения производительности. Масштабируемыми должны быть и обслуживающие операции, такие как загрузка данных, резервное копирование и восстановление, генерация индексов.

С помощью больших объектов (LOB) пользователи могут хранить в базе данных очень крупные двоичные или текстовые объекты (размером в несколько гигабайт). Большие двоичные объекты можно использовать для хранения мультимедийных данных, таких как документы, видео, изображения и речь. Кроме того, большие объекты можно использовать для хранения некрупных структур, семантика которых задана с помощью пользовательских типов и функций СУБД. Для больших объектов LOB имеется мощный набор встроенных функций для выполнения поиска, выделения подстроки и конкатенации. С помощью СУБД в любое время можно определить дополнительные функции.

Путем расширения деловых правил обеспечивается целостность хранящихся в базе данных. Эти правила дополнительно расширяют прочие объектно-ориентированные функции. С их помощью можно расширить существующие только в виде кода объектные библиотеки (методы которых изменить невозможно) для поддержки дополнительных атрибутов объектов и проверки ограничений.

Создание СУБД сложная работа со всех сторон, однако при должном исполнении, СУБД с массовым параллелизмом открывает большие возможности в использовании данных огромному количеству пользователей, не теряя при этом в быстродействии и скорости обработки запросов. Такие системы вышли на первый план в массовом бизнесе, повсеместно используются в банках и больших корпорациях. Количество информации с каждой минутой растёт, но цена использования данных с такими СУБД намного упрощает работу с ними.

8 Применение систем автоматизированного проектирования (САПР) как частей систем обработки данных

САПР предназначены для проектирования определенного вида изделий или процессов. Они используются для подготовки и обработки проектных данных, выбора рациональных вариантов технических решений, выполнения расчетных работ и подготовки проектной документации (в частности, чертежей). В процессе функционирования системы могут использоваться накапливаемые в ней библиотеки стандартов, нормативов, типовых элементов и модулей, а также оптимизационные процедуры.

Результатом работы САПР является соответствующий стандартам и нормативам комплект проектной документации, в котором зафиксированы проектные решения по созданию нового или модернизации существующего технического объекта. Наиболее широко такие системы используются в электронике, машиностроении, строительстве.

АСНИ - автоматизированная система научных исследований

В настоящее время эти системы как правило, используются для развития научных исследований в наиболее сложных областях физики, химии, механики и других. В первую очередь - это системы для измерения, регистрации, накопления и обработки опытных данных, получаемых при проведении экспериментальных исследований, а также для управления ходом эксперимента, регистрирующей аппаратурой и так далее. Во многих случаях для таких систем важной является функция планирования эксперимента; целью такого планирования является уменьшение затрат ресурсов и времени на получение необходимого результата.

Кроме того, желательным свойством АСНИ является возможность создания и хранения банков данных первичных результатов экспериментальных исследований (особенно, если это дорогостоящие и трудно повторяемые исследования). Впоследствии могут появиться более совершенные методы их обработки, которые позволят получить новую информацию из старого экспериментального материала.

Как разновидность задачи автоматизации эксперимента можно рассматривать задачу автоматизации испытаний какого-либо технического объекта. Отличие состоит в том, что управляющие воздействия, влияющие на условия эксперимента, направлены на создание наихудших условий функционирования управляемого объекта, не исключая в случае необходимости и аварийных ситуаций.

Второе направление - это компьютерная реализация сложных математических моделей и проведение на этой основе вычислительных экспериментов, дополняющих, или даже заменяющих эксперименты с реальными объектами или процессами в тех случаях, когда проведение натурных исследований дорого или вообще невозможно. Технологическая схема вычислительного эксперимента состоит из нескольких циклически повторяемых этапов: построение математической модели, разработка алгоритма решения, программная реализация алгоритма, проведение расчетов и анализ результатов. Вычислительный эксперимент представляет собой новую методологию научных исследований, соединяющую характерные черты традиционных теоретических и экспериментальных методов.

Cистемы используются в электронике, машиностроении, строительстве.

АСУ - автоматизированная система управления.

Как уже выше было отмечено, АСУ предназначена для автоматизированной обработки информации и частичной подготовки управленческих решений с целью увеличения эффективности деятельности специалистов и руководителей за счет повышения уровня оперативности и обоснованности принимаемых решений.

Различают два основных типа таких систем: системы управления технологическими процессами (АСУ ТП) и системы организационного управления (АСОУ). Их главные отличия заключаются в характере объекта управления (в первом случае – это технические объекты: машины, аппараты, устройства, во втором – объекты экономической или социальной природы, то есть, в конечном счете коллективы людей) и, как следствие, в формах передачи информации (сигналы различной физической природы и документы соответственно).

Следует отметить, что наряду с автоматизированными существуют и системы автоматического управления (САУ). Такие системы после наладки могут некоторое время функционировать без участия человека. САУ применяются только для управления техническими объектами или отдельными технологическими процессами. Системы же организационного управления, как следует из их описания, не могут в принципе быть полностью автоматическими. Люди в таких системах осуществляют постановку и корректировку целей и критериев управления, структурную адаптацию системы в случае необходимости, выбор окончательного решения и придание ему юридической силы.

Как правило, АСОУ создаются для решения комплекса взаимосвязанных основных задач управления производственно-хозяйственной деятельностью организаций (предприятий) или их основных структурных подразделений. Для крупных систем АСОУ могут иметь иерархический характер, включать в свой состав в качестве отдельных подсистем АСУ ТП , АС ОДУ (автоматизированная система оперативно-диспетчерского управления), автоматизированные системы управления запасами, оперативно-календарного и объемно-календарного планирования и АСУП (автоматизированная система управления производством на уровне крупного цеха или отдельного завода в составе комбината).

Самостоятельное значение имеют автоматизированные системы диспетчерского управления (АСДУ), предназначенные для управления сложными человеко-машинными системами в реальном масштабе времени. К ним относятся системы диспетчерского управления в энергосистемах, на железнодорожном и воздушном транспорте, в химическом производстве и другие. В системах диспетчерского управления (и некоторых других типах АСУ) используются подсистемы автоматизированного контроля оборудования. Задачами этой подсистемы является измерение и фиксация значений параметров, характеризующих состояние контролируемого оборудования, а сравнение этих значений с заданными границами и информирование об отклонениях.

Отдельный класс АСУ составляют системы управления подвижными объектами, такими как поезда, суда, самолеты, космические аппараты и АС управления системами вооружения.

9 Выбор аппаратно-программной платформы система обработки данных

Выбор аппаратной платформы и конфигурации системы представляет собой чрезвычайно сложную задачу. Это связано, в частности, с характером прикладных систем, который в значительной степени может определять рабочую нагрузку вычислительного комплекса в целом. Однако часто оказывается просто трудно с достаточной точностью предсказать саму нагрузку, особенно в случае, если система должна обслуживать несколько групп разнородных по своим потребностям пользователей. Например, иногда даже бессмысленно говорить, что для каждых N пользователей необходимо в конфигурации сервера иметь один процессор, поскольку для некоторых прикладных систем, в частности, для систем из области механических и электронных САПР, может потребоваться 2-4 процессора для обеспечения запросов одного пользователя. С другой стороны, даже одного процессора может вполне хватить для поддержки 15-40 пользователей, работающих с прикладным пакетом Oracle*Financial. Другие прикладные системы могут оказаться еще менее требовательными. Но следует помнить, что даже если рабочую нагрузку удается описать с достаточной точностью, обычно скорее можно только выяснить, какая конфигурация не справится с данной нагрузкой, чем с уверенностью сказать, что данная конфигурация системы будет обрабатывать заданную нагрузку, если только отсутствует определенный опыт работы с приложением.

Обычно рабочая нагрузка существенно определяется "типом использования" системы. Например, можно выделить серверы NFS, серверы управления базами данных и системы, работающие в режиме разделения времени. Эти категории систем перечислены в порядке увеличения их сложности. Как правило серверы СУБД значительно более сложны, чем серверы NFS, а серверы разделения времени, особенно обслуживающие различные категории пользователей, являются наиболее сложными для оценки. К счастью, существует ряд упрощающих факторов. Во-первых, как правило нагрузка на систему в среднем сглаживается особенно при наличии большого коллектива пользователей (хотя почти всегда имеют место предсказуемые пики). Например, известно, что нагрузка на систему достигает пиковых значений через 1-1.5 часа после начала рабочего дня или окончания обеденного перерыва и резко падает во время обеденного перерыва. С большой вероятностью нагрузка будет нарастать к концу месяца, квартала или года.

Во-вторых, универсальный характер большинства наиболее сложных для оценки систем - систем разделения времени, предполагает и большое разнообразие, выполняемых на них приложений, которые в свою очередь как правило стараются загрузить различные части системы. Далеко не все приложения интенсивно используют процессорные ресурсы, и не все из них связаны с интенсивным вводом/выводом. Поэтому смесь таких приложений на одной системе может обеспечить достаточно равномерную загрузку всех ресурсов. Естественно неправильно подобранная смесь может дать совсем противоположенный эффект.

Все, кто сталкивается с задачей выбора конфигурации системы, должны начинать с определения ответов на два главных вопроса: какой сервис должен обеспечиваться системой и какой уровень сервиса может обеспечить данная конфигурация. Имея набор целевых показателей производительности конечного пользователя и стоимостных ограничений, необходимо спрогнозировать возможности определенного набора компонентов, которые включаются в конфигурацию системы. Любой, кто попробовал это сделать, знает, что подобная оценка сложна и связана с неточностью. Почему оценка конфигурации системы так сложна? Некоторое из причин перечислены ниже:

· Подобная оценка прогнозирует будущее: предполагаемую комбинацию устройств, будущее использование программного обеспечения, будущих пользователей.

· Сами конфигурации аппаратных и программных средств сложны, связаны с определением множества разнородных по своей сути компонентов системы, в результате чего сложность быстро увеличивается. Несколько лет назад существовала только одна вычислительная парадигма: мейнфрейм с терминалами. В настоящее время по выбору пользователя могут использоваться несколько вычислительных парадигм с широким разнообразием возможных конфигураций системы для каждой из них. Каждое новое поколение аппаратных и программных средств обеспечивает настолько больше возможностей, чем их предшественники, что относительно новые представления об их работе постоянно разрушаются.

· Скорость технологических усовершенствований во всех направлениях разработки компьютерной техники (аппаратных средствах, функциональной организации систем, операционных системах, ПО СУБД, ПО "среднего" слоя (middleware) уже очень высокая и постоянно растет. Ко времени, когда какое-либо изделие широко используется и хорошо изучено, оно часто рассматривается уже как устаревшее.

· Доступная потребителю информация о самих системах, операционных системах, программном обеспечении инфраструктуры (СУБД и мониторы обработки транзакций) как правило носит очень общий характер. Структура аппаратных средств, на базе которых работают программные системы, стала настолько сложной, что эксперты в одной области редко являются таковыми в другой.

· Информация о реальном использовании систем редко является точной. Более того, пользователи всегда находят новые способы использования вычислительных систем как только становятся доступными новые возможности.

При стольких неопределенностях просто удивительно, что многие конфигурации систем работают достаточно хорошо. Оценка конфигурации все еще остается некоторым видом искусства, но к ней можно подойти с научных позиций. Намного проще решить, что определенная конфигурация не сможет обрабатывать определенные виды нагрузки, чем определить с уверенностью, что нагрузка может обрабатываться внутри определенных ограничений производительности. Более того, реальное использование систем показывает, что имеет место тенденция заполнения всех доступных ресурсов. Как следствие, системы, даже имеющие некоторые избыточные ресурсы, со временем не будут воспринимать дополнительную нагрузку.

Для выполнения анализа конфигурации, система (под которой понимается весь комплекс компьютеров, периферийных устройств, сетей и программного обеспечения) должна рассматриваться как ряд соединенных друг с другом компонентов. Например, сети состоят из клиентов, серверов и сетевой инфраструктуры. Сетевая инфраструктура включает среду (часто нескольких типов) вместе с мостами, маршрутизаторами и системой сетевого управления, поддерживающей ее работу. В состав клиентских систем и серверов входят центральные процессоры, иерархия памяти, шин, периферийных устройств и ПО. Ограничения производительности некоторой конфигурации по любому направлению (например, в части организации дискового ввода/вывода) обычно могут быть предсказаны исходя из анализа наиболее слабых компонентов.

Поскольку современные комплексы почти всегда включают несколько работающих совместно систем, точная оценка полной конфигурации требует ее рассмотрения как на макроскопическом уровне (уровне сети), так и на микроскопическом уровне (уровне компонент или подсистем).

Эта же методология может быть использована для настройки системы после ее инсталляции: настройка системы и сети выполняются как правило после предварительной оценки и анализа узких мест. Более точно, настройка конфигурации представляет собой процесс определения наиболее слабых компонентов в системе и устранения этих узких мест.

Следует отметить, что выбор той или иной аппаратной платформы и конфигурации определяется и рядом общих требований, которые предъявляются к характеристикам современных вычислительных систем. К ним относятся:

· отношение стоимость/производительность

· надежность и отказоустойчивость

· масштабируемость

· совместимость и мобильность программного обеспечения.

Отношение стоимость/производительность.Появление любого нового направления в вычислительной технике определяется требованиями компьютерного рынка. Поэтому у разработчиков компьютеров нет одной единственной цели. Большая универсальная вычислительная машина (мейнфрейм) или суперкомпьютер стоят дорого. Для достижения поставленных целей при проектировании высокопроизводительных конструкций приходится игнорировать стоимостные характеристики. Суперкомпьютеры фирмы Cray Research и высокопроизводительные мейнфреймы компании IBM относятся именно к этой категории компьютеров. Другим крайним примером может служить низкостоимостная конструкция, где производительность принесена в жертву для достижения низкой стоимости. К этому направлению относятся персональные компьютеры различных клонов IBM PC. Между этими двумя крайними направлениями находятся конструкции, основанные на отношении стоимость/производительность, в которых разработчики находят баланс между стоимостными параметрами и производительностью. Типичными примерами такого рода компьютеров являются миникомпьютеры и рабочие станции.

Для сравнения различных компьютеров между собой обычно используются стандартные методики измерения производительности. Эти методики позволяют разработчикам и пользователям использовать полученные в результате испытаний количественные показатели для оценки тех или иных технических решений, и в конце концов именно производительность и стоимость дают пользователю рациональную основу для решения вопроса, какой компьютер выбрать.

Надежность и отказоустойчивость.Важнейшей характеристикой вычислительных систем является надежность. Повышение надежности основано на принципе предотвращения неисправностей путем снижения интенсивности отказов и сбоев за счет применения электронных схем и компонентов с высокой и сверхвысокой степенью интеграции, снижения уровня помех, облегченных режимов работы схем, обеспечение тепловых режимов их работы, а также за счет совершенствования методов сборки аппаратуры.

Отказоустойчивость - это такое свойство вычислительной системы, которое обеспечивает ей, как логической машине, возможность продолжения действий, заданных программой, после возникновения неисправностей. Введение отказоустойчивости требует избыточного аппаратного и программного обеспечения. Направления, связанные с предотвращением неисправностей и с отказоустойчивостью, - основные в проблеме надежности. Концепции параллельности и отказоустойчивости вычислительных систем естественным образом связаны между собой, поскольку в обоих случаях требуются дополнительные функциональные компоненты. Поэтому, собственно, на параллельных вычислительных системах достигается как наиболее высокая производительность, так и, во многих случаях, очень высокая надежность. Имеющиеся ресурсы избыточности в параллельных системах могут гибко использоваться как для повышения производительности, так и для повышения надежности. Структура многопроцессорных и многомашинных систем приспособлена к автоматической реконфигурации и обеспечивает возможность продолжения работы системы после возникновения неисправностей.

Следует помнить, что понятие надежности включает не только аппаратные средства, но и программное обеспечение. Главной целью повышения надежности систем является целостность хранимых в них данных.

Масштабируемость представляет собой возможность наращивания числа и мощности процессоров, объемов оперативной и внешней памяти и других ресурсов вычислительной системы. Масштабируемость должна обеспечиваться архитектурой и конструкцией компьютера, а также соответствующими средствами программного обеспечения.

Добавление каждого нового процессора в действительно масштабируемой системе должно давать прогнозируемое увеличение производительности и пропускной способности при приемлемых затратах. Одной из основных задач при построении масштабируемых систем является минимизация стоимости расширения компьютера и упрощение планирования. В идеале добавление процессоров к системе должно приводить к линейному росту ее производительности. Однако это не всегда так. Потери производительности могут возникать, например, при недостаточной пропускной способности шин из-за возрастания трафика между процессорами и основной памятью, а также между памятью и устройствами ввода/вывода. В действительности реальное увеличение производительности трудно оценить заранее, поскольку оно в значительной степени зависит от динамики поведения прикладных задач.

Возможность масштабирования системы определяется не только архитектурой аппаратных средств, но зависит от заложенных свойств программного обеспечения. Масштабируемость программного обеспечения затрагивает все его уровни от простых механизмов передачи сообщений до работы с такими сложными объектами как мониторы транзакций и вся среда прикладной системы. В частности, программное обеспечение должно минимизировать трафик межпроцессорного обмена, который может препятствовать линейному росту производительности системы. Аппаратные средства (процессоры, шины и устройства ввода/вывода) являются только частью масштабируемой архитектуры, на которой программное обеспечение может обеспечить предсказуемый рост производительности. Важно понимать, что простой переход, например, на более мощный процессор может привести к перегрузке других компонентов системы. Это означает, что действительно масштабируемая система должна быть сбалансирована по всем параметрам.

Совместимость и мобильность программного обеспечения.Концепция программной совместимости впервые в широких масштабах была применена разработчиками системы IBM/360. Основная задача при проектировании всего ряда моделей этой системы заключалась в создании такой архитектуры, которая была бы одинаковой с точки зрения пользователя для всех моделей системы независимо от цены и производительности каждой из них. Огромные преимущества такого подхода, позволяющего сохранять существующий задел программного обеспечения при переходе на новые (как правило, более производительные) модели были быстро оценены как производителями компьютеров, так и пользователями и начиная с этого времени практически все фирмы-поставщики компьютерного оборудования взяли на вооружение эти принципы, поставляя серии совместимых компьютеров. Следует заметить однако, что со временем даже самая передовая архитектура неизбежно устаревает и возникает потребность внесения радикальных изменений архитектуру и способы организации вычислительных систем.

В настоящее время одним из наиболее важных факторов, определяющих современные тенденции в развитии информационных технологий, является ориентация компаний-поставщиков компьютерного оборудования на рынок прикладных программных средств. Это объясняется прежде всего тем, что для конечного пользователя в конце концов важно программное обеспечение, позволяющее решить его задачи, а не выбор той или иной аппаратной платформы. Переход от однородных сетей программно совместимых компьютеров к построению неоднородных сетей, включающих компьютеры разных фирм-производителей, в корне изменил и точку зрения на саму сеть: из сравнительно простого средства обмена информацией она превратилась в средство интеграции отдельных ресурсов - мощную распределенную вычислительную систему, каждый элемент которой (сервер или рабочая станция) лучше всего соответствует требованиям конкретной прикладной задачи.

Этот переход выдвинул ряд новых требований. Прежде всего такая вычислительная среда должна позволять гибко менять количество и состав аппаратных средств и программного обеспечения в соответствии с меняющимися требованиями решаемых задач. Во-вторых, она должна обеспечивать возможность запуска одних и тех же программных систем на различных аппаратных платформах, т.е. обеспечивать мобильность программного обеспечения. В третьих, эта среда должна гарантировать возможность применения одних и тех же человеко-машинных интерфейсов на всех компьютерах, входящих в неоднородную сеть. В условиях жесткой конкуренции производителей аппаратных платформ и программного обеспечения сформировалась концепция открытых систем, представляющая собой совокупность стандартов на различные компоненты вычислительной среды, предназначенных для обеспечения мобильности программных средств в рамках неоднородной, распределенной вычислительной системы.

Одним из вариантов моделей открытой среды является модель OSE (Open System Environment), предложенная комитетом IEEE POSIX. На основе этой модели национальный институт стандартов и технологии США выпустил документ "Application Portability Profile (APP). The U.S. Government's Open System Environment Profile OSE/1 Version 2.0", который определяет рекомендуемые для федеральных учреждений США спецификации в области информационных технологий, обеспечивающие мобильность системного и прикладного программного обеспечения. Все ведущие производители компьютеров и программного обеспечения в США в настоящее время придерживаются требований этого документа.

10 Основные аспекты автоматизации деятельности предприятия на примере финансово-управленческих систем

Современные системы автоматизации условно можно разделить на два типа: западные системы управления, реализующие принципы Enterprise Resource Planning (ERP) (основа - планирование производства), и программные комплексы отечественных разработчиков. Последние также часто называют финансово-управленческими (финансово-учетными) системами, потому что главное их назначение – управление и учет материальных и финансовых ценностей.

Основные черты финансово-учетных систем

Как правило, эти системы имеют модульную архитектуру, т. е. состоит из ряда подсистем, отвечающих за отдельные участки автоматизации. Все модули используют единое информационное пространство - ведутся общие списки товаров, клиентов и пр. Благодаря модульной архитектуре можно выбрать конфигурацию комплекса, максимально отражающую структуру компании и предоставляющую только необходимые функции. Типовой состав подсистем позволяет приблизительно оценить возможности финансово-учетных систем:

· центральная бухгалтерия - ядро комплекса, ведет учет на уровне бухгалтерских счетов и проводок, формирует баланс предприятия;

· учет хозяйственных операций - торгово-закупочная деятельность, складской учет

· касса - формирование приходных и расходных ордеров, подготовка авансовых отчетов, ведение кассовых книг;

· учет счетов-фактур - ведение журналов счетов-фактур, книг продаж и покупок в зависимости от учетной политики предприятия (по отгрузке и оплате) в полном соответствии с последними постановлениями по бухучету;

· розничная торговля - учет продаж товаров в розницу;

· основные фонды - учет основных средств, ведение инвентарных карточек основных средств, актов движения, прихода, списания; расчет амортизации;

· кадровая служба - учет сотрудников предприятия, ведение штатного расписания, учет больничных, отпускных, командировочных;

· зарплата - расчет как сдельной, так и повременной зарплаты, подготовка отчетности в Пенсионный фонд и Государственную Налоговую инспекцию;

· учет ТМЦ - ведение картотеки товарно-материальных ценностей, карточек складского учета, формирование актов прихода, движения, расчет амортизации.

Как правило, финансово-учетные системы состоят из модулей, автоматизирующих материальный учет, кадровый учет, составление бухгалтерской отчетности, а также автоматизацию основной деятельности организации. Но если область внутреннего учета более или менее одинакова для всех организаций, то для основной деятельности это не так: программные комплексы для разных отраслей значительно отличаются друг от друга. Поэтому можно сказать, что финансово-учетная система - это, по существу, внутренний учет плюс отраслевое решение.

Естественно, организация бизнес-процессов может значительно различаться на разных предприятиях даже в рамках одной отрасли. Так что система автоматизации должна уметь изменять свои функциональные возможности в довольно широком диапазоне. Обычно это достигается с помощью встроенного в комплекс языка программирования, позволяющего описывать нетипичные (не осуществленные в тиражной версии продукта) решения. Современная система управления состоит из двух частей: неизменяемого ядра и дополнительного набора функций, создаваемого с использованием встроенных средств настройки. Очень важный момент - как соотносятся между собой эти части: если большинство функций "зашито" в ядре, то программный комплекс получится негибким; в противном случае резко возрастет объем работ по настройке системы на конкретное предприятие.

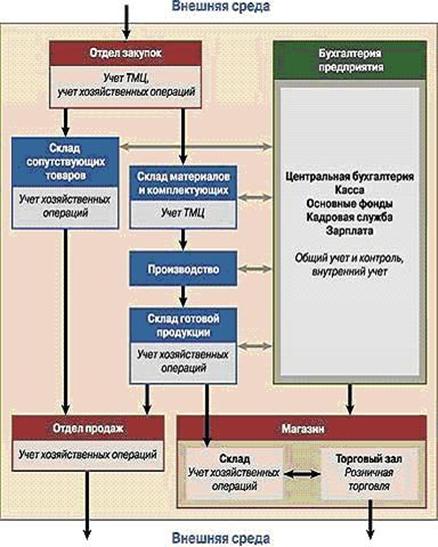

Рис.15. Схема применения финансово-учетных систем на предприятии

В общем виде схема применения финансово-учетных систем на предприятии представлена на рисунке. Как видим, финансово-учетные системы охватывают практически всю сферу деятельности организации, за исключением производства. Однако многие фирмы-разработчики ПО сейчас ведут работы по устранению этого недостатка, добавляя все новые модули в действующие программные комплексы. Таким образом, можно выделить следующие характерные особенности существующих ныне финансово-учетных систем:

1. модульная архитектура: программный комплекс состоит из ряда подсистем, автоматизирующих отдельные участки учета;

2. принцип автоматизированного рабочего места (АРМ): при настройке системы принимаются во внимание обязанности конкретных сотрудников;

3. традиционно слабые возможности учета производственной деятельности;

4. адаптация к специфике российского законодательства и бухгалтерского учета;

5. система нацелена именно на учет и лишь предоставляет необходимую для принятия управленческого решения отчетную информацию о состоянии организации.

11 Области применения и примеры реализации информационных технологий управления корпорацией

В последние несколько лет компьютер стал неотъемлемой частью управленческой системы предприятий. Современный подход к управлению предполагает вложение денег в информационные технологии. Причем чем крупнее предприятие, тем больше должны быть подобные вложения.

Благодаря стремительному развитию информационных технологий наблюдается расширение области их применения. Если раньше чуть ли неединственной областью, в которой применялись информационные системы, была автоматизация бухгалтерского учета, то сейчас наблюдается внедрение информационных технологий во множество других областей. Эффективное использование корпоративных информационных систем позволяет делать более точные прогнозы и избегать возможных ошибок в управлении.

Из любых данных и отчетов о работе предприятия можно извлечь массу полезных сведений. И информационные системы как раз и позволяют извлекать максимум пользы из всей имеющейся в компании информации.

Именно этим фактом и объясняются жизнеспособность и бурное развитие информационных технологий — современный бизнес крайне чувствителен к ошибкам в управлении, и для принятия грамотного управленческого решения в условиях неопределенности и риска необходимо постоянно держать под контролем различные аспекты финансово-хозяйственной деятельности предприятия (независимо от профиля его деятельности).

Поэтому можно вполне обоснованно утверждать, что в жесткой конкурентной борьбе большие шансы на победу имеет предприятие, использующее в управлении современные информационные технологии.

Рассмотрим наиболее важные задачи, решаемые с помощью специальных программных средств.

Бухгалтерский учет

Бухгалтерский учет — классическая и наиболее часто реализуемая на сегодняшний день область применения информационных технологий. Такое положение вполне объяснимо. Во-первых, ошибка бухгалтера может стоить очень дорого, поэтому очевидна выгода автоматизации бухгалтерии. Во-вторых, задача бухгалтерского учета довольно легко формализуется, так что разработка систем автоматизации бухгалтерского учета не представляет технически сложной проблемы.

Тем не менее разработка систем автоматизации бухгалтерского учета является весьма трудоемкой. Это связано с тем, что к системам бухгалтерского учета предъявляются повышенные требования в отношении надежности, максимальной простоты и удобства в эксплуатации. Следует отметить также постоянные изменения в бухгалтерском и налоговом учете.

Управление финансовыми потоками

Внедрение информационных технологий в управление финансовыми потоками также обусловлено критичностью этой области управления предприятия к ошибкам. Неправильно построив систему расчетов с поставщиками и потребителями, можно спровоцировать кризис наличности даже при налаженной сети закупки, сбыта и хорошем маркетинге. И наоборот, точно просчитанные и жестко контролируемые условия финансовых расчетов могут существенно увеличить оборотные средства фирмы.

Управление складом, ассортиментом, закупками

Далее, можно автоматизировать процесс анализа движения товара, тем самым отследив и зафиксировав те двадцать процентов ассортимента, которые приносят восемьдесят процентов прибыли. Это же позволит ответить на главный вопрос — как получать максимальную прибыль при постоянной нехватке средств?

«Заморозить» оборотные средства в чрезмерном складском запасе — самый простой способ сделать любое предприятие, производственное или торговое, потенциальным инвалидом. Можно просмотреть перспективный товар, вовремя не вложив в него деньги.

Управление производственным процессом

Оптимальное управление производственным процессом представляет собой очень трудоемкую задачу. Основным механизмом здесь является планирование.

Автоматизированное решение подобной задачи дает возможность грамотно планировать, учитывать затраты, проводить техническую подготовку производства, оперативно управлять процессом выпуска продукции в соответствии с производственной программой и технологией.

Очевидно, что чем крупнее производство, тем большее число бизнес-процессов участвует в создании прибыли, а значит, использование информационных систем жизненно необходимо.

Управление маркетингом

Управление маркетингом подразумевает сбор и анализ данных о фирмах-конкурентах, их продукции и ценовой политике, а также моделирование параметров внешнего окружения для определения оптимального уровня цен, прогнозирования прибыли и планирования рекламных кампаний. Решения большинства этих задач могут быть формализованы и представлены в виде информационной системы, позволяющей существенно повысить эффективность маркетинга.

Документооборот

Документооборот является очень важным процессом деятельности любого предприятия. Хорошо отлаженная система учетного документооборота отражает реально происходящую на предприятии текущую производственную деятельность и дает управленцам возможность воздействовать на нее. Поэтому автоматизация документооборота позволяет повысить эффективность управления.

12 Системы поддержки принятия решений, системы интеллектуального анализа данных

Следующим немаловажным моментом в функционировании КИС является необходимость обеспечить помимо средств генерации данных также и средства их анализа. Имеющиеся во всех современных СУБД средства построения запросов и различные механизмы поиска хотя и облегчают извлечение нужной информации, но все же не способны дать достаточно интеллектуальную ее оценку, т. е. сделать обобщение, группирование, удаление избыточных данных и повысить достоверность за счет исключения ошибок и обработки нескольких независимых источников информации (как правило, не только корпоративных баз данных, но и внешних, расположенных, например, в Internet). Проблема эта становится чрезвычайно важной в связи с лавинообразным возрастанием объема информации и увеличением требований к инфосистемам по производительности — сегодня успех в управлении предприятием во многом определяется оперативностью принятия решений, данные для которых и предоставляет КИС. В этом случае на помощь старым методам приходит оперативная обработка данных (On-Line Analitical Processing, OLAP). Сила OLAP заключается в том, что в отличие от классических методов поиска запросы здесь формируются не на основе жестко заданных (или требующих для модификации вмешательства программиста и, следовательно, времени, т. е. об оперативности речь идти не может) форм, а с помощью гибких нерегламентированных подходов. OLAP обеспечивает выявление ассоциаций, закономерностей, трендов, проведение классификации, обобщения или детализации, составление прогнозов, т. е. предоставляет инструмент для управления предприятием в реальном времени.

Не останавливаясь на тонкостях организации различных моделей OLAP (например, таких, как радиальная схема, “звезда”, “снежинка” или многомерные таблицы), суть работы OLAP можно описать как формирование и последующее использование для анализа массивов предварительно обработанных данных, которые еще называют предвычисленными индексами. Их построение становится возможным исходя из одного основополагающего предположения, — будучи средством принятия решений, OLAP работает не с оперативными базами данных, а со стратегическими архивами, отличающимися низкой частотой обновления, интегрированностью, хронологичностью и предметной ориентированностью. Именно неизменность данных и позволяет вычислять их промежуточное представление, ускоряющее анализ гигантских объемов информации.

Сегодня доступен целый ряд различных систем OLAP, ROLAP (реляционный OLAP), MOLAP (многомерный OLAP) — Oracle Express, Essbase (Arbor Software), MetaCube (Informix) и другие. Все они представляют собой дополнительные серверные модули для различных СУБД, способные обрабатывать практически любые данные. Интеграция КИС с системой оперативного анализа информации позволит во много раз увеличить эффективность первой, поскольку данные в ней будут не просто храниться, а работать.

Предоставление информации о предприятии

Активное развитие Интернета привело к необходимости создания корпоративных серверов для предоставления различного рода информации о предприятии. Практически каждое уважающее себя предприятие сейчас имеет свой веб-сервер. Веб-сервер предприятия решает ряд задач, из которых можно выделить две основные:

1. Создание имиджа предприятия;

2. Максимальная разгрузка справочной службы компании путем предоставления потенциальным и уже существующим абонентам возможности получения необходимой информации о фирме, предлагаемых товарах, услугах и ценах.

Кроме того, использование веб-технологий открывает широкие перспективы для электронной коммерции и обслуживания покупателей через Интернет.

Распределенные системы

В последние 2-3 года резко возрос интерес к так называемым распределенным системам. Под распределенными системами обычно понимают программные комплексы, составные части которых функционируют на разных компьютерах в сети. Эти части взаимодействуют друг с другом, используя ту или иную технологию различного уровня - от непосредственного использования сокетов TCP/IP до технологий с высоким уровнем абстракции, таких, как RMI или CORBA.

Рост популярности распределенных систем вызван существенным ужесточением требований, предъявляемых заказчиком к современным программным продуктам. Пожалуй, важнейшими из этих требований являются следующие:

· Обеспечение масштабируемости систем, т.е. способности эффективно обслуживать как малое, так и очень большое количество клиентов одновременно.

· Надежность создаваемых приложений. Программный комплекс должен быть устойчив не только к ошибкам пользователей (это определяется главным образом качеством клиентских приложений), но и к сбоям в системе коммуникаций. Надежность подразумевает использование транзакций, т.е. гарантированного перехода системы в процессе функционирования из одного устойчивого и достоверного состояния в другое.

· Возможность непрерывной работы в течение длительного времени (так называемый режим 24x7, т.е. режим круглосуточной работы в течение недель и месяцев).

· Высокий уровень безопасности системы, под которой понимается не только контроль доступности тех или иных ресурсов системы и защищенность информации на всех этапах функционирования, но и отслеживание выполняемых действий с высокой степенью достоверности.

· Высокая скорость разработки приложений и простота их сопровождения и модификации с использованием программистов средней квалификации.

Оказалось, что обеспечить соответствие этим требованиям, используя традиционные технологии - а именно, двухзвенные системы “клиент-сервер”, в которых в качестве серверов выступают системы управления базами данных, почти невозможно.

Заметим, что далеко не для всех приложений вышеперечисленные требования являются существенными. Легко представить распределенную систему, которая функционирует на небольшом (до 100) количестве компьютеров, работающих в локальной сети, где нет проблем с перезапуском одного или двух-трех серверов в случае необходимости, а главными задачами, для решения которых используются распределенные технологии, являются задачи использования функциональности нескольких стандартных серверов приложений (например, текстовых процессоров, броузеров и электронных таблиц) в интересах клиентских задач. Необходимо иметь в виду, что термин “распределенные системы” относится к огромному числу задач самого разного класса.

Причины построении распределенной системы. Приведем некоторые из них:

Размещение часто используемых данных ближе к клиенту, что позволяет минимизировать сетевой трафик.

Расположение часто меняющихся данных в одном месте, обеспечивающее минимизацию затрат по синхронизации копий данных.

Увеличение надежности комплекса к единичным отказам серверов (горячее резервирование).

Понижение стоимости системы за счет использования группы небольших серверов вместо одного мощного центрального сервера.

Если в информационной системе наличествуют все перечисленные факторы, то распределенная база данных может оказаться хорошим решением. Часто распределение базы данных изначально определяется требованиями бизнеса, например когда объединяется информация нескольких крупных подразделений одной компании и требуется постоянный обмен данными между филиалами.

Решение о распределенной базе данных оправданно и для систем, где есть четко выраженные группа меняющихся данных и группа устойчивых данных, по которым выполняются отчеты. Тогда в самом простом варианте работают два сервера: один обслуживает часто меняющиеся данные — это, как правило, OLTP (On-Line Transaction Processing. — Прим. ред.), второй — отчеты, то есть DSS (Decision Support System. — Прим. ред.). Ряд СУБД не очень хорошо совмещает обработку OLTP- и DSS-потоков запросов, поскольку для этих двух типов потоков запросов оптимальные параметры конфигурации серверов будут различаться. Решение такой базы данных как распределенной может оказаться более выгодным.

Преимущества создания распределенной системы имеют свою цену — должны быть обеспечены:

Непротиворечивость данных, независимо от того, какой клиент к какому серверу обратился.

Производительность распределенной базы данных должна удовлетворять требованиям заказчика, а это может оказаться более сложной задачей, чем в случае централизованной базы данных.

Надежность распределенной базы данных не должна уступать надежности централизованной базы данных.

Современные СУБД позволяют осуществлять запрос данных, находящихся на разных узлах распределенной сети в одном SQL-запросе. Прозрачность доступа СУБД также обеспечивают — в каких-то реализациях хуже, в каких-то лучше. Одна из самых распространенных проблем — более сложная обработка транзакций. Практически все промышленные реализации поддерживают только двухфазную фиксацию транзакций, а в этом режиме не все типы отказов разрешимы. Распределенный deadlock (взаимоблокировка. — Прим. ред.) также может представлять значительную проблему, и большинство реализаций используют только таймауты для его детектирования.

Как бы то ни было, стратегия распределения данных должна определяться не политикой предприятия (что обычно пытается навязать руководство), а требованиями надежности и производительности системы. При построении распределенной базы данных следует уделить особое внимание проектированию топологии сети. Узлы распределенной базы данных должны быть соединены скоростными надежными линями связи. Это же касается линий соединения узлов базы данных и серверов приложений. Наличие низкоскоростного и ненадежного канала связи между узлами распределенной базы данных резко повышает количество детектируемых отказов сети.

В распределенной базе данных могут быть использованы следующие типы вызовов:

Удаленные DDL- и DML- операции, а также выборка данных.

Синхронные удаленные вызовы процедур.

Асинхронные удаленные вызовы процедур.

Непротиворечивые снимки.

Асинхронная симметричная репликация.

Синхронная симметричная репликация.

Вызов распределенного запроса (запрашивает данные на чтение и модификацию с нескольких узлов).

Распределенная база данных может обеспечить горизонтальную фрагментацию; например, в филиале чаще всего используют данные о клиентах, находящихся в городе N (CLIENT_PLACE = ‘N’). В этом случае на узле распределенной базы данных этого филиала может быть расположен фрагмент таблицы данных, выделенный согласно условию CLIENT_PLACE = ‘N’.

Стратегия распределения данных для каждой СУБД определяется по-своему и достойна отдельной книги. Определение стратегии преследует две цели: сократить нагрузку на сеть и сервер и/или повысить уровень готовности данных.

Следует отметить, что проектировщики должны четко представлять себе особенности реализации распределенной базы данных используемой СУБД. Не владеющий этой информацией проектировщик рискует создать нерабочую или плохо работающую схему, причем проявится это даже не на моделях, а в реальной эксплуатации. Если вы решили строить распределенную базу данных, позаботьтесь о наличии в штате квалифицированного администратора. Есть одно простое правило: проектировщик не может принять окончательного решения об определении стратегии распределения данных без администратора баз данных. Редко встречаются проектировщики, которые имеют практический опыт администрирования 2-3 серверов баз данных и которые реально работали на них с распределенными базами данных. Для каждой СУБД принципы, влияющие на детали распределения базы данных, индивидуальны.

Особый интерес представляет неоднородная распределенная база данных. Это то, что постоянно, но безуспешно пытаются изживать и проектировщики, и администраторы баз данных. Никто не любит иметь дело со шлюзами данных. Но если неоднородной распределенной базы избежать не удалось, уделите особое внимание выбору шлюзов данных, а также ПО, обеспечивающему синхронизацию информации базах данных под управлением разных СУБД. Если синхронизация данных на узлах под управлением одной СУБД может быть обеспечена самой СУБД (что реализуется большинством производителей), то синхронизация данных на узлах под управлением разных СУБД обеспечивается, как правило, специальным ПО. Тщательно оцените, что будет дешевле: использовать это ПО или импортировать данные и схему и сделать распределенную базу данных однородной.

Следует также отметить, что в подавляющем большинстве реализаций каждый из узлов распределенной базы данных может обслуживаться параллельным сервером баз данных, и это является важным критерием повышения производительности системы. Промышленные СУБД также используют параллельный доступ к хранилищам данных; RAID, например, могут размещать данные, используя не файловую систему операционной системы, а свою файловую систему. Реализация всех этих возможностей существенно различается у различных СУБД. Это означает, что выбор параллельного сервера баз данных должен осуществляться только после серьезных консультаций с администраторами тех СУБД, которые рассматриваются как возможные претенденты на роль сервера баз данных в проекте.

Метод распределения данных по дискам для поддержки параллельных вычислений во многом зависит и от особенностей реализации СУБД. Администратор базы данных не может выбрать такой метод в отрыве от особенностей конкретной информационной системы. Еще одна возможность параллельной обработки данных, предоставляемая СУБД: обработка одного запроса несколькими менеджерами ресурсов. В реализациях также имеется возможность использования одного хранилища данных несколькими серверами баз данных (Parallel Server). Такая архитектура может быть эффективно использована на кластерах

13 Включение и проектирование абонентов сетей, как пользователей систем обработки данных с помощью анализаторов. Контроль работы.

По степени географического распространения сети делятся на локальные, глобальные и городские.

Локальные сети (Local Area NetWork, LAN) - сеть, связывающая ряд компьютеров в зоне, ограниченной пределами одной комнаты, здания или предприятия.

Глобальные сети (Wide Area NetWork, WAN) - сеть, соединяющая компьютеры, удалённые географически на большие расстояния друг от друга. Отличается от локальной сети более протяженными коммуникациями (спутниковыми, кабельными и др.). Глобальная сеть объединяет локальные сети. Интернет является наиболее известной глобальной сетью.

Городские сети (Metropolitan Area NetWork, MAN) - сеть, которая обслуживает информационные потребности большого города.

По масштабу производственного подразделения, в пределах которого действует сеть, компьютерные сети делятся на сети отделов, сети кампусов и корпоративные сети.

Сети отделов - это сети, которые используются сравнительно небольшой группой сотрудников (до 100-150 сотрудников), работающих в одном отделе предприятия.

Сети кампусов - это сети, объединяют множество сетей различных отделов одного предприятия в пределах отдельного здания или пределах одной территории, покрывающей площадь в несколько квадратных километров.

Корпоративные сети - это сети, которые объединяют большое количество компьютеров (более тысячи пользователей) на всех территориях отдельного предприятия. Например, сеть университета, корпуса которого расположены в различных частях города или страны. Корпоративные сети, которые используют транспортные услуги сети Интернет и гипертекстовую технологию WWW, разработанную в Интернет называются интрасетями (Intranet).

Сейчас выпускается множество анализаторов, которые подразделяются на два вида. К первому относятся автономные продукты, устанавливаемые на мобильном компьютере. Консультант может брать его с собой при посещении офиса клиента и подключать к сети, чтобы собрать данные диагностики.

Первоначально портативные устройства, предназначенные для тестирования работы сетей, были рассчитаны исключительно на проверку технических параметров кабеля. Однако со временем производители наделили свое оборудование рядом функций анализаторов протоколов. Современные сетевые анализаторы способны обнаруживать широчайший спектр возможных неполадок - от физического повреждения кабеля до перегрузки сетевых ресурсов.

Второй вид анализаторов является частью более широкой категории аппаратного и программного обеспечения, предназначенного для мониторинга сети и позволяющего организациям контролировать свои локальные и глобальные сетевые службы, в том числе Web. Эти программы дают администраторам целостное представление о состоянии сети. Например, с помощью таких продуктов можно определить, какие из приложений выполняются в данный момент, какие пользователи зарегистрировались в сети и кто из них генерирует основной объем трафика.

Помимо выявления низкоуровневых характеристик сети, например источник пакетов и пункт их назначения, современные анализаторы декодируют полученные сведения на всех семи уровнях сетевого стека Open System Interconnection (OSI) и зачастую выдают рекомендации по устранению проблем. Если же анализ на уровне приложения не позволяет дать адекватную рекомендацию, анализаторы производят исследование на более низком, сетевом уровне.

Современные анализаторы обычно поддерживают стандарты удаленного мониторинга (Rmon и Rmon 2), которые обеспечивают автоматическое получение основных данных о производительности, таких как информация о нагрузке на доступные ресурсы. Анализаторы, поддерживающие Rmon, могут регулярно проверять состояние сетевых компонентов и сравнивать полученные данные с накопленными ранее. Если необходимо, они выдадут предупреждение о том, что уровень трафика или производительность превосходит ограничения, установленные сетевыми администраторами.

Анализатор сетевых протоколов - жизненно важная часть набора инструментов сетевого администратора. Анализ сетевых протоколов - это поиск истины в сетевых коммуникациях.

Анализатор протоколов выполняет простые операции:

— При работе в режиме полного сканирования (когда перехватываются все пакеты, а не только широковещательные или адресованные сетевому адаптеру анализатора) он получает копию каждого пакета, проходящего по некоторому участку сети.

— Присваивает пакетам метки времени.

— Отбрасывает неинтересные для данного наблюдения пакеты.

— Выводит побитную информацию о пакетах каждого из сетевых уровней.

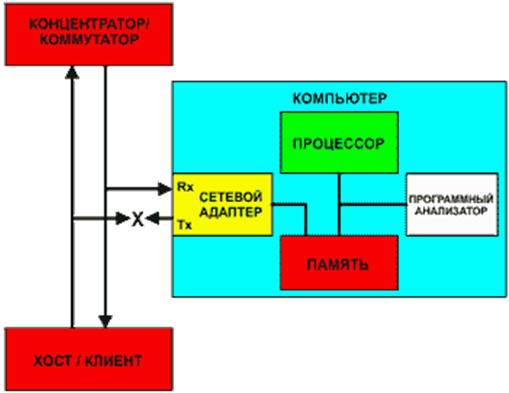

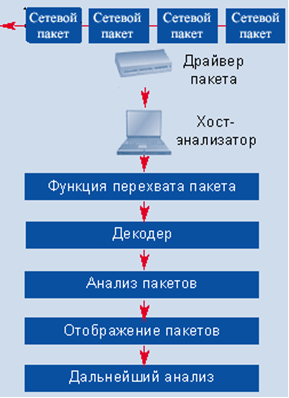

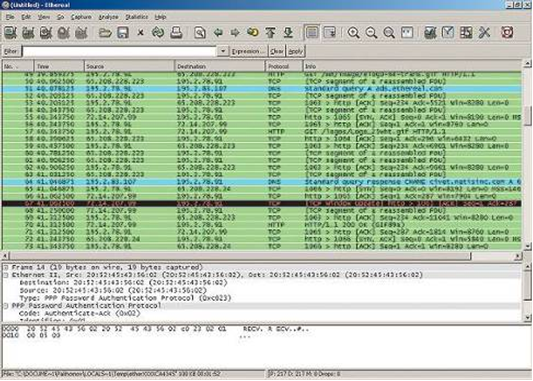

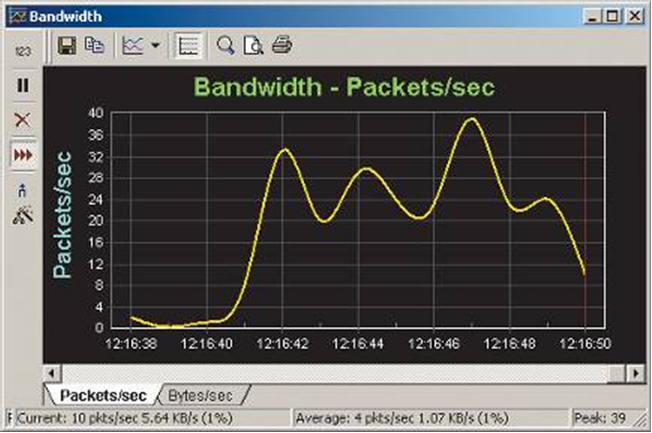

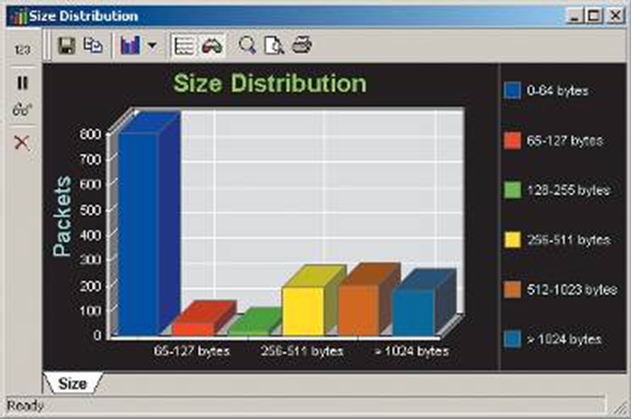

Результаты исследования пакетов можно сохранить в журнале отслеживания и всегда вызвать для дополнительного анализа. Работа анализатора показана на рис. 16.

Рис 16. Схема перехвата пакетов и вывода результатов в анализаторе протоколов

Существуют различные реализации анализаторов протоколов. Иногда анализатор представляет собой обычное приложение и использует установленный в компьютере сетевой адаптер. Главный недостаток программных анализаторов - низкая производительность, поскольку приходиться использовать ресурсы компьютера (шину, процессор и сетевой адаптер) совместно с другими приложениями. Кроме того, драйверы сетевых адаптеров не предназначены для продолжительного перехвата всех поступающих пакетов.

К другому типу относятся анализаторы, представляющие собой высокопроизводительные платформы. Иногда анализатор снабжается отдельным сетевым адаптером (например, Domino компании Wavetek Wandel Goldermann) или подключается через переходное устройство к рабочей станции или переносному компьютеру (например, Sniffer компании Network Associates). После перехвата посланного по кабелю пакета, анализатор выделяет заголовки и подробно в каждом из них описывает отдельный бит.

Программные анализаторы для локальных сетей (LAN).

На низшей ступени анализаторов LAN находятся программные анализаторы. Цена получается низкой за счет применения ПО, работающего под обычной операционной системой и использования имеющейся сетевой карты. Прогресс в производительности компьютеров и характеристиках чипсетов для сетевых карт сделал программные анализаторы жизнеспособными в низко и средне загруженных сетях. Для сетей Ethernet и Token Ring сетевой адаптер должен поддерживать так называемый беспорядочный режим (Promiscuous Mode) при котором в сети обнаруживаются и передаются для дальнейшего анализа в компьютер все фреймы вне зависимости от их конечного адреса. Без этого режима сетевой адаптер будет пропускать в компьютер фреймы только со своим MAC-адресом (MAC-адрес -уникальное 48-разрядное число, присваиваемое сетевому адаптеру производителем), что делает анализ малоинформативным. Поскольку программный анализатор - это программа, выполняемая на компьютере, то, по сути дела, все функции анализа выполняет компьютер. Вычислительная мощь компьютера, количество памяти, возможности сетевого адаптера и степень загруженности сети - все это сказывается на характеристиках программного анализатора.

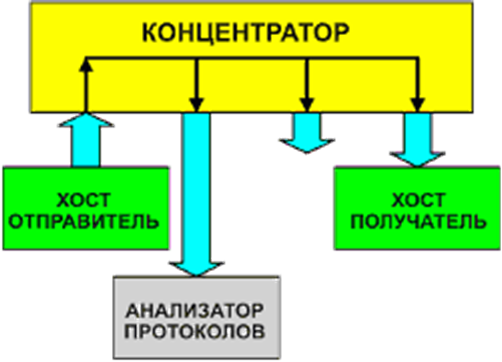

Рис. 17. Схема с подключенным анализатором

Если локальная сеть полностью загружена, то есть вероятность того, что программный анализатор не будет "видеть" все пакеты в сети, потому что скорости процессора не хватит для анализа каждого из них. Многие программные анализаторы в силу стремления к снижению стоимости не предназначены для глубокого анализа декодированных фреймов. Понимать и использовать информацию, предоставляемую такими анализаторами, способен далеко не каждый пользователь. В любом случае, при обращении в службу поддержки, эта информация не будет лишней. Следует выбирать программный анализатор с большей глубиной анализа, даже если кажется, что такие подробности излишни. Слежение за загруженностью сети и предоставление статистики - еще одна способность качественных программных анализаторов, совсем не лишняя при проведении анализа трафика локальной сети. В целом, программные анализаторы предоставляют информацию об общей модели трафика, не вдаваясь в дополнительные подробности. Выбирайте программу, которая показывает не только количество IP, IPX или HTTP трафика, но и подробную информацию о модели трафика и протоколах. Для сужения области поиска конкретной неисправности пользователь может применить фильтр, который будет пропускать для дальнейшей обработки только определенные фреймы, например, только от какой-то одной рабочей станции. При этом все фреймы поступают в компьютер и обрабатываются на предмет соответствия условиям фильтрации. Соответствующие условиям фреймы записываются в память, остальные - отбрасываются. Этот тип фильтрации требует большой вычислительной мощности процессора. Одним из ограничений, присущих программным анализаторам является невозможность работы в дуплексном режиме, когда прием и передача выполняются одновременно. В случае подключения через концентратор (Hub), пригоден и полудуплексный анализатор.

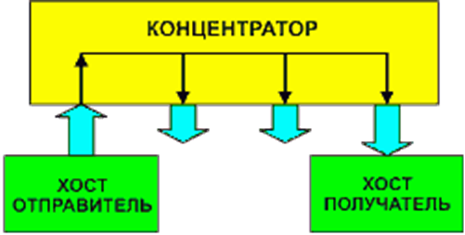

Рис.18. Процесс фильтрации с использованием “широковещательного»” концентратора

Все фреймы на входе концентратора передаются на все задействованные порты. Это значит, что анализатор протоколов может быть подключен к любому свободному порту, и будет "видеть" все данные на входе концентратора.

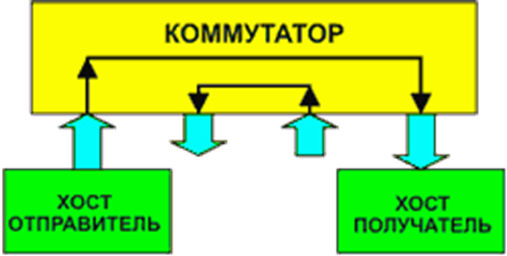

Рис. 19. Подключение анализатора к любому свободному порту

Сложности возникают при использовании в сети коммутаторов (switch). Будучи более "разумным" устройством, чем "широковещательный" концентратор, коммутатор "знает" адреса устройств, подключенных к каждому порту, и передает фреймы только между требуемыми портами. Это позволяет разгрузить другие порты, не передавая на них каждый пакет, как это делает концентратор. В то же время, мы не можем подключить анализатор, поскольку порт занят исследуемым устройством.

Рис. 20. Процесс фильтрации с использованием “разумного” коммутатора

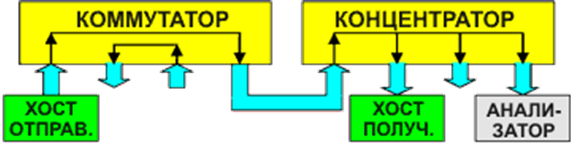

Одним из способов решения этой проблемы является присоединение концентратора к порту коммутатора. Тогда трафик по этому порту будет передаваться одновременно и на анализатор протоколов и на устройство. Если возможно, то концентратор лучше включать в последний используемый порт коммутатора. Порты коммутатора, подключенные к клиентам, обычно менее загружены, чем порты, подключенные к серверам. Подключение программных анализаторов к коммутаторам сети Ethernet может быть выполнено с помощью концентратора. Этот тип соединения может не работать в некоторых дуплексных средах.

Рис. 21. Использование коммутатора и концентратора

Некоторые программные анализаторы комплектуются специальными сетевыми адаптерами. По сравнению с обычными сетевыми адаптерами такие карты имеют улучшенные возможности по отслеживанию определенных параметров, например, таких как коллизии. Эти адаптеры не следует путать с настоящими аппаратными анализаторами, поскольку для перехвата и анализа фреймов все еще применяется компьютер.

Анализаторы глобальных сетей (WAN).

В силу специфики работы глобальных сетей программных анализаторов для них не существует. По своей природе глобальные сети двунаправлены. Это значит, что аппаратура передачи данных (data communications equipment, DCE) и оконечное оборудование (data terminal equipment, DTE) имеют один приемник и один передатчик. Кроме того, для приложений WAN часто необходим специализированный интерфейс, учитывающий множество скоростей и оконечных устройств. Для мониторинга трафика в обоих направлениях анализатор должен следить как за стороной передачи, так и за стороной приема. Для этого необходимо иметь два приемника. Обычно подключение WAN-анализатора выполняется “Y” кабелем.

Рис 22. Мониторинг трафика в обоих направлениях

При слежении за трафиком WAN-анализатор должен "понимать" различные типы инкапсуляций (вложений протоколов), применяемых в сети. Таких как PPP, frame relay, SDLC и т.д. Помните, что Ваша сеть может измениться, поэтому WAN-анализатор должен легко модернизироваться. При покупке WAN-анализатора необходимо рассматривать его совместимость с LAN-анализатором. Если в будущем Вам понадобится LAN-анализатор, то лучше чтобы оборудование было сделано по общему принципу, работало "в команде". В этом случае возможности анализа у такой пары будут выше, чем у суммы разнородных приборов. Обращайте внимание на такие инструменты, как декодирующие протокол приложения и согласующийся вид графиков и диаграмм на LAN и WAN-анализаторах. Распределенные анализаторы предназначены для проведения анализа в ключевых точках по всей сети. Идея состоит в том, чтобы разместить анализаторы в различных сегментах сети и управлять ими удаленно, из одного места. Распределенные анализаторы могут быть как аппаратными, так и программными для локальных сетей, и только аппаратными для глобальных. Программные анализаторы часто размещают на компьютерах пользователей и в случае необходимости запускают их в фоновом режиме. Работникам информационно-управляющей системы (MIS) надо только подключиться и запустить анализатор. В зависимости от потребностей количество "агентов" распределенного анализатора может составлять от двух до нескольких сотен. При выборе компьютеров для размещения "агентов" следует руководствоваться определенными соображениями. Выбирайте компьютеры, которые не будут выключены. Некоторые пользователи устанавливают компьютеры, полностью посвященные работе приложений анализатора. Это гарантирует постоянный доступ и исключает возможность изменения конфигурации таким образом, что это остановит работу "агента". Кроме того, характеристики анализатора будут лучше, если на компьютере одновременно не будут запускаться конкурирующие приложения. Блоки аппаратного анализатора размещают в различных местах по всей сети. Аппаратные анализаторы часто применяются как для обычного мониторинга сети, так и для анализа. Текущее состояние сети можно сравнивать с данными собранными ранее, что позволяет увидеть отклонения в степени загруженности сети и принять меры раньше, чем возникнут проблемы. Если Вы собираетесь устанавливать распределенный анализатор в сети, то продумайте способ подключения и управления блоками. Помимо подключения через локальную сеть надо предусмотреть подключение по телефонной линии. Распределенный анализатор, к которому невозможно подключиться по причине выхода сети из строя, принесет мало пользы. Распределенный аппаратный анализатор должен поддерживать метод сегментированной коммутации. Задействуя матричные коммутаторы, пользователь может подключить анализатор к множеству портов концентратора или коммутатора и удаленно выбирать порт для мониторинга. Это исключает необходимость покупки большого количества анализаторов. Матричные коммутаторы доступны для поддержки всех видов локальных и глобальных сетей. Многие пользователи выбирают комбинацию аппаратных и программных анализаторов в распределенной системе. Аппаратные анализаторы размещают в критически важных участках, таких как магистраль Ethernet или линия ATM или frame relay глобальной сети. Они дополняются распределенными программными анализаторами, работающими на компьютерах, подключенных к менее критическим участкам Ethernet. Убедитесь, что ключевые приложения, такие как механизм декодирования протоколов, работают одинаково как в аппаратном, так и в программном анализаторах. Часто программные анализаторы размещают на компьютерах пользователей в ключевых сегментах по всей сети, а аппаратные анализаторы устанавливают возле маршрутизаторов и коммутаторов в помещении для оборудования. Этот способ выгоден тем, что обеспечивает низкую стоимость анализа индивидуальных сегментов и, в то же время, помещает мощь аппаратных анализаторов в то место, где от них будет максимум пользы.

Большинство анализаторов сетевых протоколов работают по схеме, представленной на рис. 8, и отображают, по крайней мере, в некотором начальном виде, одинаковую базовую информацию. Анализатор работает на станции хоста. Когда анализатор запускается в беспорядочном режиме (promiscuous mode), драйвер сетевого адаптера, NIC, перехватывает весь проходящий через него трафик. Анализатор протоколов передает перехваченный трафик декодеру пакетов анализатора (packet-decoder engine), который идентифицирует и расщепляет пакеты по соответствующим уровням иерархии. Программное обеспечение протокольного анализатора изучает пакеты и отображает информацию о них на экране хоста в окне анализатора. В зависимости от возможностей конкретного продукта, представленная информация может впоследствии дополнительно анализироваться и отфильтровываться.

Рис. 23. Анализатор протоколов выполняет мониторинг сетевого трафика

Анализатор трафика, или сниффер (от англ. to sniff — нюхать) — программа или устройство для перехвата и анализа сетевого трафика (своего и/или чужого).

Инструментальные средства, называемые сетевыми анализаторами, получили свое имя в честь Sniffer Network Analyzer. Этот продукт был выпущен в 1988 году компанией Network General (теперь - Network Associates) и стал одним из первых устройств, позволяющих менеджерам буквально не выходя из-за стола узнать о том, что происходит в крупной сети. Первые анализаторы считывали заголовки сообщений в пакетах данных, пересылаемых по сети, предоставляя, таким образом, администраторам информацию об адресах отправителей и получателей, размере файлов и другие сведения низкого уровня. Причем все это - в дополнение к проверке корректности передачи пакетов. С помощью графов и текстовых описаний анализаторы помогали сетевым администраторам провести диагностику серверов, сетевых каналов, концентраторов и коммутаторов, а также приложений. Грубо говоря, сетевой анализатор прослушивает или "обнюхивает" ("sniffs") пакеты определенного физического сегмента сети. Это позволяет анализировать трафик на наличие некоторых шаблонов, исправлять определенные проблемы и выявлять подозрительную активность. Сетевая система обнаружения вторжений является ничем иным, как развитым анализатором, который сопоставляет каждый пакет в сети с базой данных известных образцов вредоносного трафика, аналогично тому, как антивирусная программа поступает с файлами в компьютере. В отличие от средств, описанных ранее, анализаторы действуют на более низком уровне

Анализатор сетевого трафика ETHEREAL

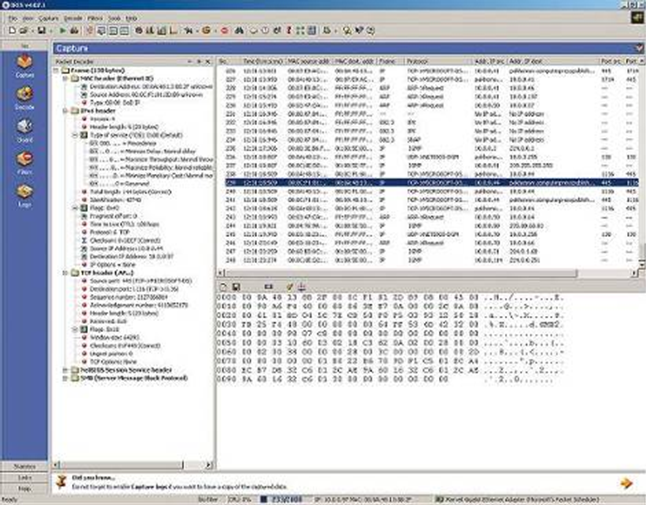

Ethereal 0.10.14

Пакетный сниффер Ethereal 0.10.14 (www.ethereal.com)является, пожалуй, одним из лучших и поистине легендарных некоммерческих (а значит, бесплатных) пакетных анализаторов. Этот сниффер изначально был создан под Linux-платформы и основывался на базе утилиты Libpcap. Впоследствии появилась Windows-версия сниффера Ethereal, которая основывалась на базе утилиты WinPcap (Windows-версия Libpcap).

Утилита WinPcap (www.winpcap.org) представляет собой стандартный инструмент, посредством которого Windows-приложения могут непосредственно получать доступ к сетевому адаптеру (NIC-уровню) и перехватывать сетевые пакеты. Кроме того, драйвер WinPcap имеет дополнительные функциональные возможности, заключающиеся в фильтрации пакетов, сборе сетевой статистики и поддержке возможности удаленного перехвата пакетов.

В состав утилиты WinPcap входит драйвер, обеспечивающий взаимодействие с NIC-уровнем, и библиотека, отвечающая за взаимодействие с интерфейсом API. Сниффер Ethereal 0.10.14 поставляется в комплекте с утилитой WinPcap 3.1, однако с сайта www.winpcap.org можно скачать версию WinPcap 3.2 alpha 1. Несмотря на то что графический интерфейс утилиты Ethereal 0.10.14 достаточно понятен, к программе прилагается очень подробный учебник (более 200 страниц). Ethereal 0.10.14 - один из немногих снифферов, который поддерживает как графический интерфейс, так и запуск из командной строки, что удобно при составлении сценариев или активизации функций перехвата пакетов в случае возникновения в сети определенных событий. Функциональные возможности пакета Ethereal 0.10.14 очень обширны и выходят далеко за рамки обычных возможностей других пакетных снифферов. В пакете Ethereal 0.10.14 встречаются практически все функции, которые только могут быть у анализатора пакетов. Программа может декодировать 752 протокола и поддерживает работу в Wi-Fi-сетях. Графический интерфейс пакета Ethereal 0.10.14 вполне традиционен и содержит три области: отображения перехваченных пакетов, отображения статистической информации о конкретном выбранном пакете, содержимого конкретного пакета (рис. 24).

Рис. 24. Главное окно программы Ethereal 0.10.14

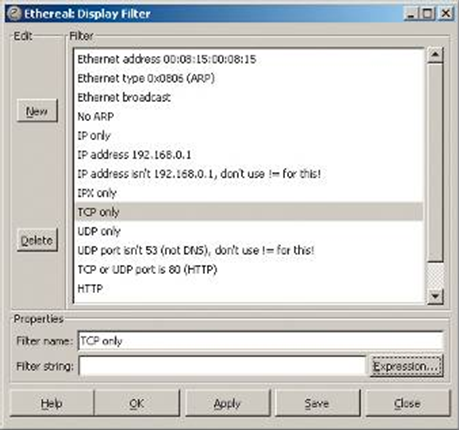

Графический интерфейс программы Ethereal облегчает создание пакетных фильтров как для файлов перехваченных пакетов (фильтры отображения), так и для «живого» перехвата (фильтры перехвата). После изучения синтаксиса фильтров программы Ethereal можно создавать фильтры самостоятельно, присваивать им имена и сохранять их для последующего использования (рис. 25). Программа Ethereal обладает довольно удобным интерфейсом для создания фильтров. Достаточно нажать на кнопку Add Expression, чтобы создать фильтры в диалоговом окне Filter Expression.

Рис. 25. Создание фильтра в программе Ethereal 0.10.14

Стоит отметить, что программа Ethereal обладает очень гибкими возможностями по созданию фильтров. Программа способна осуществлять фильтрацию практически по любой характеристике пакета и по любому значению этой характеристики. Кроме того, фильтры можно комбинировать друг с другом с использованием булевых операторов AND и OR.

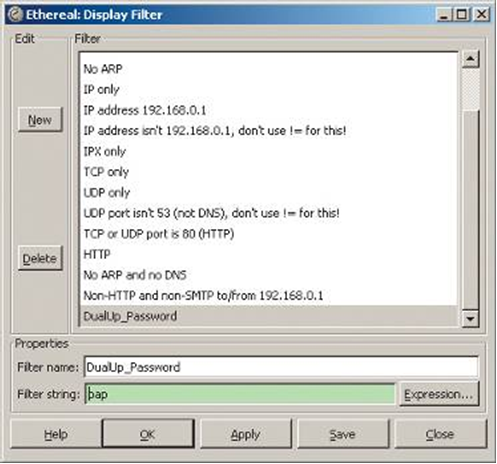

Применение фильтров в анализаторе Ethereal позволяет легко выделить из общего потока перехваченной информации именно те или даже тот единственный кадр, который требуется. Рассмотрим, к примеру, как найти при помощи фильтра пакет с паролем при подключении пользователя к Интернету через dial-up-соединение.

Прежде всего, запускаем сниффер (это можно сделать и из командной строки, причем удаленно и незаметно для пользователя) и накапливаем информацию до тех пор, пока пользователь не установит соединение с Интернетом.

Далее необходимо настроить фильтр, позволяющий найти нужный пакет. Поскольку процесс аутентификации пользователя проходит по протоколу PPP PAP, необходимо создать фильтр на выделение этого протокола. Для этого в строке выражения достаточно указать «pap» и присвоить имя новому фильтру (например, DialUp_Password) (рис. 26).

Рис.26. Настройка фильтра для получения пакета с паролем

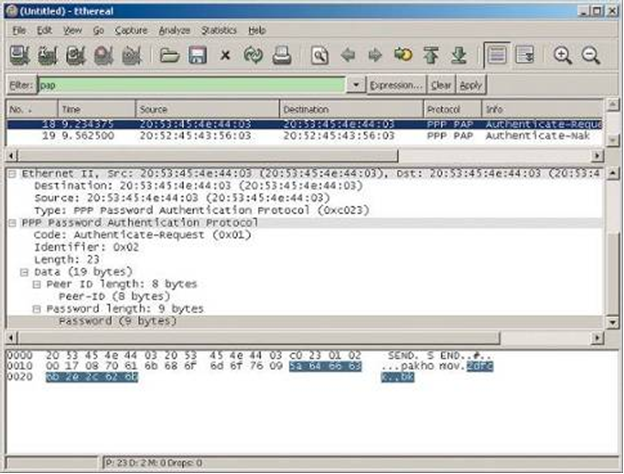

После применения фильтра из всей совокупности пакетов останутся только два: пакет-запрос на аутентификацию (Authenticate-Request) и пакет подтверждения аутентификации (Authenticate-ACK). Понятно, что пароль (как правило, он передается провайдеру в незашифрованном виде) содержится в первом пакете, в чем несложно убедиться, просмотрев содержимое самого пакета (рис. 27).

Еще один пример эффективного использования программы Ethereal 0.10.14 в мирных целях - это точная настройка размера TCP-окна. Чтобы оптимальным образом настроить размер TCP-окна, необходимо запустить сниффер в процессе скачивания файла по сети и затем, настроив соответствующим образом фильтр, просмотреть количество запросов на повторную передачу пакетов, количество пакетов-подтверждений и ошибочных пакетов. Манипулируя с размером TCP-окна, можно добиться максимально возможной скорости передачи, снизив количество подтверждений при хорошем качестве связи или уменьшив число запросов на повторную передачу, - при не очень хорошем качестве связи.

Рис. 27. Содержимое пакета

Помимо прекрасных возможностей по созданию разного рода фильтров, программа Ethereal позволяет выполнять всесторонний анализ трафика, представляя его в графической форме или в форме статистического отчета. К примеру, можно выполнить анализ TCP-трафика по пропускной способности, по времени передачи туда и обратно и по номерам пакетов. Результаты анализа представляются в виде графиков. Так, анализ, использующий порядковые номера пакетов и время, позволяет получить представление о том, какой объем данных был послан в различные моменты времени, поскольку порядковые номера пакетов увеличиваются на размер пакета данных.

В целом можно сказать, что пакетный анализатор Ethereal 0.10.14 является очень мощным инструментальным средством диагностики сетей. Конечно, для детального освоения пакета потребуется немало времени. Однако если все-таки удастся преодолеть этот барьер и освоить пакет Ethereal, то необходимость освоения других аналогичных продуктов попросту отпадет.

Анализатор сетевого трафика COMMVIEW

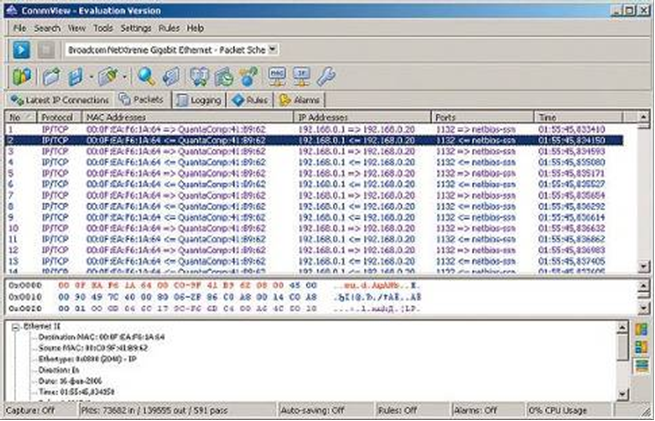

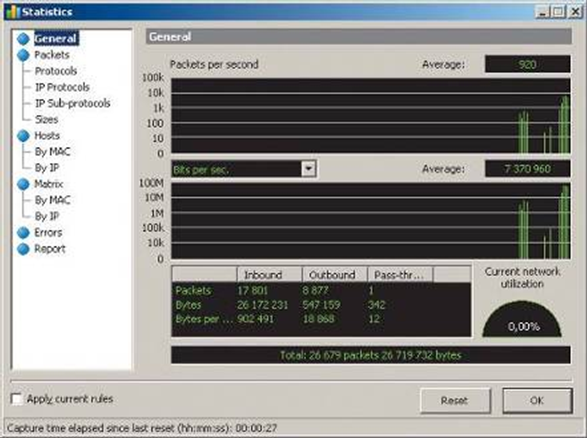

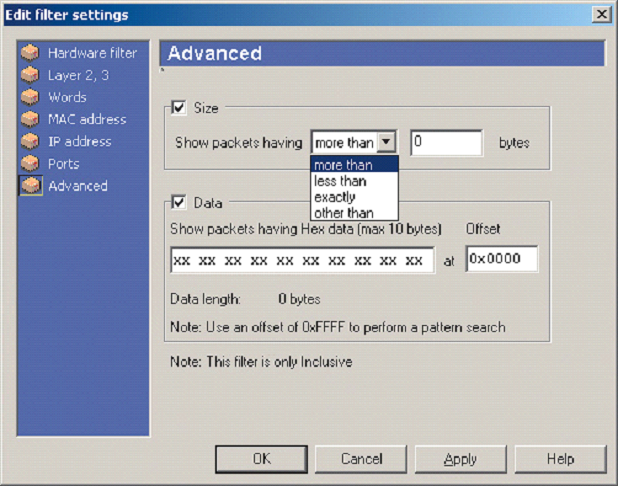

CommView 5.0