Общие принципы криптографической защиты информации.

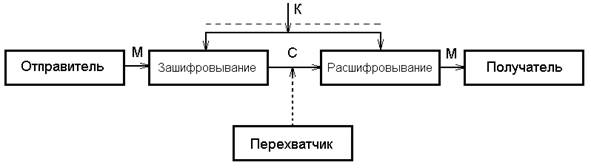

Обобщенная схема криптографической системы, обеспечивающей шифрование передаваемой информации, представлена на рис.

Отправитель генерирует открытый текст исходного сообщения  , которое должно передаваться по открытому каналу. Отправитель шифрует текст с помощью обратимого преобразования

, которое должно передаваться по открытому каналу. Отправитель шифрует текст с помощью обратимого преобразования  и ключа

и ключа  :

:  и получает шифротекст

и получает шифротекст  , который отправляет получателю. Получатель, приняв шифротекст

, который отправляет получателю. Получатель, приняв шифротекст  , расшифровывает его с помощью обратного преобразования

, расшифровывает его с помощью обратного преобразования  и получает исходное сообщение в виде открытого текста

и получает исходное сообщение в виде открытого текста  :

:  .

.

Формально криптосистема – это однопараметрическое семейство  обратимых преобразований

обратимых преобразований  из пространства

из пространства  сообщений открытого текста в пространство

сообщений открытого текста в пространство  шифрованных текстов. Параметр

шифрованных текстов. Параметр  (ключ) выбирается из конечного множества

(ключ) выбирается из конечного множества  , называемого пространством ключей. Криптосистема может иметь разные варианты реализации: набор инструкций; аппаратные или программные средства; аппаратно-программные средства.

, называемого пространством ключей. Криптосистема может иметь разные варианты реализации: набор инструкций; аппаратные или программные средства; аппаратно-программные средства.

Преобразование зашифровывания может быть симметричным или асимметричным относительно преобразования расшифровывания. Поэтому различают два класса криптосистем: симметричные и асимметричные криптосистемы. Иногда их называют одноключевыми (с секретным ключом) и двухключевыми (с открытым ключом)

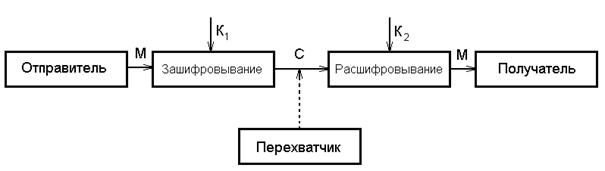

Обобщенная схема асимметричной криптосистемы с двумя разными ключами K1 и K2 показана на рис

В этой криптосистеме один из ключей является открытым K1, а другой K2 – секретным. Для нее  а

а

|

|

|

В симметричной криптосистеме секретный ключ надо передавать отправителю и получателю по защищенному каналу распространения ключей, например, спецсвязью. В асимметричной криптосистеме передают по незащищенному каналу только открытый ключ, а секретный ключ сохраняют в месте его генерации.

Любая попытка со стороны злоумышленника расшифровать шифротекст  для получения открытого текста

для получения открытого текста  или зашифровать свой собственный текст

или зашифровать свой собственный текст  для получения правдоподобного шифротекста

для получения правдоподобного шифротекста  , не имея подлинного ключа, называется криптоатакой.

, не имея подлинного ключа, называется криптоатакой.

Свойство криптосистемы, противостоять криптоатаке называется криптостойкостью.

Существует четыре основных типа криптоаналитических атак. Конечно, все они формулируются в предположении, что криптоаналитику известны применяемый алгоритм шифрования и шифротексты сообщений:

1. Криптоаналитическая атака при наличии только известного шифртекста. Криптоаналитик имеет только шифротексты  , нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования

, нескольких сообщений, причем все они зашифрованы с использованием одного и того же алгоритма шифрования  . Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты

. Работа криптоаналитика заключается в том, чтобы раскрыть исходные тексты  , по возможности большинства сообщений или, еще лучше, вычислить ключ

, по возможности большинства сообщений или, еще лучше, вычислить ключ  , использованный для шифрования этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим ключом.

, использованный для шифрования этих сообщений, с тем, чтобы расшифровать и другие сообщения, зашифрованные этим ключом.

|

|

|

2. Криптоаналитическая атака при наличии известного открытого текста. Криптоаналитик имеет доступ не только к шифротекстам  , нескольких сообщений, но также к открытым текстам

, нескольких сообщений, но также к открытым текстам  этих сообщений. Его работа заключается в нахождении ключа

этих сообщений. Его работа заключается в нахождении ключа  , используемого при шифровании этих сообщений, или алгоритма расшифровывания

, используемого при шифровании этих сообщений, или алгоритма расшифровывания  любых новых сообщении, зашифрованных тем же самым ключом.

любых новых сообщении, зашифрованных тем же самым ключом.

3. Криптоаналитическая атака при возможности выбора открытого текста. Криптоаналитик не только имеет доступ к шифротекстам  , и связанным с ними открытым текстам

, и связанным с ними открытым текстам  , нескольких сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа

, нескольких сообщений, но и может по желанию выбирать открытые тексты, которые затем получает в зашифрованном виде. Такой криптоанализ получается более мощным по сравнению с криптоанализом с известным открытым текстом, потому что криптоаналитик может выбрать для шифрования такие блоки открытого текста, которые дадут больше информации о ключе. Работа криптоаналитика состоит в поиске ключа  , использованного для шифрования сообщений, или алгоритма расшифрования

, использованного для шифрования сообщений, или алгоритма расшифрования  новых сообщений, зашифрованных тем же ключом.

новых сообщений, зашифрованных тем же ключом.

|

|

|

4. Криптоаналитическая атака с адаптивным выбором открытого текста.Это- особый вариант атаки с выбором открытого текста. Криптоаналитик может не только выбирать открытый текст, который затем шифруется, но и изменять свой выбор в зависимости от результатов предыдущего шифрования. При криптоанализе с простым выбором открытого текста криптоаналитик обычно может выбирать несколько крупных блоков открытого текста для их шифрования, при криптоанализе с адаптивным выбором открытого текста он имеет возможность выбрать сначала более мелкий пробный блок открытого текста, затем выбрать следующий блок в зависимости от результатов первого выбора, и т.д. Эта атака предоставляет криптоаналитику еще больше возможностей, чем предыдущие типы атак.

Кроме перечисленных криптоаналитических атак существует силовая атака (перебор всех возможных значений ключа).

Блочные и поточные шифры.

Практически все применяемые криптографические методы связаны с разбиением сообщения на большое число фрагментов, каждый из которых шифруется отдельно.

Можно выделить следующие характерные признаки методов шифрования данных:

- выполнение операций с отдельными битами или блоками.

|

|

|

- зависимость или независимость функции шифрования от результатов шифрования предыдущих частей сообщения.

- зависимость или независимость шифрования отдельных знаков от их положения в тексте.

В соответствии с этим различают три основных способа шифрования:

поточные шифры; блочные шифры; блочные шифры с обратной связью.

Поточное шифрование состоит в том, что каждый бит открытого текста и соответствующий бит ключа преобразовываются по определенному алгоритму. К достоинствам поточных шифров относятся высокая скорость шифрования, относительная простота реализации и отсутствие размножения ошибок. Недостатком является необходимость использовать для каждого сообщения другой ключ. Если два различных сообщения шифруются на одном и том же ключе, то эти сообщения легко могут быть расшифрованы.

При блочном шифровании открытый текст сначала разбивается на равные по длине блоки, затем применяется зависящая от ключа функция шифрования для преобразования блока открытого текста длиной m бит в блок шифротекста такой же длины. При блочном шифровании каждый бит блока шифротекста зависит от значений всех битов соответствующего блока открытого текста. При этом небольшие изменения в шифротексте вызывают большие и непредсказуемые изменения в соответствующем открытом тексте, и наоборот.

Недостатки. 1) Вследствие детерминированного характера шифрования при фиксированной длине блока 64 бита можно осуществить криптоанализ шифротекста «со словарем». 2) Размножение ошибок: результатом изменения только одного бита в принятом блоке шифротекста будет неправильное расшифровывание всего блока.

Блочное шифрование с обратной связью.

Как и при блочном шифровании, сообщения разбивают на ряд блоков, состоящих из m бит. Для преобразования этих блоков в блоки шифротекста, которые также состоят из m бит, используются специальные функции шифрования. Однако если в блочном шифре такая функция зависит только от ключа, то в блочных шифрах с обратной связью она зависит как от ключа, так и от одного или более предшествующих блоков шифротекста.

Достоинство - возможность применения их для обнаружения манипуляций сообщениями, производимых активными перехватчиками.

Недостатки. 1) Размножение ошибок, так как один ошибочный бит при передаче может вызвать ряд ошибок в расшифрованном тексте. 2) Разработка и реализация систем шифрования с обратной связью часто оказываются более трудными, чем систем поточного шифрования.

Системы шифрования с обратной связью используют не только для шифрования сообщений, но и для их аутентификации.

Дата добавления: 2018-05-09; просмотров: 727; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!