Аутентификация пользователей в ТКС. Общие сведения.

Аутентификация означаетустановление подлинности и обеспечивает работу в сети только санкционированных пользователей.

Чаще всего аутентификация проводится при входе в сеть, но может проводиться и во время работы. В процедуре аутентификации участвуют две стороны: пользователь, который доказывает свою подлинность и сеть, которая проверяет доказательство и принимает решение. В качестве доказательства могут использоваться: пароль, уникальный физический ключ, уникальная биометрическая характеристика (отпечаток пальца и т.п.).

Наиболее распространённое средство аутентификации – пароль. Он используется как при входе в систему, так и в процессе работы. Пароль может вводиться с клавиатуры или с различных носителей информации а также комбинированно.

В качестве субъектов аутентификации могут выступать не только пользователи но и различные процессы и устройства, причём процесс аутентификации может носить обоюдный характер – обе стороны должны доказать свою подлинность, в данном случае процедура называется взаимной аутентификацией.

23 Удаленная аутентификация пользователей с использованием пароля.

Процесс удаленной аутентификации обычно выполняется в начале сеанса связи.

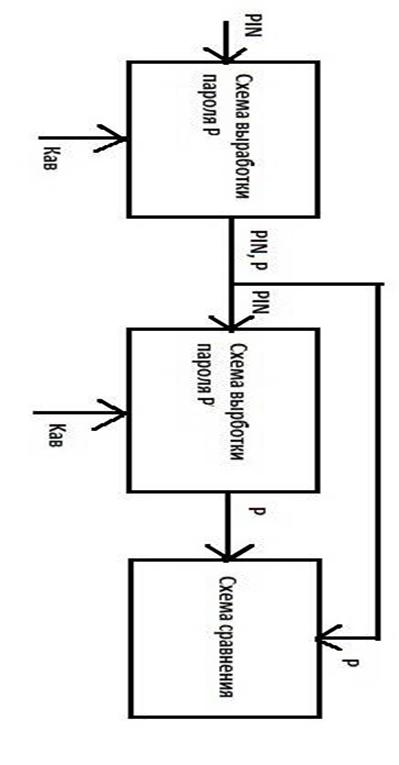

Пусть стороныA и B знают друг друга и имеют одинаковый секретный ключ КAB. Пользователь Aвводит свой PIN, его программа вырабатывает парольP, который вместе с PIN передается по сети к пользователюB.

|

|

|

Пользователь B по PIN находит в своей базе ключ КAB, с помощью которого вырабатывает P после чего сравнивает значения полученного пароля и выработанного.

Недостаток: можно перехватить пароль P и PIN. Для устранения используют механизм отметки времени (временной штемпель). При выработке пароля на ряду с ключом используется текущее время, в пределах которого пароль действителен. В этом случае устаревшим паролем нельзя воспользоваться.

Удаленная аутентификация пользователей с использованием механизма запрос-ответ.

Если пользователь Ахочет убедиться, что получаемое сообщение от пользователя В не ложно, он включает в посылаемое для В сообщение непредсказуемый элемент запрос Х (например некоторое случайное число). При ответе пользователь В выполняет над ним некоторую операцию (вычислить некоторую функцию f(x)). Получив ответ от В, пользователь А может быть уверен, что В подлинный. Недостаток: возможность установления закономерности между запросом и ответом.

Другой метод - процедура рукопожатия - основывается на механизме запрос/ответ и заключается во взаимной проверке ключей, используемых сторонами. То есть стороны признают друг друга законными партнерами, если докажут, что обладают правильными ключами. Процедуру рукопожатия обычно применяют в компьютерных сетях при организации сеанса связи между пользователями.

|

|

|

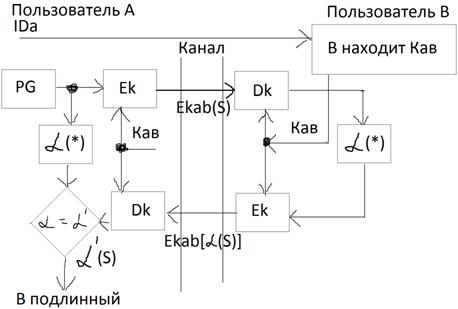

Пример: Пользователей А и В разделяет один и тот же секретный ключ КАВ.

Пользователь А отправляет В свой IDA в открытой форме.

Пользователь А отправляет В свой IDA в открытой форме.

Вполучив его находит в базе секретный ключ КАВ и вводит в свою криптосистему.

А генерирует случайную последовательность Sпри помощи PG и отправляет в виде EkAB(S).

B расшифровывает и получает исходный вид S, затем A и B преобразуют S, используя открытую одностороннюю функцию α(*).

Аполучает от В сообщение, расшифровывает его, сравнивает полученное сообщение α’(S) с исходным α (S), если равны - А признает подлинность В. Впроверяет подлинность пользователя А таким же способом. Обе эти процедуры образуют процедуру рукопожатия. Достоинство: не получает секретной информации во время процедуры подтверждения подлинности.

Достоинством модели рукопожатия является то, что ни один из участников сеанса связи не получает никакой секретной информации во время процедуры подтверждения подлинности.

Дата добавления: 2018-05-09; просмотров: 395; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!