Благоприятные возможности

Органы охраны правопорядка теперь могут использовать для судебной экспертизы компьютерные системы повышенной производительности и сложные программы для ускорения расследования и автоматизации процедур 552

поиска[539].

Это может затруднить автоматизацию процессов расследования. Хотя поиск незаконного содержания по ключевым словам может быть легко осуществлен, идентификация незаконных изображений является более проблематичной. Подходы на основе значений хэш-функции успешны только, если изображения были предварительно обсчитаны, значение хэш-функции хранится в базе данных и проанализированное изображение не было изменено[540].

Программы для судебной экспертизы способны автоматически искать изображения детской порнографии, сравнивая файлы на жестком диске подозреваемого с информацией об известных изображениях. Например, в конце 2007 года, власти нашли несколько изображений сексуального насилия над детьми. Для предотвращения идентификации преступник цифровым способом изменил часть изображений, показывающих его лицо, перед публикацией изображений в интернет (см. Рисунок 23). Компьютерные судебные эксперты смогли разложить изменения и реконструировать лицо подозреваемого[541]. Хотя успешное расследование явно демонстрирует возможности компьютерной судебной экспертизы, этот случай не является доказательством прорыва в расследования детской порнографии. Если бы преступник просто закрыл свое лицо белым пятном, идентификация была бы невозможна.

|

|

|

Информационные технологии и электронные устройства все больше заменяют функции ручного управления.

Информационные технологии и электронные устройства все больше заменяют функции ручного управления.

|

Общие проблемы

Зависимость от ИКТ

Многие виды повседневной связи зависят от ИКТ и услуг, связанных с интернетом, включая вызовы VoIP или сообщения электронной почты[542]. ИКТ в настоящее время отвечает за контроль и управление функциями в зданиях[543], автомобилях и авиационных службах (см. Рисунок 24[544]). Энергоснабжение, водоснабжение и услуги связи зависят от ИКТ. В дальнейшем интеграция ИКТ в повседневную жизнь, скорее всего, продолжится[545].

Растущая зависимость от ИКТ делает системы и услуги более уязвимыми для атак на важнейшие инфраструктуры[546]. Даже короткие перерывы в предоставлении услуг могут привести к огромным финансовым потерям для предприятия электронной коммерции[547], не только гражданская связь может быть прервана атаками; зависимость от ИКТ является основным риском для военной связи[548].

Существующая техническая инфраструктура имеет ряд слабых мест, таких как монокультуры или однородность операционных систем. Многие частные пользователи, а также малые и средние предприятия используют операционную систему Microsoft[549], таким образом преступники могут разрабатывать эффективные атаки, концентрируя внимание на этой единственной цели[550].

|

|

|

Зависимость общества от ИКТ не ограничивается западными странами[551] - развивающиеся страны также сталкиваются с проблемами в предотвращении атак на свои инфраструктуры и пользователей[552]. Развитие более

дешевых технологий инфраструктуры, таких как 'ІМАХ[553], позволяет развивающимся странам предлагать услуги интернет большему числу людей. Развивающиеся страны могут избежать ошибок некоторых западных стран, которые в основном сосредоточены на максимизации доступности, без значительного инвестирования в защиту. Эксперты США пояснили, что успешные атаки на официальный сайт государственных организаций в Эстонии[554] мог иметь место только в связи с неадекватностью мер защиты[555]. Развивающиеся страны обладают уникальной возможностью для интеграции мер по обеспечению безопасности на ранней стадии. Это может потребовать больших авансовых инвестиций, но интеграция мер по обеспечению безопасности на более позднем этапе может оказаться более дорогостоящей в долгосрочном плане[556].

|

|

|

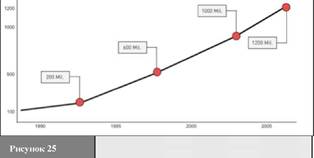

В настоящее время более насчитывается более 1 миллиарда пользователей интернета.

В настоящее время более насчитывается более 1 миллиарда пользователей интернета.

|

Должны быть разработаны стратегии для предотвращения таких атак и разработаны контрмеры, включающие в себя разработку и продвижение технических средств защиты, а также адекватных и обоснованных законов, позволяющих правоохранительным органам эффективно бороться с киберпреступностью[557].

Дата добавления: 2015-12-19; просмотров: 12; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!