Математические методы анализа политики безопасности. Гарантированно защищенные базы данных.

Будем предполагать, что гарантированно защищенная база данных может быть инсталирована только на платформе гарантированно защищенной вычислительной системы. Тогда ТСВ всей системы получается из ТСВ-подмножества вычислительной системы и ТСВ-подмножества базы данных. Причем в возникающей здесь иерархической структуре ТСВ-подмножество вычислительной системы является более примитивным,чем ТСВ-подмножество базы данных.

Рассмотрим несколько примеров архитектур баз данных, позволяющих говорить о гарантированной защищенности.

Пример 1. Одноуровневая база данных. Пусть все пользователи имеют одинаковый допуск ко всей информации, содержащейся в базе данных и в вычислительной системе. В этом случае возможно применение базы данных общего назначения на охраняемой вычислительной системе. В случае высокого класса хранящейся в базе данных информации, согласно "Требованиям" к применению "Оранжевой книги" должна использоваться система класса С2 (наличие аудита).

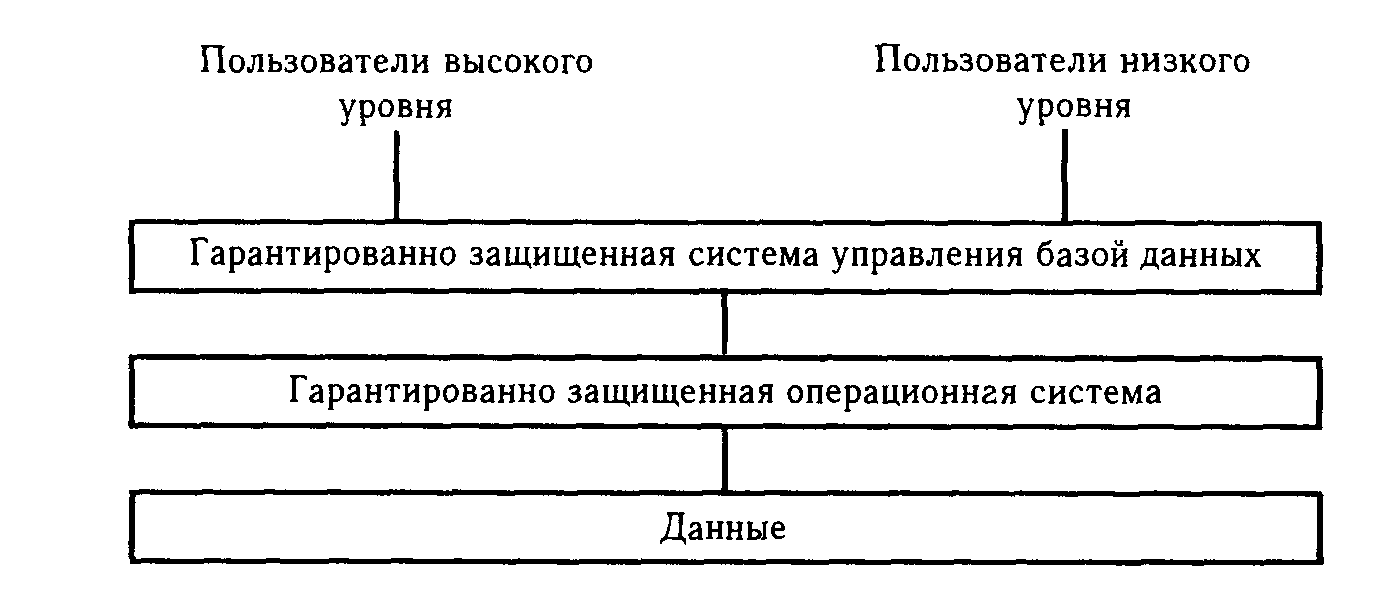

Пример 2. Многоуровневая база данных с ядерной архитектурой. Эта архитектура подробно рассматривалась в параграфах 1.6-1.7, 5.5 и в ряде примеров. Исследования по данной архитектуре проводились System Research Institute группой ученых под руководством D.Denning и T.Lunt. Цель исследований: построить гарантированно защищенную базу данных по классу А1. Данная архитектура может быть представлена следующей схемой.

|

|

|

На этой схеме ТСВ вычислительной системы разрешает формировать отношения, содержащие информацию, разрешенную для данного класса пользователя. Сама система управления базой данных является системой общего пользования. Однако в данной архитектуре серьезной проблемой является полиинстантинация. Вместе с тем, здесь на системном уровне видно, как доказывать, что база данных поддерживает MLS-политику (на уровне ядра реализована модель невлияния G - М).

Пример 3. Модификацией архитектуры примера 2 является дублирующая архитектура. Она основана на гарантированно правильном разделении пользователей.

Фактически система представляет композицию одноуровневых баз данных примера 1. Здесь также на системном уровне видно, как доказывать защищенность системы.

Пример 4. Исторически одной из первых была предложена архитектура "базы данных с замком целостности". Это разработка ВВС США, анонсированная в1983 г. Схематически данная архитектура может быть представлена следующим образом.

Недостатком этой архитектуры является то, что *-свойство приходится нарушать почти в каждой транзакции.

Пример 5. Базы данных, которые американцы называют архитектурой с "гарантированно защищенным субъектом". Эти системы предполагают наличие ТСВ-подмножеств в самой базе данных, причем ТСВ базы данных реализует свою составляющую политики безопасности.

|

|

|

К этому классу относятся системы управлениябазами данных ORACLE, INFORMIX, INGRES и т.д.

Основная сложность в том, что описания политик безопасности и доказательства их поддержки недоступны. Кроме того, большой объем программного обеспечения не позволяет провести достаточный анализ.

Пример 6. Базы данных с распределенным доменом защиты. Используется идея "Красной книги" о распределенной NTCB, как совокупность ТСВ компонент. Этот подход можно изобразить на схеме.

Каждая компонента на этой схеме гарантировано защищена.

Дата добавления: 2016-01-05; просмотров: 17; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!