Обзор основных сведений по криптоанализу

Министерство науки и высшего образования Российской Федерации

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ

ОБРАЗОВАТЕЛЬНОЕ УЧЕРЕЖДЕНИЕВЫСШЕГО ОБРАЗОВАНИЯ

«ОРЕНБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ»

Факультет математики и информационных технологий

Кафедра вычислительной техники и защиты информации

КУРСОВАЯ РАБОТА

по дисциплине

«Защита информационных процессов в компьютерных системах»

Криптоанализ. Алгоритмы факторизации

Пояснительная записка

ОГУ 10.03.01. 2020.020 ПЗ

Руководитель

Преподаватель:

________________О.Н. Яркова

«___» _________________2020 г.

Студент группы 17 ИБ(б)КЗОИ

________________К.В.Рыжков

«___» _________________2020 г.

Оренбург 2020

Утверждаю

заведующий кафедрой

вычислительной техники и защиты информации

_________________АралбаевТ.З.

«___»________________ 2020 г.

ЗАДАНИЕ

На выполнение курсовой работы

студенту РыжковуКонстантину Валерьевичу

по направлению подготовки 10.03.01 «Информационная безопасность»

по дисциплине «Криптографические методы защиты информации»

1 Тема работы: «Криптоанализ. Алгоритмы факторизации»

2 Срок сдачи студентом работы: «____» _____________ 2020г.

3 Цель и задачи проекта:

Цель:Ознакомиться с алгоритмами факторизации.

Задачи:

1 Провести анализ теоретических сведений по выбранной теме.

2 Разработать программный комплекс реализующий «Алгоритмы факторизации»

Дата выдачи и получения задания «___»_________________2020 г.

|

|

|

Руководитель «___»_________________2020 г. ___________ О.Н. Яркова

Студент «___»_________________2020 г. ___________К.В. Рыжков

| Изм. |

| Лист |

| № докум. |

| Подпись |

| Дата |

| Лист |

| 3 |

| ОГУ 15.03.01. 2020. 112 ПЗ |

| Разработал |

| Рыжков К.В. |

| Проверила |

| Яркова О.Н. |

| Н.контр |

| Яркова О.Н. |

| Зав.Каф. |

| Аралбаев Т.З. |

| Криптоанализ. Алгоритмы факторизации |

| Стадия . |

| Листов |

| 28 |

| 17ИБ (б) КЗОИ |

Курсовая работа посвящена исследованиюкриптоанализа и алгоритмов факторизации.

В ходе работы были рассмотрены существующие работы по теме «Криптоанализ. Алгоритмы факторизации». Теоретически описаны основные алгоритмы факторизации.

Разработано программное обеспечение, реализующее один из алгоритмов факторизации.

Работа содержит 9 рисунков.

Содержание

Введение. 5

Цель и задачи работы.. 7

1 Алгоритмы факторизации. 8

1.1 Обзор основных сведений по криптоанализу. 8

1.2 Законодательство. 15

2 Программный комплекс « Алгоритмы факторизации». 18

2.1 Функциональное назначение программы, область применения, её ограничения 18

2.2Руководство программиста. 18

2.3Руководство пользователя. 21

|

|

|

2.4Тестовый пример. 23

Заключение. 25

Список использованных источников. 26

Приложение А.. 28

Введение

Факторизацией целого числа называется его разложение впроизведение простых сомножителей. Такое разложение, согласно основнойтеореме арифметики, всегда существует и является единственным (сточностью до порядка следования множителей). Все методы факторизациив зависимости от их производительности можно разбить на две группы:экспоненциальные методы и субэкспоненциальные методы. Все эти методыдостаточно трудоемки, поэтому требуют значительных вычислительныхресурсов для чисел большой длины.

Предположение о том, что для больших чисел задача факторизации является вычислительно сложной, лежит в основе широко используемых алгоритмов (например, RSA).В настоящее время исследования в области построения быстрых алгоритмов факторизации интенсивно ведутся во всем мире. Ежегодно проводятся десятки конференций по этой тематике, достигаются новые рекорды факторизации длинных чисел, исследуются известные проблемы алгоритмической теории чисел и ставятся новые проблемы.

Актуальность использования алгоритмов факторизации растёт, с ростом вычислительных возможностей современных технологий, так как необходимы более сложные алгоритмы для криптографических шифров, которые злоумышленник не сможет взломать.

|

|

|

Исследуемая тема поднимается в различной литературе.

А.Е.Ваулин в своей статье рассматривает проблему факторизации и недостатка операций для удобного шифрования и расшифрования. Проблема по его словам состоит в неопределённости современного шифра RSA, который в принципе может быть взломан без знания закрытого ключа. Важным аспектом проблемы автор считает – отсутствие операции обратной к умножению чисел. [1]

В статье Александра Серикова «Методы криптоанализа» подробно рассмотрен термин криптоанализ, и рассмотрены основные методы: частотный анализ, полный перебор ключей, анализ ключевого генератора, факторизация, разностный анализ, линейный анализ, метод коллизий, анализ по побочным каналам, квантовый анализ. Термин “криптоанализ” служит как определение науки, занимающейся дешифрованием без доступа к ключу.[2]

Головин В.С. в своей работе пишет, что на данный момент всевозможные методы не решают проблему факторизации в принципе, так как почти все методы завязаны на жёсткой связи и зависимости времени их выполнения от разрядности факторизуемого числа N. При этом автор подмечает, что у чисел есть и другие свойства кроме разрядности, которые можно использовать в алгоритмах факторизации. Факторизация чисел на данный момент зашла в тупик, математика необходимо пересмотреть подход к проблеме и создать новые модели. [3]

|

|

|

Целью исследования является ознакомление с алгоритмами факторизации.

Задачи исследования:

1 Провести анализ теоретических сведений по выбранной теме;

2 Разработать программный комплекс, реализующий «Алгоритмы факторизации».

Объектом исследования является алгоритм работы методов факторизации.

Цель и задачи работы

Цель: Ознакомиться с алгоритмами факторизации.

Задачи:

1 Провести анализ теоретических сведений по выбранной теме;

2 Разработать программный комплекс, реализующий «Алгоритмы факторизации».

Алгоритмы факторизации

Разложение (факторизация) натуральных чисел на множители является трудной вычислительной задачей. Сложность решения этой задачи лежит в основе одного из наиболее известных методов криптографии - методе RSA. Существует большое количество алгоритмов факторизации, среди которых наиболее быстрыми на сегодняшний день методами являются метод квадратичного решета и метод решета числового поля.(аббревиатура от фамилий Rivest, Shamir и Adleman) - криптографический алгоритм с открытым ключом, основывающийся на вычислительной сложности задачи факторизации больших целых чисел.

Криптографические системы с открытым ключом используют так называемые односторонние функции, которые обладают следующим свойством:

Если известно x, то f(x) вычислить относительно просто

Если известно y=f(x), то для вычислений x нет простого (эффективного пути).

Под односторонностью понимается не теоретическая однонаправленность,а практическая невозможность вычислить обратное значение, используя современные вычислительные средства, за обозримый интервал времени. В основу криптографической системы с открытым ключом RSA положена сложность задачи факторизации произведения двух больших простых чисел. Для шифрования используется операция возведения в степень по модулю большого числа. Для дешифрования за разумное время (обратной операции) необходимо уметь вычислять функцию Эйлера от данного большого числа, для чего необходимо знать разложения числа на простые множители.[13]

Обзор основных сведений по криптоанализу

Криптоанализом (от греческого krypts - "скрытый" и analein - "ослаблять" или избавлять") называют науку восстановления (дешифрования) открытого текста без доступа к ключу. Хотя история криптоанализа насчитывает многие века, особенно интенсивно эта область знаний начала развиваться с наступлением компьютерной эры.

Попытка криптоанализа называется атакой. Криптоанализ ставит своей задачей в разных условиях получить дополнительные сведения о ключе шифрования, чтобы значительно уменьшить диапазон вероятных ключей. Результаты криптоанализа могут варьироваться по степени практической применимости. Так, криптограф Ларс Кнудсен предлагает следующую классификацию успешных исходов криптоанализа блочных шифров в зависимости от объема и качества секретной информации, которую удалось получить:

Полный взлом - криптоаналитик извлекает секретный ключ.

Глобальная дедукция - криптоаналитик разрабатывает функциональный эквивалент исследуемого алгоритма, позволяющий зашифровывать и расшифровывать информацию без знания ключа.

Частичная дедукция - криптоаналитику удается расшифровать или зашифровать некоторые сообщения.

Информационная дедукция - криптоаналитик получает некоторую информацию об открытом тексте или ключе.

Взлом шифра не всегда подразумевает обнаружение способа, применимого на практике для восстановления открытого текста по перехваченному зашифрованному сообщению. Допустим, для дешифрования текста методом полного перебора требуется перебрать 2128 возможных ключей ; тогда изобретение способа, требующего для дешифрования 2110 операций по подбору ключа, будет считаться взломом. В научной криптологии под взломом понимается лишь подтверждение наличия уязвимости криптоалгоритма, свидетельствующее, что свойства шифра не соответствуют заявленным характеристикам. Как правило, криптоанализ начинается с попыток взлома упрощенной модификации алгоритма, после чего результаты распространяются на полноценную версию.

Два последних десятилетия ознаменовались резким ростом числа открытых работ по криптологии, а криптоанализ становится одной из наиболее активно развивающихся областей исследований. Появился целый арсенал математических методов, представляющих интерес для криптоаналитика. Кроме того, повышение производительности вычислительной техники сделало возможными такие типы атак, которые раньше были неосуществимы.

Появление новых криптографических алгоритмов приводит к разработке методов их взлома. Если целью криптоаналитика является раскрытие возможно большего числа шифров (независимоот того, хочет ли он этим нанести ущерб обществу, предупредить его о возможной опасности или просто получить известность), то для него наилучшей стратегией является разработка универсальных методов анализа. Но эта задача является также и наиболее сложной. Результатом возникновения каждого нового метода криптоанализа является пересмотр оценок безопасности шифров, что, в свою очередь, влечет необходимость создания более стойких шифров. Таким образом, исторические этапы развития криптографии и криптоанализа неразрывно связаны.[14]

Классификация методов факторизации

На рисунке 1 методы криптоанализа систематизированы по хронологии их появления и применимости для взлома различных категорий криптосистем. Горизонтальная ось разделена на временные промежутки: в область "вчера" попали атаки, которые успешно применялись для взлома шифров в прошлом; "сегодня" - методы криптоанализа, представляющие угрозу для широко используемых в настоящее время криптосистем; "завтра" - эффективно применяемые уже сегодня методы, значение которых в будущем может возрасти, а также методы, которые пока не оказали серьезного влияния на криптологию, однако со временем могут привести прорывам во взломе шифров. На вертикальной оси обозначены области применения методов криптоанализа: для взлома криптосистем с секретным ключом, открытым ключом или хеш-функций.[15]

Рисунок 1 – Методы криптоанализа

1)Частотный анализ — один из методов криптоанализа, основывающийся на предположении о существовании нетривиального статистического распределения отдельных символов и их последовательностей, как в открытом тексте, так и в шифротексте, которое, с точностью до замены символов, будет сохраняться в процессе шифрования и дешифрования.

Упрощённо, частотный анализ предполагает, что частота появления заданной буквы алфавита в достаточно длинных текстах одна и та же для разных текстов одного языка. При этом, в случае моноалфавитного шифрования, если в шифротексте будет символ с аналогичной вероятностью появления, то можно предположить, что он и является указанной зашифрованной буквой. Аналогичные рассуждения применяются к биграммам (двубуквенным последовательностям), триграммам и т. д. в случае полиалфавитных шифров.

2) Полный перебор (или метод «грубой силы», англ. bruteforce) — метод решения математических задач. Относится к классу методов поиска решения исчерпыванием всевозможных вариантов. Сложность полного перебора зависит от количества всех возможных решений задачи. Если пространство решений очень велико, то полный перебор может не дать результатов в течение нескольких лет или даже столетий.

3)Криптографические генераторы используются для выработки ключей криптосистем и гаммы для поточного шифрования. Необходимость создания и отказ от обычных программных обусловлен двумя основными причинами - незащищенные реализации и возможностью предугадать значение на обычном генераторе вследствие особенностей реализации, которая нацелена на получение статистически случайного распределения.

4) Разложение (факторизация) натуральных чисел на множители является трудной вычислительной задачей. Сложность решения этой задачи лежит в основе одного из наиболее известных методов криптографии - методе RSA. Существует большое количество алгоритмов факторизации, среди которых наиболее быстрыми на сегодняшний день методами являются метод квадратичного решета и метод решета числового поля.

5) В криптоанализе методом встречи посередине или атакой встречи посередине" называется класс атак на криптографические алгоритмы, асимптотически уменьшающих время полного перебора за счет принципа "разделяй и властвуй", а также увеличения объема требуемой памяти. Впервые данный метод был предложен Уитфилдом Диффи и Мартином Хеллманом в 1977 году.

6) Дифференциальный криптоанализ метод криптоанализа симметричных блочных шифров (и других криптографических примитивов, в частности, хеш функций и поточных шифров). Дифференциальный криптоанализ основан на изучении преобразования разностей между шифруемыми значениями на различных шифрования.

7) Линейный криптоанализ использует линейные приближения преобразований, выполняемых алгоритмом шифрования. Данный метод позволяет найти ключ, имея достаточно большое число пар (незашифрованный текст, зашифрованный текст).

8) Коллизии существуют для большинства хеш-функций, но для «хороших» хеш-функций частота их возникновения близка к теоретическому минимуму. В некоторых частных случаях, когда множество различных входных данных конечно, можно задать инъективную хеш-функцию, по определению не имеющую коллизий. Однако для хеш-функций, принимающих вход переменной длины и возвращающих хеш постоянной длины (таких как MD5), коллизии обязаны существовать, поскольку хотя бы для одного значения хеш-функции соответствующее ему множество входных данных (полный прообраз) будет бесконечно — и любые два набора данных из этого множества образуют коллизию.

9) Атаки по сторонним, или побочным, каналам используют информацию, которая может быть получена с устройства шифрования и не является при этом ни открытым текстом, ни шифртекстом. Такие атаки основаны на корреляции между значениями физических параметров, измеряемых в разные моменты во время вычислений, и внутренним состоянием вычислительного устройства, имеющим отношение к секретному ключу. Этот подход менее обобщённый, но зачастую более мощный, чем классический криптоанализ.

10)Квантовый анализ — метод защиты коммуникаций, основанный на принципах квантовой физики. В отличие от традиционной криптографии, которая использует математические методы, чтобы обеспечить секретность информации, квантовая криптография сосредоточена на физике, рассматривая случаи, когда информация переносится с помощью объектов квантовой механики. Процесс отправки и приёма информации всегда выполняется физическими средствами, например, при помощи электронов в электрическом токе, или фотонов в линиях волоконно-оптической связи. Подслушивание может рассматриваться как изменение определённых параметров физических объектов — в данном случае, переносчиков информации.

Принцип работы методов факторизации

Натуральное число называется простым, если оно делится только на себя и на 1. Число, не являющееся простым, называется составным. Очевидно, что любое простое число, не равное 2, является нечетным. Существуют признаки делимости целых чисел на различные простые числа, например, чтобы число в десятичном виде делилось на 3 и 9 достаточно, чтобы сумма его цифр делилась на 3 и 9 соответственно. Чтобы число делилось на 5, достаточно, что его последняя цифра была 0 или 5. Такие частные признаки делимости можно использовать, если нужно уменьшить множество кандидатов проверки на простоту или отсечь заведомо составные числа. Альтернативным способом получения простых чисел является решето Эратосфена, приписываемое древнегреческому ученому Эратосфену Киренскому, жившему примерно в 276 - 194 г. до н.э. Для нахождения множества простых до заранее выбранной верхней границы B мы сначала выписываем последовательность всех нечетных чисел от 3 до B. Затем выбираем первое число в списке, т.е. тройку, и оставляя его в списке, вычеркиваем все кратные 3, начиная с 6. Потом переходим ко второму числу списка (пятерке) и вычеркиваем его кратные, оставив саму пятерку и т.д., пока не дойдем до конца списка. В оставшемся списке будут только простые числа. Факторизацией натурального числа называется его разложение в произведение простых множителей. Существование и единственность (с точностью до порядка следования множителей) такого разложения следует из основной теоремы арифметики.[16]

Эта задача имеет большую вычислительную сложность. Один из самых популярных методов криптографии с открытым ключом, метод RSA, основан на трудоемкости задачи факторизации длинных целых чисел.

В данной работе были рассмотрены следующие методы факторизации натуральных чисел:

Экспоненциальные алгоритмы:

- Перебор возможных делителей

- Метод факторизации Ферма

- ρ-алгоритм Полларда

- метод квадратичных форм Шенкса

- метод Лемана

Субэкспоненциальные алгоритмы:

- алгоритм Диксона

- метод непрерывных дробей

- метод квадратичного решета

- метод эллиптических кривых

Решето числового поля:

- Специальный метод решета числового поля

- Общий метод решета числового поля

Сложность факторизации

В зависимости от сложности алгоритмы факторизации можно разбить на две группы. Первая группа - экспоненциальные алгоритмы, сложность которых экспоненциально зависит от длины входящих параметров (то есть от длины самого числа в бинарном представлении). Для обозначения их сложности принята O-нотация. Эта нотация позволяет учитывать в функции f (n) лишь наиболее значимые элементы, отбрасывая второстепенные. Например, в функции

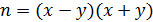

, (1)

, (1)

при достаточно больших значений компонента будет значительно превосходить остальные слагаемые, и поэтому характерное поведение этой функции определяется именно этой компонентой. Остальные компоненты можно отбросить и условно записать, что данная функция имеет оценку поведения (в смысле скорости роста ее значений) видаO(n2) . Фраза «алгоритм факторизации с вычислительной сложностьюO(N1/2) » означает, что с увеличением параметра , характеризующего количество входной информации алгоритма, время работы алгоритма не может быть ограничено величиной, которая растет медленнее, чемN1/2.

Вторая группа - субэкспоненциальные алгоритмы, это алгоритмы, которые работают более чем за полиномиальное время («сверх-полиномиальное»), но менее, чем за экспоненциальное время («субэкспоненциальное»). Для обозначения их сложности принята L-нотация:

(2)

(2)

где N - число, подлежащее факторизации,

и c - некоторые константы.

Некоторые из алгоритмов будут реализованы в программном обеспечении.

Алгоритм факторизации Ферма.

Метод факторизации Ферма - алгоритм факторизации (разложения на множители) нечётного целого числа n, предложенный Пьером Ферма (1601-1665) в 1643 году. Метод основан на поиске таких целых чисел x и y , которые удовлетворяют соотношению

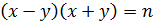

(3)

(3)

что ведёт к разложению

(4)

(4)

Обоснование.

Метод Ферма основан на теореме о представлении числа в виде разности двух квадратов:

Если n>1 нечетно, то существует взаимно однозначное соответствие между разложениями на множители  и представлениями в виде разности квадратов

и представлениями в виде разности квадратов  с

с  , задаваемое формулами

, задаваемое формулами  ,

,  ,

,  ,

,  .

.

Доказательство.

Если задана факторизация  , то имеет место соотношение:

, то имеет место соотношение:

(5).

(5).

Таким образом, получается представление в виде разности двух квадратов.

Обратно, если дано, что  , то правую часть можно разложить на множители:

, то правую часть можно разложить на множители:  .

.

Описание алгоритма.

Для разложения на множители нечётного числа n ищется пара чисел (x,y) таких, что  или

или  . При этом числа (x+y) и (x-y) являются множителями n, возможно, тривиальными (то есть одно из них равно 1, а другое -n .) Равенство

. При этом числа (x+y) и (x-y) являются множителями n, возможно, тривиальными (то есть одно из них равно 1, а другое -n .) Равенство  равносильно

равносильно  , то есть тому, что x2-nявляется квадратом. Поиск квадрата такого вида начинается с x=корень из n - наименьшего числа, при котором разность x2-nнеотрицательна. Для каждого значения k принадлежащего N начиная сk=1 , вычисляют

, то есть тому, что x2-nявляется квадратом. Поиск квадрата такого вида начинается с x=корень из n - наименьшего числа, при котором разность x2-nнеотрицательна. Для каждого значения k принадлежащего N начиная сk=1 , вычисляют  и проверяют, не является ли это число точным квадратом. Если не является – тоkувеличивают на единицу и переходят на следующую итерацию.

и проверяют, не является ли это число точным квадратом. Если не является – тоkувеличивают на единицу и переходят на следующую итерацию.

Если  является точным квадратом, т.е.

является точным квадратом, т.е.

то получено разложение:

(6)

(6)

в котором

Если оно является тривиальным и единственным, тоn - простое. На практике значение выражения на (k+1) -ом шаге вычисляется с учетом значения на k-ом шаге:

(7)

(7)

где  .

.

Таким образом, как и метод пробного деления, алгоритм Ферма имеет экспоненциальную оценку и не эффективен для разложения длинных чисел. Можно улучшить метод Ферма, выполнив сначала пробное деление числа n на числа от 2 до некоторой константы B, исключив тем самым малые делители n до B включительно, и только потом выполнить поиск методом Ферма.[8]

Метод Лемана.

Пусть n нечетно и n>8.

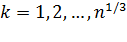

Шаг 1. Для  проверить условие

проверить условие  . Если на этом шаге мы не разложили n на множители, то переходим к шагу 2.

. Если на этом шаге мы не разложили n на множители, то переходим к шагу 2.

Шаг2. Если на шаге 1 делитель не найден и n — составное, то  , где p,q — простые числа, и

, где p,q — простые числа, и  . Тогда для всех

. Тогда для всех  и всех

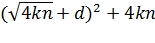

и всех  проверить, является ли число

проверить, является ли число  квадратом натурального числа. Если является, то для

квадратом натурального числа. Если является, то для  и

и  выполнено сравнение:

выполнено сравнение:

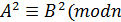

) (8)

) (8)

или

(9)

(9)

В этом случае для  проверяется неравенство

проверяется неравенство  . Если оно выполнено, то

. Если оно выполнено, то

(10)

(10)

разложение n на два множителя.

Если алгоритм не нашел разложение n на два множителя, то n — простое число.

Алгоритм в начале проверяет, имеет ли n простые делители, не превосходящие n1/3, а после устраивает перебор значений k и d для проверки выполнимости указанной ниже Теоремы. В случае если искомые значения x и y, не найдены, то мы получаем что число n простое. Таким образом, мы можем рассматривать алгоритм как тест числа n на простоту.[9]

Законодательство

При разработке, производстве, реализации и эксплуатации средств защиты информации с использованием алгоритмов факторизации, нужно руководствоваться следующими документами:

1)Приказ ФСБ РФ от 9 февраля 2005 г. "Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации (Положение ПКЗ-2005)" [6].

Положение регулирует отношения, возникающие при разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну (далее - информация конфиденциального характера).

2) Постановление Правительства Российской Федерации от 16 апреля 2012 г. N 313 г. Москва "Об утверждении Положения о лицензировании деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (за исключением случая, если техническое обслуживание шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя)" [7].

Настоящее Положение определяет порядок лицензирования деятельности по разработке, производству, распространению шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, выполнению работ, оказанию услуг в области шифрования информации, техническому обслуживанию шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств (за исключением случая, если техническое обслуживание шифровальных (криптографических) средств, информационных систем и телекоммуникационных систем, защищенных с использованием шифровальных (криптографических) средств, осуществляется для обеспечения собственных нужд юридического лица или индивидуального предпринимателя), осуществляемой юридическими лицами и индивидуальными предпринимателями (далее - лицензируемая деятельность).

К шифровальным (криптографическим) средствам (средствам криптографической защиты информации), включая документацию на эти средства, относятся:

а) средства шифрования — аппаратные, программные и программно-аппаратные шифровальные (криптографические) средства, реализующие алгоритмы криптографического преобразования информации для ограничения доступа к ней, в том числе при ее хранении, обработке и передаче;

б) средства имитозащиты — аппаратные, программные и программно-аппаратные шифровальные (криптографические) средства (за исключением средств шифрования), реализующие алгоритмы криптографического преобразования информации для ее защиты от навязывания ложной информации, в том числе защиты от модифицирования, для обеспечения ее достоверности и некорректируемости, а также обеспечения возможности выявления изменений, имитации, фальсификации или модифицирования информации;

в) средства электронной подписи;

г) средства кодирования — средства шифрования, в которых часть криптографических преобразований информации осуществляется с использованием ручных операций или с использованием автоматизированных средств, предназначенных для выполнения таких операций;

д) средства изготовления ключевых документов — аппаратные, программные, программно-аппаратные шифровальные (криптографические) средства, обеспечивающие возможность изготовления ключевых документов для шифровальных (криптографических) средств, не входящие в состав этих шифровальных (криптографических) средств;

е) ключевые документы — электронные документы на любых носителях информации, а также документы на бумажных носителях, содержащие ключевую информацию ограниченного доступа для криптографического преобразования информации с использованием алгоритмов криптографического преобразования информации (криптографический ключ) в шифровальных (криптографических) средствах;

ж) аппаратные шифровальные (криптографические) средства — устройства и их компоненты, в том числе содержащие ключевую информацию, обеспечивающие возможность преобразования информации в соответствии с алгоритмами криптографического преобразования информации без использования программ для электронных вычислительных машин;

з) программные шифровальные (криптографические) средства — программы для электронных вычислительных машин и их части, в том числе содержащие ключевую информацию, обеспечивающие возможность преобразования информации в соответствии с алгоритмами криптографического преобразования информации в программно-аппаратных шифровальных (криптографических) средствах, информационных системах и телекоммуникационных системах, защищенных с использованием шифровальных (криптографических) средств;

и) программно-аппаратные шифровальные (криптографические) средства — устройства и их компоненты (за исключением информационных систем и телекоммуникационных систем), в том числе содержащие ключевую информацию, обеспечивающие возможность преобразования информации в соответствии с алгоритмами криптографического преобразования информации с использованием программ для электронных вычислительных машин, предназначенных для осуществления этих преобразований информации или их части.

Дата добавления: 2021-01-20; просмотров: 318; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!