Общая характеристика современных методов криптографического преобразования информации.

В ответе рассмотреть работу блочных симметричных алгоритмов на примере сети Фейстеля, принцип работы ассиметричных алгоритмов шифрования и расшифрования, достоинства и недостатки этих алгоритмов. Ответ: См. Рябко Б.Я., Фионов А.Н. Криптографические методы защиты информации. М.: Изд. «Горячая линия - Телеком», 2005; Хорев П.Б., Методы и средства защиты информации в компьютерных системах. М.: Серия «Учебная литература для ВПО», 2005.

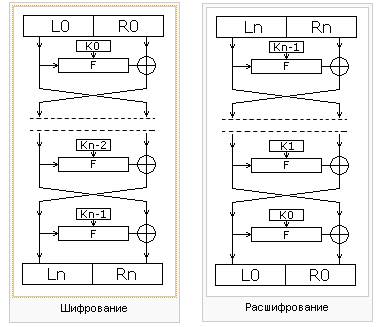

Сеть Фейстеля- многократно повторяющееся преобразование блока некоторой функцией, зависящей от ключа каждой итерации.

Схема работы

1. Каждый блок данных который мы шифруем, мы разбиваем на два подблока - правый и левый

2. Правый подблок мы преобразуем с помощью некоторой функции f используя при этом ключ kn (n - номер ячейки(очередного преобразования) для каждого следующего преобразования - то есть для каждой следующей ячейки сети ключ k будет меняться в этом-то и есть вся фишка ))) а затем складываем выходное значение f по модулю 2 с правым подблоком

3. Входными значениями для функции f являются - левый подблок, и ключ k - а результат функции, при этих двух аргументах мы и складываем по модулю 2 с правым подблоком

4. Итак, теперь левым подблоком (для очередного применения функции f но теперь уже с ключом kn+1 ) мы будем считать выход функции f из предыдущей ячейки (см. пункт 2), а правым опять же левый подблок предыдущего этапа (ячейки) но до его преобразования функцией f

|

|

|

5. Подобный переход от ячейки к ячейки повторяется некоторое число раз.

6. Расшифровка происходит в обратном порядке, а именно (первым будет использовать тот ключ, который на этапе шифрования использовался последним) -применяется всё так же функция f

Принцип работы ассиметричных алгоритмов шифрования и расшифрования..

Отличие асимметричной криптосистемы от криптосистемы симметричного шифрования состоит в том, что для шифрования информации и ее последующего расшифрования используются различные ключи:

· открытый ключ K: используется для шифрования информации, вычисляется из секретного ключа k;

· секретный ключ k: используется для расшифрования информации, зашифрованной с помощью парного ему открытого ключа K.

Обобщенная схема асимметричной криптосистемы шифрования

Самым распространенным алгоритмом асимметричного шифрования является алгоритм RSA;

1. Выбираются два больших простых числа p, q (на сегодняшний день обычно выбирают числа, содержащие от 200 до 400 знаков)

2. вычисляется их произведение n, которое не может быть разложено на множители за разумное время. Данное произведение называется модулем

3. Вычисляется значение функции Эйлера (φ(n))

|

|

|

4. Выбирается целое число e (1<e< j (n)),

5 Вычисляется число d,

6. Пара P = (e,n) публикуется в качестве открытого ключа системы RSA.

7. Пара S = (d,n) называется секретным ключом RSA и держится в тайне.

Чтобы расшифровать сообщение используя секретный ключ P=(d,n) необходимо каждое число из последовательности в зашифрованном сообщении преобразовать по формуле: M(i) = C(i)dmod(n)

Преимущества (симметричных)

-В симметричной криптографии ключ держится в секрете для обеих сторон, а в асимметричной криптосистеме только один секретный.

-При симметричном шифровании необходимо обновлять ключ после каждого факта передачи, тогда как в асимметричных криптосистемах пару (pk,sk) можно не менять значительное время.

Недостатки (симметричных)

-в симметричный алгоритм легче внести изменения.

-хотя сообщения надежно шифруются, но «засвечиваются» получатель и отправитель самим фактом пересылки шифрованного сообщения.

-большая продолжительность процедур шифрования и расшифрования ( примерно в 1000 раз больше)

Дата добавления: 2019-09-13; просмотров: 940; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!