Правовой режим «служебной информации ограниченного распространения».

Ответ: Служебная тайна не может быть объектом гражданского оборота. Запрещение ее разглашать, как правило, основывается на законодательстве, регламентирующем отдельные виды деятельности. Определенные категории работников, занимающихся такой деятельностью, обязаны сохранять в тайне сведения, к которым они имеют доступ в связи с выполняемой работой (банковские служащие, работники связи, налоговые инспекторы, страховые агенты, врачи и др.)» См. Указ Президента РФ №188 от 06.03.1997; Постановление Правительства РФ №1233 от 3.11.1994 г. «Об утверждении Положения о порядке обращения со служебной информацией ограниченного распространения в федеральных органах исполнительной власти и уполномоченном органе управления использованием атомной энергии» (с изменениями и дополнениями).

Задание 3 (10 баллов)

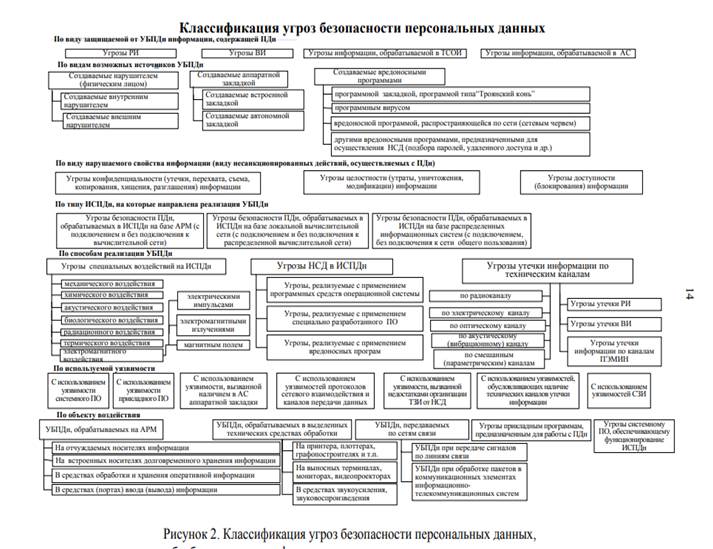

Причины возникновения угроз безопасности информации. Классификация угроз информационной безопасности ФСТЭК по инцидентам, объектам воздействия, способам (методам) реализации и источникам угроз

ГОСТ Р ИСО/МЭК 27005-2012, «Базовая модель угроз безопасности ПДн при их обработке в ИСПДн» ФСТЭК России, Угрозы безопасности информации (см.http://fstec.ru)

Причины возникновения угроз делятся на:

Объективные (количественная или качественная недостаточность элементов системы). Угрозы, обусловленные этими причинами, не связаны непосредственно с деятельностью людей и являются случайными по характеру происхождения угрозами.

|

|

|

Субъективные. Угрозы, обусловленные этими причинами, непосредственно связаны с деятельностью человека и являются как преднамеренными (деятельность разведок иностранных государств, промышленный шпионаж, деятельность уголовных элементов и недобросовестных сотрудников), так и непреднамеренными (плохое психологическое состояние, недостаточная подготовка, низкий уровень знаний) угрозами информации.

К субъективным причинам относятся:

1. Несанкционированный доступ (получение лицами в обход системы защиты с помощью программных, технических и других средств, а также в силу случайных обстоятельств доступа к обрабатываемой информации и хранимой на объекте информации).

2. Разглашение информации ее обладателем (умышленные или неосторожные действия должностных лиц и граждан, которым соответствующие сведения были доверены по работе)

Модель угроз (безопасности информации).

Модель угроз безопасности информации - это физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Основная цель моделирования угроз заключается в определении перечня и возможности реализации угроз информационным активам через различные уязвимости. В стандарте ГОСТ Р ИСО/МЭК 27005-2012 предусматривается разработка перечней угроз, уязвимостей и активов, и сценариев реализации угроз. Такой подход возможен только при условии независимости угроз, уязвимостей и активов. Однако это далеко не так и для умышленных угроз существует определенная статистическая связь между ценностью актива, уязвимостью и возможностью реализации угрозы, которая может быть выражена в виде следующих правил: 1. Чем выше ценность актива и больше его уязвимость, тем выше возможность угрозы. 2. Возможность реализации угрозы не может быть меньше максимального значения из значения ценности актива и его уязвимости. 4 Исходя из этих правил разрабатывается модель угроз и уязвимостей информационных активов, которая представляется в форме кортежа { nti, ti, nyi, yi, nai, ui }, где nti – угроза (наименование) или код; ti – возможность реализации угрозы по принятой шкале; nai – наименование актива (объекта) или его код, в отношении которого реализуется угроза; nyi – наименование уязвимости или её код; yi – уязвимость актива по этой угрозе, заданные по выбранной шкале; ui – оценка возможных результатов реализации угрозы. Порядок реализации этой модели следующий:

|

|

|

• Проводится аудит уязвимостей информационных активов и осуществляется их классификация по их доступности.

|

|

|

• Определяются угрозы, которые могут быть реализованы через выявленные уязвимости по отношению к активам.

• Проводится классификация возможности реализации угроз по заданной шкале.

Разработка модели угроз, уязвимостей и активов может проводиться путем экспертного опроса. Для проведения аудита используются информационные технологии (сканеры безопасности).

См. ГОСТ Р 50922-2006. Национальный стандарт РФ. Защита информации. Основные термины и определения; ГОСТ Р ИСО/МЭК 13335-1-2006; ГОСТ Р ИСО/МЭК 27005-2012; РC БР ИББС-2.2-2009; «Базовая модель угроз безопасности ПДн при их обработке в ИСПДн» ФСТЭК России.

Дополнительно при ответе на вопрос следует рассмотреть способ параметрического описание угроз.

Дата добавления: 2019-09-13; просмотров: 401; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!