Настройка разрешений для общих папок

Разрешения общего доступа применяются для пользователей, подключающихся к общей папке по сети. Чтобы настроить разрешения для пользователей воспользуйтесь параметрами вкладки Безопасность вместо вкладки Разрешения для общего ресурса. Здесь задаются разрешения на уровне файловой системы NTFS. Если для общей папки указаны как разрешения общего доступа, так и разрешения файловой системы, при подключении к этой папке будут применяться более строгие разрешения.

Например, чтобы предоставить разрешение Чтение на доступ к общей папке для пользователей данного домена, на вкладке Разрешения для общего ресурса установите для группы Все разрешение Полный доступ. На вкладке Безопасность задайте более строгие параметры доступа, предоставив группе Пользователи домена разрешение доступа Чтение. В результате пользователи, входящие в группу Пользователи домена, будут иметь к данной общей папке доступ только на чтение как при подключении по сети или через удаленный рабочий стол, так и при локальном входе в систему.

Практическая часть

1. Включите в домен рабочую станцию

2. Создайте папку с общим доступом Документы. Установите различные права доступа.

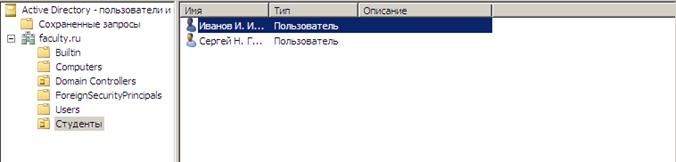

3. Выполните проверку разрешений и прав доступа. Например, зарегистрируйтесь под разными учетными записями и попытайтесь получить доступ к общей папке. Для этого необходимо на сервере создать пользователя – доменную учетную запись (см. рисунок выше). Опишите возможные разрешения.

|

|

|

Отчет по практической работе:

1. ФИО студента

2. Название, цель

3. Практическая часть

Опишите практические опыты (1-3)

4. Контрольные вопросы :

1) Как определить, является ли компьютер членом домена или рабочей группы?

2) Какие разрешения существуют для общих папок?

3) Может ли пользователь запретить доступ администратору к своей папке? Сможет ли администратор в этом случае вернуть права?

4) Опишите права субъектов доступа: Владелец, Совладелец, Соавтор, Читатель

Практическая работа №9

Создание и администрирование учетных записей и групп

Цель:

· научиться создавать, изменять удалять учетные записи и группы;

· научиться задавать и изменять пароли;

· научиться добавлять учетные записи в группы.

Теоретические основы

Создание нового пользователя

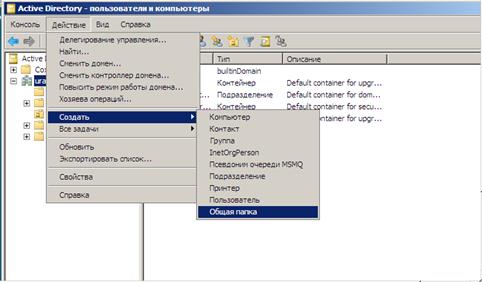

Для управления объектами AD используется ActiveDirectory – Пользователи и компьютеры, которая, также может быть вызвана через меню «Выполнить» посредством DSA.MSC.

С помощью ADUC можно создавать и удалять пользователей, назначать сценарии входа для учетной записи, управлять членством в группах и групповыми политиками.

|

|

|

Существует также возможность для управления объектами AD без обращения к серверу напрямую. Ее обеспечивает пакет ADMINPAK.MSI, расположенный в директории «%SYSTEM_DRIVE%\Windows\system32». Развернув его на своей машине и наделив себя правами администратора домена (если таковых не было), вы сможете администрировать домен.

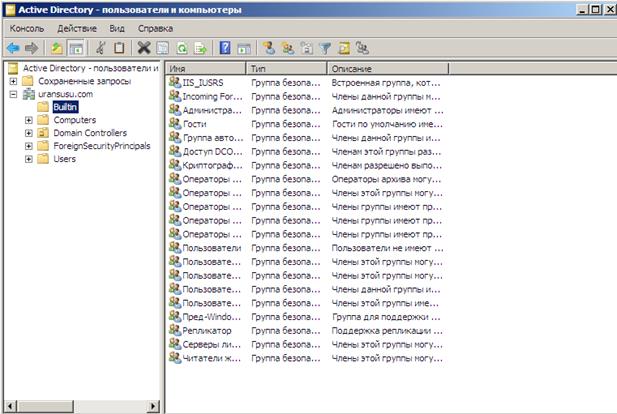

При открытии ADUC мы увидим ветку нашего домена, содержащую пять контейнеров и организационных единиц.

Builtin. Здесь содержатся встроенные локальные группы, которые есть на любой серверной машине, включая и контроллеры домена.

Users и Computers. Это контейнеры, в которые по умолчанию размещаются пользователи, группы и учетные записи компьютеров при установке системы поверх WindowsNT. Но для создания и хранения новых учетных записей нет необходимости пользоваться только этими контейнерами, пользователя можно создать даже в контейнере домена. При включении компьютера в домен он появляется именно в контейнере Computers.

DomainControllers. Это организационная единица (OU, OrganizationalUnit), содержащая по умолчанию контроллеры домена. При создании нового контроллера он появляется здесь.

ForeignSecurityPrincipals. Это контейнер по умолчанию для объектов из внешних доверяемых доменов.

|

|

|

Важно помнить, что объекты групповых политик привязываются исключительно к домену, OU или сайту. Это нужно учитывать при создании административной иерархии вашего домена.

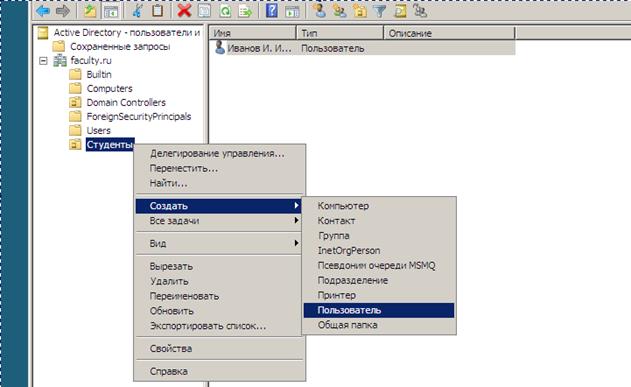

Создаем пользователя домена

Для создания пользователя нужно выбрать любой контейнер, в котором он будет располагаться (например, подразделение Студенты), нажать на нем правой кнопкой мыши и выбрать «Создать -> Пользователь».

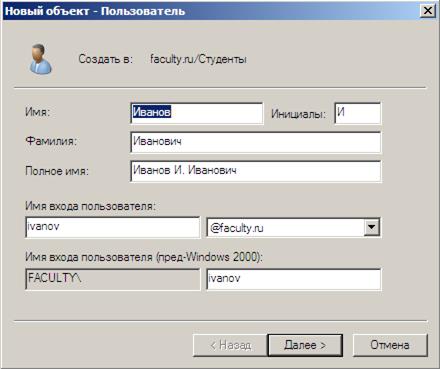

Откроется мастер создания пользователя.

Здесь вы сможете указать множество его атрибутов, начиная с имени пользователя и временными рамками входа в домен и заканчивая настройками для терминальных служб и удаленного доступа. По завершении работы мастера вы получите нового пользователя домена.

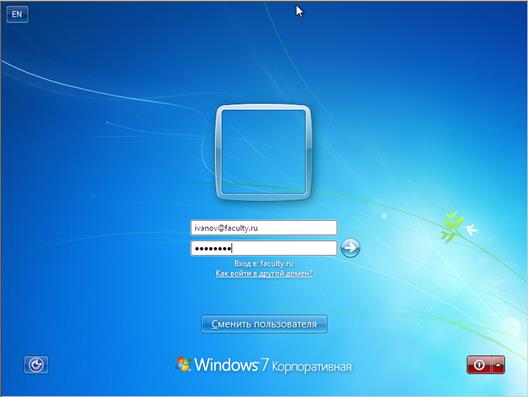

А теперь проверим работу, используя созданный сетевой профиль пользователя Иванов.

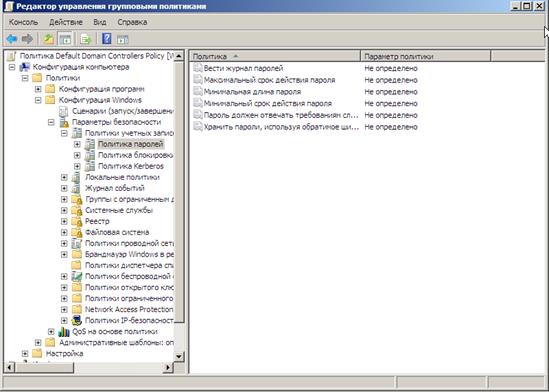

Нужно заметить, что в процессе создания пользователя система может «ругаться» на недостаточную сложность пароля или его краткость. Смягчить требования можно, открыв «Политику безопасности домена» (DefaultDomainSecuritySettings) и далее «Параметры безопасности -> Политики учетных записей -> Политика паролей».

Пусть мы создали пользователя Иван Иванов в контейнере Users (UserLogonName: ivanov@HQ.local). Если в системах NT 4 это имя играло лишь роль украшения, то в AD оно является частью имени в формате LDAP, которое целиком выглядит так:

|

|

|

cn="Иван Иванов", cn="Users", dc="hq", dc="local"

Здесь cn – container name, dc – domain component.Описания объектов в формате LDAP используются для выполнения сценариев WSH (WindowsScriptHosts) либо для программ, использующих протокол LDAP для связи с ActiveDirectory.

Для входа в домен Иван Иванов должен будет использовать имя в формате UPN (UniversalPrincipalName): ivanov@hq.local. Также в доменах AD будет понятно написание имени в старом формате NT 4 (пред Win2000), в нашем случае HQ\Ivanov.

При создании учетной записи пользователя ей автоматически присваивается идентификатор защиты (SID, SecurityIdentifier) – уникальный номер, по которому система и определяет пользователей. Это очень важно понимать, так как при удалении учетной записи удаляется и ее SID и никогда не используется повторно. А каждая новая учетная запись будет иметь свой новый SID, именно поэтому она не сможет получить права и привилегии старой.

Учетную запись можно переместить в другой контейнер или OU, отключить или, наоборот, включить, копировать или поменять пароль. Копирование часто применяется для создания нескольких пользователей с одинаковыми параметрами.

Рабочая среда пользователя

Учетные данные, хранящиеся централизованно на сервере, позволяют пользователям однозначно идентифицировать себя в домене и получать соответствующие права и доступ к рабочей среде. Все операционные системы семейства WindowsNT используют для создания рабочего окружения на клиентской машине профиль пользователя.

Перемещаемый профиль

ActiveDirectory как гибкая и масштабируемая технология позволяет работать в среде вашего предприятия с перемещаемыми профилями, которые мы рассмотрим далее.

Одновременно с этим будет уместным рассказать о перенаправлении папок как одной из возможностей технологии IntelliMirror для обеспечения отказоустойчивости и централизованного хранения пользовательских данных.

Перемещаемые профили хранятся на сервере. Путь к ним указывается в настройках пользователя домена.

Здесь указывается путь к перемещаемому профилю

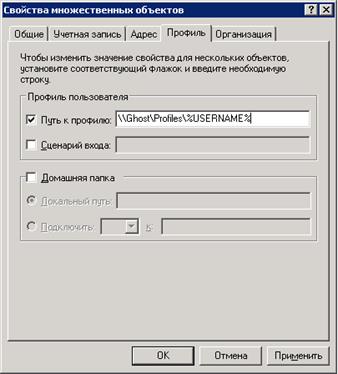

При желании можно указать перемещаемые профили для нескольких пользователей одновременно, выделив нескольких пользователей, и в свойствах во вкладке «Профиль» указать %USERNAME% вместо папки с именем пользователя.

Путь к перемещаемым профилям нескольких пользователей

Процесс первого входа в систему пользователя, обладающего перемещаемым профилем, сродни описанному выше для локального, за некоторым исключением.

Во-первых, раз путь к профилю в объекте пользователя указан, система проверяет наличие кэшированной локальной копии профиля на машине, далее все, как было описано.

Во-вторых, по завершении работы все изменения копируются на сервер, и если групповыми политиками не указано удалять локальную копию, сохраняются на данной машине. Если же пользователь уже имел локальную копию профиля, то серверная и локальная копии профиля сравниваются, и происходит их объединение.

Технология IntelliMirror в системах Windows последних версий позволяет осуществлять перенаправление определенных папок пользователей, таких как «Мои документы», «Мои рисунки» и др., на сетевой ресурс.

Таким образом, для пользователя все проведенные изменения будут абсолютно прозрачны. Сохраняя документы в папку «Мои документы», которая заведомо будет перенаправлена на сетевой ресурс, он даже и не будет подозревать о том, что все сохраняется на сервер.

Настроить перенаправление можно как вручную для каждого пользователя, так и при помощи групповых политик.

В первом случае нужно кликнуть на иконке «Мои документы» на рабочем столе либо в меню «Пуск» правой кнопкой мыши и выбрать свойства. Дальше все предельно просто.

Во втором случае, нужно открыть групповую политику OU или домена, для которых мы хотим применить перенаправление, и раскрыть иерархию «Конфигурация пользователя ‑> Конфигурация Windows» (см. рис. 6). Далее перенаправление настраивается либо для всех пользователей, либо для определенных групп безопасности OU или домена, к которым эта групповая политика будет применяться.

Используя перенаправление папок к работе с перемещаемыми профилями пользователей, можно добиться, например, уменьшения времени загрузки профиля. Это при условии того, что перемещаемый профиль загружается всегда с сервера без использования локальной копии.

Рассказ о технологии перенаправления папок был бы неполон без упоминания об автономных файлах. Они позволяют пользователям работать с документами даже при отсутствии подключения к сети. Синхронизация с серверными копиями документов происходит при следующем подключении компьютера к сети. Такая схема организации будет полезна, например, пользователям ноутбуков, работающих как в рамках локальной сети, так и дома.

К недостаткам перемещаемых профилей можно отнести следующее:

· может возникнуть ситуация, когда, например, на рабочем столе пользователя будут существовать ярлыки некоторых программ, а на другой машине, где захочет поработать обладатель перемещаемого профиля таких программ не установлено, соответственно часть ярлыков не будет работать;

· многие пользователи имеют привычку хранить документы, а также фотографии и даже видео на рабочем столе, в результате при загрузке перемещаемого профиля с сервера каждый раз создается дополнительный трафик в сети, а сам профиль загружается очень долго; для решения проблемы используйте разрешения NTFS, чтобы ограничить сохранение «мусора» на рабочем столе;

· каждый раз, когда пользователь входит в систему, для него создается локальный профиль (точнее, профиль с сервера копируется локально), и если меняет рабочие машины, то на каждой из них остается такой «мусор»; этого можно избежать, настроив определенным образом групповые политики («Конфигурация компьютера -> Административные шаблоны ->System ->UserProfiles», политика «Deletecachedcopiesofroamingprofiles»).

Практическая часть

1. Создайте группу (подразделение) Преподаватели:

- тип группы – группа безопасности;

- преподаватели могут осуществлять вход на любой компьютер сети, кроме сервера;

- для каждого из преподавателей существует собственная учетная запись и настройки, которые конфигурируется лично преподавателем.

2. Добавьте в группу (Преподаватели) члена группы – учетную запись. Задайте для нее различные параметры.

3. Создайте перемещаемый профиль Direktor. Продемонстрируйте его работу.

Отчет по практической работе:

1. ФИО студента

2. Название, цель

3. Практическая часть

Опишите практические опыты (1-3)

4. Контрольные вопросы:

1) Опишите различия между локальной и доменной учетными записями.

2) С какой целью создают группы пользователей? Объясните назначение локальных, глобальных и универсальных групп.

3) Перечислите известные вам встроенные учетные записи пользователей и групп пользователей домена и опишите их назначение.

4) Как запретить вход в систему в выходные дни и нерабочее время?

5) Как ограничить срок действия учетной записи?

6) Как отключить учетную запись сотрудника, например, во время его болезни?

7) Опишите всевозможные параметры и их предельные значения для политики паролей и политики блокировки учетных записей (например, минимально рекомендуемую и максимально возможную длину пароля и другие).

8) Как изменить пароль пользователя?

9) Каковы последствия удаления группы?

10) Опишите суть, плюсы и минусы перемещаемого профиля?

Практическая работа №10

Групповые политики

Цель:

· изучить способы задания групповых политик;

· изучить виды параметров групповых политик;

· изучить объекты групповых политик;

· научиться задавать групповые политики для разных объектов.

Теоретические основы

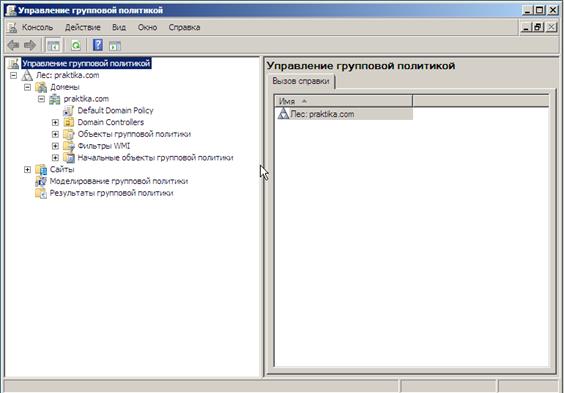

Групповые политики позволяют реализовать гибкое управление членами доменами – пользователями и компьютерами. В данной работе вам предстоит научиться использовать групповые политики и применять их для управления членами домена faculty.ru в соответствии с требованиями проекта.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб ActiveDirectory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (GroupPolicyObject). Групповые политики являются компонентом операционной системы Windows и основываются на тысячах отдельных параметров политик, иначе говоря, политик, определяющих определённую конфигурацию для своего применения.

В среде Active Directory параметры групповой политики задаются путем привязки объектов групповой политики к сайтам, доменам и подразделениям. Как правило, большинство объектов групповой политики задается на уровне подразделений, поэтому необходимо убедиться в том, что структура подразделений поддерживает стратегию управления клиентскими компьютерами на основе групповой политики. Некоторые параметры групповой политики задаются на уровне домена, например политики работы с паролями. Крайне незначительное количество параметров применяется на уровне сайтов. Грамотно спроектированная структура подразделений, отражающая административную структуру организации и использующая все преимущества наследования объектов групповой политики, упрощает применение групповой политики. Например, грамотно спроектированная структура подразделений позволяет избежать дублирования определенных объектов групповой политики, что, в свою очередь, позволяет применять такие объекты к различным частям организации. Если возможно, создайте подразделения, позволяющие делегировать административные полномочия и реализовывать групповую политику.

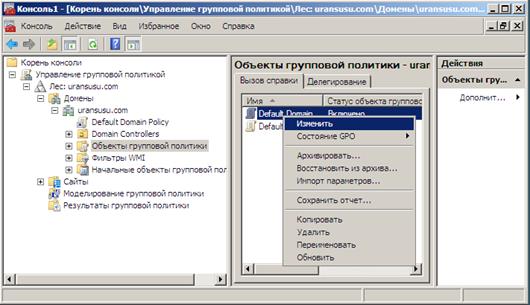

Пуск / Администрирование / Управление групповой политикой

Изменение групповой политики на уровне домена происходит в ветке Объекты групповой политики / Default Domain Polic y .

Разверните оснастку и выберите Computer Configuration (Конфигурация компьютера) – Windows Settings (Конфигурация Windows) – SecuritySettings (Параметры безопасности) – AccountPolicies (Политики учетных записей) – PasswordPolicy (Политика паролей).

Применить групповую политику можно только к подразделению. В случае изменения групповой политики можно не перезагружать компьютер, а воспользоваться командой обновления групповой политики gpupdate /force.

Практическая часть

1. Создать два подразделения – Студенты, Преподаватели.

2. Для подразделения Студенты задать вид главного меню Windows 7, убрать из него Панель управления, запретить перетаскивание объектов.

3. Для всех обоих подразделений настроить блокировку системы после 3 ошибок ввода пароля.

4. Для подразделения Студенты запретить запуск активного содержимого компакт – дисков.

5. Для подразделения Студенты запретить редактирование консоли управления MMC и редактора реестра, для подразделения Преподаватели ограничить использование консоли MMC.

6. Для подразделения студенты удалить ссылку Игры из меня Пуск.

Отчет по практической работе:

1. ФИО студента

2. Название, цель

3. Практическая часть

Опишите практические опыты (1-6)

Перечень вопросов к экзамену по учебной практике «Системное администрирование»

1. Этапы установки Windows 7

2. Описать порядок настройки сети через рабочую группу

3. Основное назначение SID. Структура SID.Из чего состоит уникальность SID

4. Основное назначение реестра. Основные ветви реестра. Резервное копирование и восстановление реестра

5. Назначение программы «Сведения о системе». Назначение программы msconfig.exe

6. Параметры конфиденциальности и безопасности Internet Explorer

7. Уровни конфиденциальности Internet Explorer. Ограниченные и надежные узлы.

8. Оснастка «Групповая политика». Обновление групповой политики

9. Характеристика файла с расширением .adm

10. Политика аудита. Категории аудита

11. Описать алгоритм добавления и удаления административного шаблона

12. Перечислите разрешения и права доступа к общей папке

13. Какие разрешения назначаются общей папке по умолчанию?

14. Общая папка расположена на томе NTFS, и пользователь имеет для нее разрешение FullControl. К каким объектам в этой папке получит доступ пользователь?

15. Почему рекомендуется централизованно хранить общие папки данных?

16. Как лучше обеспечить безопасность общих файлов и папок на NTFS?

17. Назначение программы «архиватор». Алгоритм архивации данных

18. Назначение дисковых квот

19. Домен. Контроллер домена. Роли сервера.

20. Пошаговое описание установки Windows Server

21. Алгоритм создания учетной записи

22. Алгоритм подключения к домену

23. Установка и настройка DNS сервера

Дата добавления: 2019-01-14; просмотров: 864; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!