Организация информационной безопасности

Организация информационной безопасности начинается с политики информационной безопасности - внутреннего документа, содержащего в себе основные принципы информационной безопасности организации, используемые защитные механизмы и правила их эксплуатации.

Основой политики информационной безопасности в коммерческом банке является общая политика безопасности организации. Часто информационная безопасность рассматриваются как часть общей системы безопасности. Постоянное сравнение базовых принципов защиты организации и механизмов защиты информационной системы может привести к значительному росту ее надежности и эффективности.

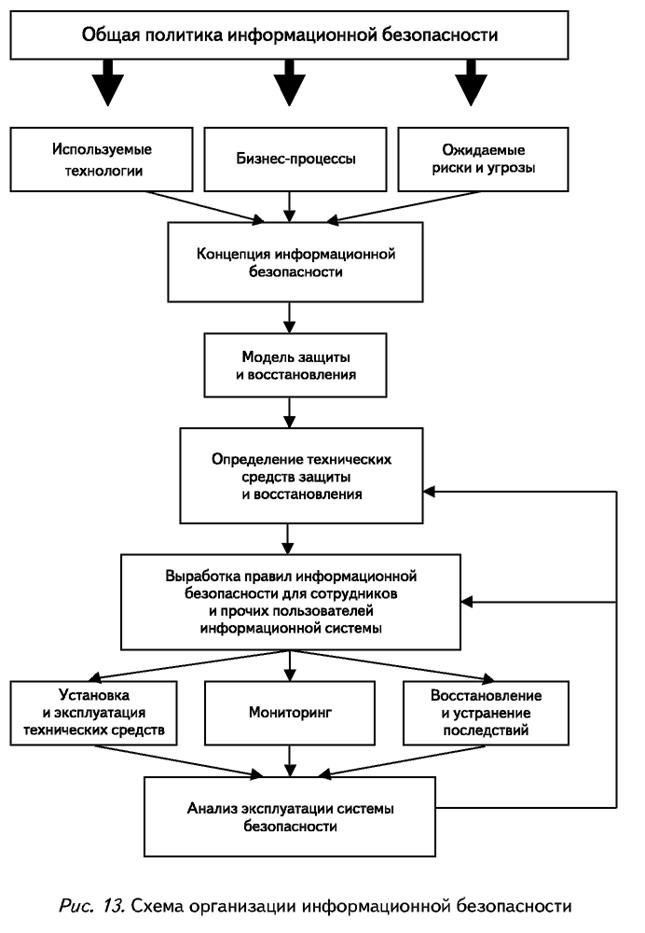

С другой стороны, система информационной безопасности тесно связана с техническими проблемами, решение которых может потребовать значительных сроков и ресурсов, что может привести к экономической нецелесообразности использования рассматриваемых механизмов. Наиболее эффективной схемой создания политики информационной безопасности является последовательная разработка ее составляющих с привлечением специалистов различных областей. Возможный порядок работ приведен на рис. 13.

Результатом данных работ становится рабочая система информационной безопасности, регламентируемая документом "Политика информационной безопасности" (табл. 11).

Такой документ позволит сотрудникам, ответственным за обеспечение информационной безопасности, контролировать систему в целом на основании общих правил, что существенно сократит расходы и потери в случае различных нарушений.

|

|

|

"Рис. 13. Схема организации информационной безопасности"

Таблица 11

Примерная структура политики информационной безопасности

┌────────────────────┬───────────────────────────────────────────────┬─────────────────────────────┐

│ Глава документа │ Содержание │ Ответственные сотрудники │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

|

|

|

│ 1 │ 2 │ 3 │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Общее положение │Определяется статус документа │Руководитель высшего звена.│

│ │ │Представители службы│

│ │ │безопасности │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Классификация данных│Определяются группы объектов информационной│Технологи банка │

|

|

|

│по степени│системы, их владельцы и степень доступа к ним.│ │

│открытости. │Пример: аналитические счета банка,│ │

│Определение │синтетические счета, справочники │ │

│владельцев │ │ │

│информационных │ │ │

│ресурсов │ │ │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Правила доступа и│Определяются основные правила доступа к данным.│Технологи банка,│

|

|

|

│группы пользователей│Пример: доступ к данным на чтение -│администратор системы │

│ │руководитель должен видеть всю информацию, к│ │

│ │которой имеют доступ все его подчиненные │ │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Правила эксплуатации│В этой главе описываются правила по технике│Руководители подразделений,│

│ │информационной безопасности для пользователей│сотрудник │

│ │(правила хранения носителей информации,│информационно-технических │

│ │структура паролей, доступ к аппаратным│служб, сотрудник отдела│

│ │составляющим системы) │безопасности │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Правила хранения│Данная глава определяет: │Руководитель │

│информационных │- какой программный продукт обеспечивает│информационно-технических │

│объектов в системе │хранение и обработку различных объектов; │подразделений, разработчики│

│ │- на каких процессорах (серверах или│системы, внутренний аудит │

│ │пользовательских станциях) выполняются│ │

│ │различные задачи; │ │

│ │- как осуществляется резервное копирование│ │

│ │системы │ │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Правила разработки│Данная глава включает в себя: │Руководители проектов,│

│информационной │- перечень технических и программных средств,│внутренний аудит,│

│системы │допустимых к использованию в системе; │представители службы│

│ │- утвержденные алгоритмы криптографии и│безопасности │

│ │электронной подписи; │ │

│ │- порядок ведения проектной документации │ │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Порядок внесения│В данной главе описывается самый уязвимый этап│Руководители проектов,│

│изменений, │в жизни информационной системы, связанный с│внутренний аудит,│

│обновления и замены│установкой и внедрением новых технологических│представители службы│

│рабочей версии│цепочек или программно-аппаратных решений │безопасности, руководители│

│информационной │ │подразделений │

│системы │ │ │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Механизмы │В данной главе описывается перечень файлов│Внутренний аудит, технические│

│мониторинга доступа│протокола, которые ведутся системой, а также│специалисты │

│к объектам│набор контрольных метрик, определяющих│ │

│информационной │состояние системы и угрозы нарушений в ее│ │

│системы │работе │ │

├────────────────────┼───────────────────────────────────────────────┼─────────────────────────────┤

│Обязанности │В этом разделе рассматриваются различные│Руководитель │

│должностных лиц в│нарушения или угрозы нарушений, выявленные в│информационно-технологическо-│

│случае нарушений│результате анализа механизмов мониторинга, и│го подразделения,│

│информационной │определяются действия должностных лиц по│представители службы│

│безопасности системы│устранению или предотвращению нарушений │безопасности │

└────────────────────┴───────────────────────────────────────────────┴─────────────────────────────┘

Рассмотрим основные механизмы защиты информационных систем. Реализация концепции информационной безопасности, как правило, строится на стандартных механизмах. Преимуществом использования типовых решений являются их надежность, наличие опыта их эксплуатации у персонала, прозрачность возможности реализации и низкая стоимость. Недостаток стандартных механизмов - их доступность для злоумышленника. Поэтому, используя типовые решения, следует знать об их слабых сторонах, особенно когда информация имеет высокую коммерческую стоимость и возможно привлечение злоумышленниками профессиональных специалистов в области информационной безопасности.

Меры информационной безопасности можно разделить на четыре категории.

1. Сдерживающие социальные меры. Как правило, направлены на устранение первичных причин нарушений в информационном пространстве организации. К ним относятся:

- создание здорового социального климата в организации;

- снижение нагрузки на персонал и развитие системы восстановления работоспособности сотрудников;

- разработка системы наказания за различные нарушения, в том числе за нарушение режима информационной безопасности. Информирование всех о применяемых наказаниях;

- ограничение знания сотрудников только областью их непосредственных обязанностей;

- контроль и анализ нетипичных действий сотрудников и сторонних лиц (партнеров, клиентов);

- четкая система обучения.

2. Установка систем защиты. Данные средства основываются на программно-аппаратных решениях. Обычно они предлагаются сторонними организациями и за определенную плату или бесплатно доступны для каждой организации. К техническим средствам защиты относятся:

- шифрование;

- электронные подписи и электронная аутентификация;

- развитие системы доступа к данным;

- система защиты программных ресурсов;

- система защиты аппаратных ресурсов;

- физическое ограничение доступа к аппаратным ресурсам системы.

3. Компенсационные меры направлены на ограничение последствий нарушений в системе. К ним относятся следующие решения:

- установка лимитов на выполнение операций;

- страхование рисков;

- создание резервных систем;

- моделирование нарушений;

- подробное регламентирование действий сотрудников в исключительных ситуациях.

4. Мониторинг нарушений. Цель мониторинга - распознавание нарушений в информационных системах, а именно:

- аудит информационной системы;

- сравнение показателей системы с независимыми источниками;

- система контрольных метрик.

Управление рисками

Основой разработки системы информационной безопасности является ее целесообразность. Современные средства позволяют свести к нулю практически любой вид нарушений в информационной системе. Однако стоимость идеальной защиты может многократно превышать любой ожидаемый ущерб. Поэтому при проведении работ, связанных с информационной безопасностью, следует соблюдать баланс между приемлемым уровнем риска и затратами на его снижение.

Основные этапы управления рисками:

* инициирование и планирование;

* сбор информации о существующих процедурах ИБ и внутреннего контроля;

* идентификация потенциальных угроз;

* оценка вероятности их наступления и возможных последствий;

* составление и обновление карты рисков;

* разработка дополнительных мер информационной безопасности и контрольных процедур;

* подготовка отчетов для руководства;

* контроль внедренных процедур.

В данной главе риск рассматривается как среднестатистическая сумма ущерба от негативного события, произведение вероятности события на сумму ущерба:

риск = вероятность х среднестатистическая сумма ущерба.

Очевидно, что каждая из составляющих носит приблизительный характер. Это объясняется отсутствием не только детальной статистики, но даже единой методики получения этих значений. Однако анализ уже имеющихся данных позволяет выявить некоторые зависимости для проведения корректировок в политике. Рассмотрим более детально обе составляющие этого выражения.

Под вероятностью нарушения системы безопасности подразумевается среднее количество подобных событий за определенный период времени.

Оценивая вероятность, необходимо учитывать, что:

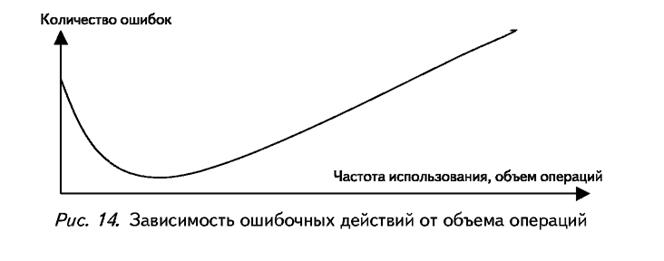

1) часть нарушений непосредственно связана с каким-либо событием. Так, ошибки ввода информации пользователями связаны с количеством вводимых документов (рис. 14).

"Рис. 14. Зависимость ошибочных действий от объема операций"

Пик в начале графика связан с отсутствием у пользователей постоянной практики в выполнении рассматриваемой функции, что приводит к росту ошибок для редких событий. Правый конец графика также носит условный характер, поскольку на него начинают оказывать факторы усталости сотрудника или рефлексы, например информационное поле заполняется без осмысления вводимого значения. Для наиболее часто используемых ручных операций пользователи разрабатывают собственные приемы ускорения ввода данных (шаблоны, копирование), которые также влияют на вероятность ошибки;

2) вероятность злоупотребления имеет линейную зависимость от количества людей, знающих о возможности злоупотребления, а также от количества людей, знающих всю последовательность действий. В тоже время вероятность обратно пропорциональна количеству необходимых участников и количеству альтернативных систем. Последний фактор часто оказывается ключевым в расчете эффективности интернет-службы банка. Вероятность взлома сервера этой службы случайным хакером невелика, поскольку существует множество других серверов, предоставляющих такой же интерес;

3) вероятность технического сбоя в дублируемой системе, имеющей модульную структуру, равна:

вероятность = SUMi (V2i х Тi),

где Vi - вероятность сбоя i-го модуля;

Тi - время устранения неисправности для данного модуля;

4) вероятность несанкционированного доступа к копируемым данным равна сумме вероятностей несанкционированного доступа к каждой копии;

5) количество сбоев в программном обеспечении, как правило, носит случайный характер, однако следует знать, что существует почти линейная зависимость ошибок разработки от количества используемых систем и от количества связей между ними. Если системы образуют сетевую архитектуру, то зависимость становится квадратичной.

Приведенный анализ носит условный характер, однако он позволяет оценить эффективность принимаемых мер для обеспечения информационной безопасности.

Что касается оценки возможного ущерба, то она тоже носит до определенной степени относительный характер. При оценке ущерба от исключительной ситуации в информационной системе необходимо рассматривать два вида нарушений: нарушение, приводящее к разовому ущербу, и нарушение, приносящее ущерб во весь период своего действия. Во втором случае сумма ущерба является функцией, зависимой от времени устранения последствий. Форма данной функции зависит от типа нарушения (табл. 12).

Таблица 12

Дата добавления: 2019-01-14; просмотров: 315; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!