Оценка потенциального кандидата в шпионы 10 страница

3. Невозможность анализа трафика: линия связи между агентом и куратором должна быть секретной по той же причине, что и традиционные тайниковые операции, о которых никто не должен знать. Также не должно быть никаких сведений о секретной операции, в том числе о подозрительном программном обеспечении, оставленных на жестком диске компьютера агента[729].

4. Маскировка скрытой связи: существующая или ранее использованная связь должны оставаться тайной. Тайниковые сайты следует задействовать только один раз, они не должны посещаться ни агентом, ни куратором, поскольку могут быть на подозрении у спецслужб. Для скрытого обмена информацией через Интернет можно использовать анонимные или фиктивные почтовые ящики (remailers), вырезки (cutouts) системы общего пользования и цифровые тайники.

Два важных компонента успешно работающей скрытой цифровой системы связи – это само сообщение и способ его доставки. Сообщение делается с помощью безопасного цифрового шифрования и секретной или невидимой цифровой стеганографии. Оба метода связи могут использоваться отдельно или вместе – сообщение сначала шифруется, а затем скрывается в другом файле, который будет передаваться через Интернет.

Шифрование веками защищало информацию, им занимались люди и простые механические шифраторы. Первые электромеханические шифрмашины высокого уровня появились в 1918 г., когда создавались шифры, которые в то время считались «крепкими орешками» для обычного человека. Поскольку электромеханические машины готовили надежно зашифрованный текст, аппаратура шифрования находилась под контролем правительства и хранилась с особыми правилами секретности[730]. Однако в середине 1970-х гг. алгоритмы надежного шифрования перестали быть прерогативой государственных органов и превратились в общественное достояние. К 1990 г. цифровые алгоритмы шифрования широко использовались для защиты электронной торговли, сетей мобильной телефонной связи и банкоматов. После окончания холодной войны получили широкое распространение сложные алгоритмы шифрования, доступные любому пользователю Интернета.

|

|

|

Филу Циммерману приписывают разработку в 1991 г. первой версии общедоступной программы шифрования PGP (Pretty Good Privacy). Он был активистом антиядерного движения и создал PGP-шифрование, чтобы обеспечить своих единомышленников безопасной системой хранения объявлений, сообщений и файлов. Программа была бесплатной, как и полный исходный код со всеми копиями. В СМИ нет сообщений об известных способах взлома PGP-сообщений криптографическими вычислительными средствами. Впервые в истории программа шифрования высочайшего уровня стала доступной любому, кто имел выход в Интернет[731].

|

|

|

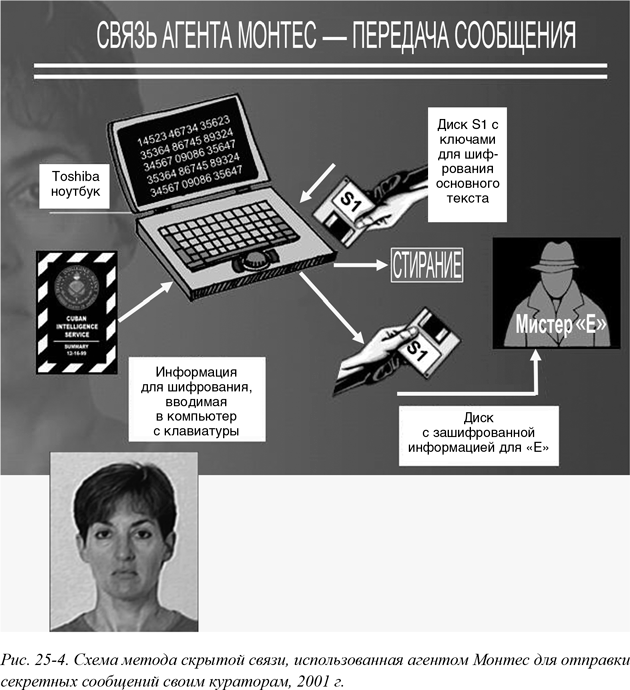

Разведки, ограниченные в средствах, использовали PGP и аналогичные программы шифрования для создания мощной и невскрываемой системы агентурной связи. Небольшие, но активные кубинские спецслужбы широко применяли доступное программное обеспечение для шифрования связи со своими агентами, действующими на территории США. Улучшенная версия программы шифрования PGP была обнаружена в сентябре 2001 г. во время обыска квартиры Анны Белен Монтес в Вашингтоне, округ Колумбия. Монтес, которой ФБР присвоило кодовое имя Blue Wren (Синий Воробей), работала в разведке Пентагона в должности аналитика по кубинским вопросам, занимаясь шпионажем в пользу Кубы. Для скрытой связи со своим куратором из числа сотрудников кубинской миссии при ООН Монтес было поручено купить портативный компьютер Toshiba-405CS, ей также были переданы две дискеты, S-1 и R-1, для шифрования и расшифровки сообщений. Поскольку наличие программы шифрования высокого уровня сочли бы подозрительным в случае, если ноутбук Монтес был бы протестирован экспертом, цифровые программы шифрования (PGP или схожие) и одноразовые ключи были размещены на дискетах. При получении сообщения на коротковолновый радиоприемник Sony Монтес делала копию, вводила зашифрованный текст в свой портативный компьютер и вставляла дискету R-1 для расшифровки текста. Чтобы подготовить секретную информацию для кубинцев, Монтес печатала текст на своем ноутбуке, а затем использовала программу шифрования и ключ на дискете S-1, чтобы зашифровать текст.

|

|

|

Монтес должна была стирать информацию с жесткого диска после каждого тайного применения и прятать две специальные дискеты. Все сообщения, которые она отправляла и получала, было бы практически невозможно перехватить. Но, несмотря на инструкции, Монтес не стирала информацию с жесткого диска после каждого оперативного использования. В результате обыска квартиры и компьютера ФБР восстановило копии текстов сообщений скрытой связи[732]. Кубинского агента раскрыли не из-за несовершенства криптографической программы, а из-за нарушения Монтес требований конспирации.

Как только сообщение зашифровано, может быть использована цифровая стеганография, чтобы скрыть его среди единиц и нулей в потоке передачи цифровой информации. Стеганография не является формой шифрования, она защищает сообщения, делая их невидимыми.

|

|

|

Широкое распространение цифровых технологий сделало использование стеганографии доступным для всех; теперь скрыть информацию и сообщения можно практически в любом электронном документе и мгновенно отправить в любую точку земного шара. В период холодной войны шпионы использовали ограниченный набор цифровой техники для сокрытия информации. В конце 1980 г. старший офицер ФБР Роберт Ханссен, работавший на КГБ, посылал сообщения своему куратору на восьмидюймовых дискетах. В случае их возможного перехвата, чтобы следы сразу не привели бы к Ханссену, он вначале шифровал информацию и лишь потом прятал ее на дискеты, используя так называемую технологию «40-й дорожки». Эта малоизвестная технология переформатировала компьютерные дискеты и позволяла прятать информацию путем размещения ее на конкретные дорожки дискеты, недоступные для операционной системы компьютера[733]. Если методы, используемые Ханссеном в 1980-е гг., были популярны только среди компьютерных вундеркиндов, то в 1990-е гг. программы цифровой стеганографии стали доступны любому, кто имел доступ к Интернету.

Информацию в цифровом виде можно скрывать внутри музыкальных или видеофайлов таким образом, чтобы сделать звук и изображение неизменными. В аудиофайлах информацию можно скрывать путем изменения цифровых битов файла, которые слышны человеческому уху. Графические изображения позволяют иметь избыточные биты, составляющие цвета, которые при изменении неразличимы для человеческого глаза[734]. Секретные сообщения скрыты внутри битов данных. Если нет оригинала или хост-файла для сравнения, измененный файл со скрытым сообщением будет очень трудно обнаружить, особенно в потоке миллионов электронных писем и вложенных файлов, которые отправляются ежедневно через Интернет. Программа стеганографии использует алгоритм для встраивания данных в хост-изображение или в звуковой файл, а также пароль для получения информации (см. рис. 25-3)[735]. Для дополнительной защиты профессиональные службы разведки применяют передовые программы стеганографии в сочетании с программами шифрования в тех случаях, если сообщение может быть обнаружено[736].

Цифровые технологии также реформировали классическую технику микроточки, в которой использовались крохотные кусочки пленки площадью менее 1 кв. мм, чтобы скрыть страницу текста.

Теперь же можно создавать и вставлять большое количество цифровой информации внутрь крошечной электронной почтовой «точки». Однажды созданная, «цифровая точка» может быть скрыта различными методами, которые не поддаются обнаружению. Практически любые типы цифровых файлов можно изменить для сокрытия информации, а значит, контрразведке предстоит искать иголку не в одном стоге сена, а в миллионе стогов.

Тайники широко использовались во времена холодной войны для обмена информацией и передачи денег от куратора агенту, но оба были подвержены рискам обнаружения и ареста[737]. Интернет позволяет создавать сколь угодно много учетных записей и по электронной почте анонимно отправлять и получать файлы и сообщения.

Учетная запись электронной почты с цифровым тайником может быть легко создана с персонального ноутбука анонимно, путем соглашения с поставщиком услуг Интернета, который периодически обеспечивает свободный доступ без кредитной карты. С этой вновь созданной промежуточной учетной записи пользователь может войти на любой подобный сервис и создать анонимно вторую учетную запись почты в качестве тайника. Любой может передать цифровые файлы на тайниковые почтовые ящики, и если знать первичной пароль учетной записи, содержимое может быть загружено из любой точки мира. Для безопасности тайника пользователи заходят в систему анонимно из промежуточной учетной записи. AOL и другие интернет-провайдеры в США также позволяют пользователям сохранять письма или документы на жестком диске своего сервера для его загрузки пользователем в любое время. Эта функция позволяет «конспираторам», имеющим пароль первичной учетной записи, связываться путем извлечения и редактирования хранящегося там документа, даже не отправляя его в качестве электронного письма или приложения. Независимо от методов, используемых для повышения безопасности, информация с жесткого диска ноутбука должна стираться после каждого выхода в Интернет.

Варианты скрытой связи с использованием цифровых технологий быстро обновляются и остаются постоянной проблемой для контрразведки. Разведывательные службы анонимно создают учетные записи электронной почты под вымышленными названиями и применяют их для получения зашифрованных сообщений и цифровых файлов от источников информации. Адреса электронной почты не ассоциируются с разведкой и могут быть использованы только один раз. Такая учетная запись не будет применяться для связи с агентами в странах с высоким риском обнаружения, но задействуется в других местах. Простое электронное письмо на «условную учетную запись» может маскировать закодированную связь, которая будет устойчивой к дешифровке при условии использования только один раз. Например, кубинский агент, завербованный за рубежом и возвратившийся в Гавану, может отправить безобидное сообщение другу по электронной почте, в котором он расскажет о своем увлечении – коллекционировании марок. В действительности электронное письмо «другу» приходит на компьютер разведки, и это сигнал, что агент готов приступить к работе. Если отсылать такие письма нечасто и тщательно выбирать темы посланий так, чтобы они не вызывали подозрений и соответствовали стилю жизни агента, рассекретить их практически невозможно.

Компьютеры с обычной, не модернизированной операционной системой, сохраняют следы, которые позволяют специалистам контрразведки восстановить текст зашифрованной электронной почты, удаленные файлы, временные файлы Интернета, историю посещений веб-сайтов, разговоры в чате, мгновенные сообщения, просмотренные фотографии, корзины для удаленных файлов и последние документы. Очистка жесткого диска обеспечивает сокрытие тайной деятельности, но этот прием неудобен для агента, который использует свой рабочий или домашний компьютер. В качестве решения скрытая операционная система может быть установлена на крошечное USB-устройство размерами менее кончика мизинца. Когда устройство USB подключено, компьютер загружается с операционной системой, не оставляя следов своей деятельности на внутреннем жестком диске. Агент может использовать клавиатуру компьютера, монитор, принтер и доступ в Интернет, не опасаясь оставить компрометирующий его след. Скрытый прибор USB достаточно мал и легко прячется.

Маршрутизация голосовых данных через Интернет также создает возможность для скрытой связи вне телефонных сетей. Метод шифрования VОIP (Voice Over Internet Protocol) перемешивает фрагменты разговора, чтобы сделать его бессмысленным на случай перехвата. Будущие достижения в области шифрования предлагают безопасную и устойчивую к дешифровке голосовую связь. Однако, несмотря на то что метод шифрования VOIP становится все более распространенным, наличие таких программ на компьютере агента может быть сигналом для контрразведки.

Недорогие мобильные телефоны открывают возможности для анонимного общения. Часто мобильные телефоны приобретаются за наличные с рук и в магазинах в периоды распродаж. В этом случае телефон «не привязан» к пользователю, и звонки на такой телефон с заранее оплаченным временем пользования не могут быть отслежены. Если телефон выбрасывается после однократного применения, уничтожается какая-либо связь с пользователем.

Телефонные карты с предоплатой, впервые появившиеся в США в начале 1980-х гг., стали популярными у студентов, путешественников и шпионов. Компании, выпускающие телефонные карты, начали процветать. Вместо того чтобы держать глобальные системы телекоммуникаций в режиме ожидания, крупные операторы связи стали продавать сотни миллионов минут использования по цене менее цента за минуту. В свою очередь, компании перепродают эти минуты в своих телефонных картах на автозаправочных станциях, аэропортах и магазинах по всему миру. Каждая оплаченная телефонная карта содержит скрытый пин-код, который позволяет пользователю делать звонки в пределах указанной на карте страны с количеством минут, обозначенным на карте[738].

Телефонные карты позволяют экономным путешественникам звонить домой, а для любовников, преступников и шпионов они удобны тем, что обеспечивают полную анонимность. Если телефонная карта приобретается за наличные в месте, не контролируемом контрразведкой, любой звонок с использованием карты является анонимным и не дает возможности его отследить[739].

Кубинский агент Анна Белен Монтес использовала телефонные карты и цифровые пейджеры для скрытой связи с куратором, сотрудником кубинского представительства при ООН в Нью-Йорке. Чтобы связаться с Монтес, куратор должен был найти удаленный таксофон в Нью-Йорке и воспользоваться телефонной картой для звонка на цифровой пейджер Монтес и передачи ей сообщений в виде трехзначного кода. Монтес было также поручено анонимно покупать оплаченные телефонные карты и звонить с их помощью с удаленного таксофона в Вашингтоне, округ Колумбия. На телефоне она должна была набрать номер карты, затем пин-код карты и после этого набрать номер цифрового пейджера, который носил кубинский разведчик под прикрытием дипломата ООН. После соединения Монтес должна была ввести трехзначный код, известный только ее куратору. Хотя такая система телефонной связи и давала пользователям условия для анонимности, действия Монтес стали сигналом тревоги для наблюдателей ФБР, после того как она попала под подозрение. Монтес, как известно, имела мобильный телефон, и потому не было никаких веских причин искать удаленный платный таксофон, чтобы сделать вызов на пейджер. В этом случае система скрытой связи была технически совершенной, но не лучшим образом замаскирована.

Достижения в области персональных цифровых помощников (Personal Digital Assistant – PDA) в конце 1990-х гг. упростили передачу информации с помощью аппаратуры SRAС. Старший офицер ФБР Роберт Ханссен прекратил шпионить на СССР после его распада в 1991 г. и возобновил свою тайную деятельность в 1999 г. Он хотел использовать новейшую цифровую технику в качестве системы скрытой связи. В обращении к своему куратору от 8 июня 2000 г. Ханссен писал:

«Одним из коммерческих продуктов в настоящее время является органайзер Palm VII. У меня есть Palm III, и это довольно хороший компьютер. Модель Palm VII поставляется с возможностью встроенного беспроводного подключения к Интернету. Это позволяет быстро передавать зашифрованные сообщения, и если делать это нечасто и нерегулярно, можно обеспечить надежную срытую связь – ведь существование учетной записи, как и самих устройств, может быть надлежащим образом скрыто. Такое устройство пригодно для быстрой передачи важных материалов в цифровом виде»[740].

Достижения в области микроэлектроники и персональных компьютеров сделали скрытую связь более эффективной и добавили ей возможностей. Бывший офицер MИ-6 Ричард Томлинсон описал систему, известную как «Кот Гарфилд» (Garfield The Cat), используемую только с опытными и проверенными британскими агентами в таких странах, как Россия и Южная Африка:

«Агент записывает сообщение на портативный компьютер, затем загружает его в передатчик SRAC – коробочку размером с пачку сигарет. Приемник, как правило, находится в британском посольстве и постоянно посылает маломощный сигнал запроса. Когда агент находится достаточно близко, его передатчик срабатывает и посылает сообщение на большой скорости в диапазоне УКВ. Передатчик замаскирован под обычный предмет. На протяжении многих лет для системы „Гарфилд“ были популярны фигурки животных, поскольку их лапы на присосках позволяли агенту прикрепить передатчик на боковое окно автомобиля, что улучшало радиосвязь из салона, когда он проезжал мимо посольства»[741].

В 2006 г. представитель ФСБ России в телепередаче на одном из российских каналов сообщил, что британские дипломаты были сфотографированы во время обслуживания «электронного тайника», скрытого внутри искусственного камня в городском парке. Скрытые видеокамеры ФСБ показали двух британских дипломатов, когда они пытались активировать их сломавшийся «камень». Внутри камня размещались приемник, передатчик, компьютер и блок питания, предназначенные для скрытой связи с русским агентом. Проходя мимо «камня», агент скрытно передавал свой отчет, используя только клавиатуру стандартного сотового телефона или другого персонального электронного устройства. Заранее, после подготовки сообщения, устройство переводилось в режим передачи. Когда агент проходил недалеко от «камня», устройство из кармана агента непрерывно посылало маломощный радиосигнал – это было похоже на технологию Bluetooth. Затем устройство автоматически получало подтверждающий сигнал от «камня» и передавало ему зашифрованную информацию в режиме быстродействия. Если в «камне» находились сообщения для агента, они также автоматически передавались на устройство в кармане агента.

«Умные» устройства усовершенствовали аппаратуру SRAC, разработанную OTS более чем на четверть века раньше, и сделали скрытую связь более безопасной. В качестве аппаратуры агента использовалось стандартное устройство с незаметным изменением программного обеспечения. Маломощная радиопередача и прием в радиусе не более 10 метров сделали его обнаружение весьма затруднительным. Кураторы агента передавали, получали и сохраняли сообщения от «камня» таким же образом, как и агент. Обнаружив «камень», ФСБ намеренно выключила или вывела из строя этот электронный тайник, чтобы зафиксировать сотрудников MИ-6, состоявших в штате британского посольства, которые забрали «камень» для ремонта. После обнаружения первого «камня» сотрудники ФСБ нашли также и второй «камень», спрятанный в сугробе, но уже в другом месте[742].

Системы скрытой связи, такие как односторонние радиопередачи в период Второй мировой войны, комплекты SRAC для обмена зашифрованными сообщениями во время холодной войны или интернет-стеганография в войне против терроризма – каждая из них должна была соответствовать пяти требованиям:

• Прекращение передачи, если один из участников связи обнаружен, поскольку нельзя давать ссылку на человека на другой стороне канала связи. Содержание сообщения является вторичным по отношению к безопасности агента.

• Использование наилучших из имеющихся физических или электронных методов сокрытия. Система скрытой связи всегда должна включать самую передовую технику, доступную в существующее время. Если система скрытой связи обнаружена, возрастает уязвимость агентов, действующих под руководством одной и той же разведывательной службы. Методы скрытой связи, которые использовались в 1996 г. кубинским агентом Херардо Эрнандесом и его базовой сетью «Оса» в Майями, оказались полезными в обнаружении аналогичной системы связи, применявшейся Анной Белен Монтес в 2001 г.[743]

Дата добавления: 2018-09-22; просмотров: 193; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!