Блочные шифры простой замены. Методы криптоанализа блочных шифров простой замены. Американские стандарты шифрования DES, AES и российский ГОСТ-28147-89.

Шифры замены – фрагменты открытого текста (отдельные буквы или группы букв) заменяются некоторыми их эквивалентами в шифротексте.

Классификация по мощности алфавита шифрования:

· Блочные – текст разбивается на блоки, длиной более одного знака и шифруется поблочно.

· Поточные – каждый знак текста шифруется отдельно.

Стандарт DES

Американский стандарт, утвержден в 70-ых годах прошлого века, как стандарт исключен из перечня в 1998 году, но используется до сих пор. Текст разбивается на блоки по 64 бита, которые подвергаются начальной перестановке с помощью специальных таблиц, названных разработчиками «магическими», после чего текст шифруется 16 раз с частью исходного 56 битного ключа. На заключительном этапе происходит ещё одна операция перестановки.

Многократное шифрование

Существуют такие шифры, в которых множество перестановок за 1 цикл шифрования не охватывает всё множество вариантов шифротекстов и их можно эффективно использовать несколько раз.

Двукратное шифрование: С=Ek2(Ek1(M)).

Трехкратное шифрование:

С = Ek1(Dk2(Ek1(M)));

С = Ek3(Dk2(Ek1(M)));

Последний тип для DES наиболее распространен и обозначается как TDES или TrippleDES с ключом шифрования 168 бит

Стандарт AES

Конкурс был объявлен в 1999 году, победил алгоритм Ридждейл

Открытый текст разбивается на блоки по 128, 192 или 256 бит, которые представляются в виде таблицы 4x4, 4х6 или 4x8 байт, над которыми производятся следующие преобразования:

|

|

|

BS (ByteSub) – табличная замена каждого байта массива. По значению байт ai,j из таблицы замен выбирается байт bi,j

SR (ShiftRow) – сдвиг строк массива. Первая строка остается без изменений, а остальные циклически побайтно сдвигаются влева на фиксированное число байт, зависящее от размера массива.

MC (MixColumn) – операция над независимыми столбцами массива. Каждый столбец умножается на фиксированную матрицу c(x).

AK (AddRoundKey) – добавление ключа: каждый бит массива складывается по модулю 2 с соответствующим битом ключа раунда, который, в свою очередь, вычисляется из ключа шифрования.

Алгоритм шифрования AES

AK

{BS, SR, MC, AK} (повторяется R-1 раз),

BS,

SR,

AK

Где, R = 10,12,14 в зависимости от размеров блока шифрования.

При расшифровании меняется последовательность алгоритма, меняется направление сдвига и таблица замены, матрица меняется на обратную, AK остается без изменений.

Стандарт шифрования

ГОСТ-28147-89

Алгоритм:

8. Открытый текст размером 64 бита заносится в 32 разрядных накопителя N1 и N2

9. Содержимое N1 складывается арифметически с очередным ключом из КЗУ (Ключевого Запоминающего Устройства)

10. Сумма попадет на 8 4-ых разрядных блока постановки S, которые представляют собой при программной реализации таблицу замены с цифрами от 0 до 15, при аппаратной пару дешифратор-шифратор с перекомутированными внутренними интерфейсами.

|

|

|

11. Результат с блоков постановки сдвигается на регистре R на 11 разрядов влево циклически.

12. Результат сдвига складывается по модулю 2 с содержимым накопителя N2.

13. Содержимое N2 заносится в N1, а сумма с предыдущего шага в N2.

14. Шаги 2-6 повторяются 32 раза.

Шифры гаммирования. Шифр Виженера. Одноразовые блокноты. Методы криптоанализа.

Шифры гаммирования (также называются полиалфавитными шифрами)

Для шифра гаммирования каждая буква шифруется своим способом

Шифр табличного гаммирования в алфавите А – {а1,…..an} определяется произвольным латинским квадратом L на A и способом получения последовательности букв из А, называемой гаммой шифра. Буква аi открытого текста под действием знака гаммы aj переходит в букву а шифрованного текста, содержащуюся в j-й строке на i-м столбце квадрата L (подразумевается, что строки и столбцы в L занумерованы в соответствии с порядком следования букв в алфавите А).

| А | А | Б | В | Г | Д |

| Б | А | Б | В | Г | Д |

| В | В | Г | Д | А | Б |

| Г | Г | Д | А | Б | В |

| Д | Д | А | Б | В | Г |

|

|

|

Шифры модульного гаммирования

Bi=(ai+yi) modn – шифр Вижнера

Bi = (ai-yi) mod n

Bi – (yi-ai) mod n

{yi{ - периодическая последовательность образованная повторением некоторого ключевого слова.

Криптоанализ шифра гаммирования основан на поиске одинаковых блоков шифротекста на расстоянии кратном длине предполагаемой гаммы с последующим анализом частотных закономерностей

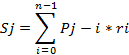

Формула (фото1)

Pi,ri,si – вероятность появления знака i в открытом тексте, гамме и шифрованном тексте соответственно

Как следствие получи:

Если ri = 1/n при всех i = 0…n-1, то и sj = 1/n при всех j = 0….n-1

Одноразовый блокнот (ОБ)

-равновероятная гама длиной больше или равной длине шифруемого текста и используемой для шифрования только один раз. Текст, зашифрованный одноразовым блокнотом невозможно вскрыть даже теоретически. Еще одним достоинством одноразового блокнота является возможность создания ложного блокнота на основе шифротекста и ложного текста. Ложный блокнот позволяет в критических ситуациях защитить информацию путем раскрытия ложного блокнота или провести дезинформацию противника.

Дата добавления: 2018-08-06; просмотров: 612; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!