Коды, построенные на основе проверки на четность

Этот метод построения помехозащищенных кодов заключается в том, что в каждый кодовый символ двоичного кода добавляется для проверки один избыточный элемент (0 или 1) так, чтобы общее количество единиц в каждом символе кода было четным. Построение такого кода на примере двухэлементного двоичного кода представлено в табл. 16.2.

Таблица 16.2

| Неизбьггочные кодовые символы | Kонтрольный избыточный элемент | Полные кодовые символы, обнаруживающие одиночную ошибку |

| 00 | 0 | 000 |

| 01 | 1 | 011 |

| 10 | 1 | 101 |

| 11 | 0 | 110 |

При получении символов таким образом построенных избыточных кодов, перед их раскодированием производится проверка их на четность. При одиночной ошибке количество единичных элементов в кодовом символе станет нечетным, что дает возможность обнаружить ошибку и осуществить повторную передачу.

Близким к рассмотренному способу построения корректирующих кодов является способ добавления контрольных избыточных элементов, на основе суммирования по основанию «2» элементов символов двоичного кода и на основе простейших логических операций над элементами символов кода.

Коды, построенные на основе защиты сдвоенными элементами

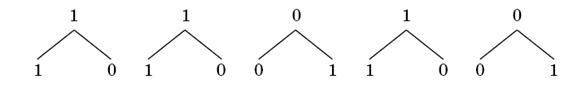

В этом коде количество элементов в символах двоичного кода удваивается, причем к каждому элементу «0» приписывается «1», а к каждому элементу «1» приписывается элемент «0». Например, исходный кодовый символ 11010 по этому методу кодируется следующим образом:

|

|

|

Рис. 16.1 – Метод построения корректирующего кода на основе защиты

сдвоенными элементами.

Полученный корректирующий код позволяет обнаружить одиночную ошибку в каждом разряде путем сложения по модулю 2 каждой пары элементов символа корректирующего кода. Если вследствие единичного сбоя в какой-либо паре сумма будет равна 0, то это является сигналом ошибки в данном разряде.

Лекция 12.

Тема: Кодирование как средство защиты информации от несанкционированного доступа.

План лекции.

1. Способы защиты информации.

2. Виды криптографической защиты информации.

3. Шифр простой подстановки.

4. Шифр перестановки.

5. Шифр Вижинера.

6. Шифрование гаммированием.

Способы защиты информации

Часто хранимая и передаваемая информация может представлять интерес для лиц, желающих использовать ее в своих интересах, поэтому важную роль играет информационная безопасность, которая должна обеспечить защиту конфиденциальной информации от ознакомления с ней конкурирующих групп. Это вынуждает использовать различные виды защиты информации от несанкционированного доступа, т. е. защиты информации от лиц, которым она не предназначена.

|

|

|

Существуют три основных способа защиты информации. Один из них предполагает защиту ее чисто силовыми методами – охрана документа (носителя информации) физическими лицами, передача его специальным курьером и т.п. Второй способ заключается в сокрытии самого факта наличия информации. Реализация этого метода чаще всего связана с использованием так называемых симпатических чернил, которые проявляются при соответствующем воздействии на документ, но могут использоваться и более экзотические методы. Например, один из них приведён в трудах древнегреческого историка Геродота. На голове раба, которая брилась наголо, записывалось нужное сообщение и, когда волосы достаточно отрастали, раба отправляли к адресату, который снова брил его голову и считывал сообщение. Третий способ защиты информации основывался на кодировании, то есть на преобразовании сообщений (данных) в форму (код), при которой исходные сообщения становятся доступными только при наличии у получателя некоторой специфической информации (ключа), позволяющей выполнить обратное преобразование и получить исходное сообщение. Такой вид защиты информации называют криптографической защитой информации и осуществляют её специфическими операциями кодирования и декодирования, которые носят названия шифрования и дешифрования соответственно. Зашифрованное сообщение называют криптограммой, а область знаний о шифрах, методах их создания и раскрытия называется криптографией (или тайнописью). Свойство шифра противостоять раскрытию называется криптостойкостью (или надёжностью) и обычно измеряется сложностью алгоритма дешифрирования.

|

|

|

В практической криптографии криптостойкость шифра оценивается из экономических соображений. Если раскрытие шифра стоит (в денежном отношении, включая необходимые компьютерные ресурсы, специальные устройства и т.п.) больше, чем сама зашифрованная информация, то шифр считается достаточно надёжным.

Дата добавления: 2018-05-12; просмотров: 302; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!