Понятие компьютерной преступности. Этапы развития компьютерной преступности.

Тема. 8. Обеспечение безопасности корпоративных информационных систем.

- Понятие информационной безопасности.

- Угрозы безопасности. Факторы угроз.

- Понятие компьютерной преступности. Этапы развития компьютерной преступности.

- Программно-техническое обеспечение безопасности информационных систем.

- Организационно-экономическое обеспечение безопасности информационных систем.

- Правовое обеспечение безопасности информационных систем.

8.1 Понятие информационной безопасности.

Под информационной безопасностью (ИБ) понимается защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, направленных на нанесение ущерба владельцам или пользователям информации и поддерживающей инфраструктуры.

ИБ является одним из важнейших аспектов интегральной безопасности независимо от рассматриваемого уровня - национального, отраслевого, корпоративного или персонального.

ИБ представляет собой многогранную сферу деятельности, в которой успех возможен только при систематическом, комплексном подходе.

В обеспечении ИБ нуждаются три основные категории субъектов:

- государственные организации,

- коммерческие структуры,

- отдельные граждане.

Основные категории ИБ:

- доступность (возможность за приемлемое время получить требуемую информационную услугу);

- целостность (актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения);

- конфиденциальность (защита от несанкционированного ознакомления).

Доступность - один из важнейших элементов ИБ. Информационные системы создаются или приобретаются для получения определенных информационных услуг (сервисов). Если получение этих услуг пользователями становится невозможным по каким-то причинам, это наносит ущерб всем субъектам информационных отношений.

|

|

|

Целостность информации — это свойство информации сохранять свою структуру и/или содержание в процессе передачи и хранения. Целостность информации обеспечивается в том случае, если данные в системе не отличаются в семантическом отношении от данных в исходных документах, то есть если не произошло их случайное или преднамеренное искажение или разрушение.

Конфиденциальность информации - это свойство информации быть доступной только ограниченному кругу пользователей информационной системы, в которой циркулирует данная информация. По существу, конфиденциальность информации - это свойство информации быть известной только допущенным и прошедшим проверку субъектам системы (пользователям, процессам, программам). Для остальных субъектов системы эта информация должна быть неизвестной.

|

|

|

Под доступом к информации понимается ознакомление с информацией, ее обработка, в частности копирование, модификация или уничтожение информации. Различают санкционированный и несанкционированный доступ к информации.

Санкционированный доступ к информации — это доступ к информации, не нарушающий установленные правила разграничения доступа.

Несанкционированный доступ к информации характеризуется нарушением установленных правил разграничения доступа. Лицо или процесс, осуществляющие несанкционированный доступ к информации, являются нарушителями правил разграничения доступа. Несанкционированный доступ является наиболее распространенным видом компьютерных нарушений.

Атака на информационную систему (сеть) — это действие, предпринимаемое злоумышленником с целью поиска и использования той или иной уязвимости системы. Таким образом, атака - это реализация угрозы безопасности.

Угрозы безопасности. Факторы угроз.

Под угрозой информационной безопасности понимается возможность осуществления действия, направленного против объекта защиты, проявляющаяся в опасности искажений и потерь информации.

|

|

|

Необходимо учитывать, что источники угроз безопасности могут находиться как внутри информационной системы - внутренние источники, - так и вне ее - внешние источники. Такое деление вполне оправдано потому, что для одной и той же угрозы (например, кражи) методы противодействия для внешних и внутренних источников будут разными. Знание возможных угроз, а также уязвимых мест информационной системы необходимо для того, чтобы выбирать наиболее эффективные средства обеспечения безопасности.

По статистическим данным в 2006 году средний ущерб каждой компании, в которой была зафиксирована утечка конфиденциальных данных составил 355 тыс долларов. Банковские системы по всему миру ежегодно теряют около 130 млрд. долларов.

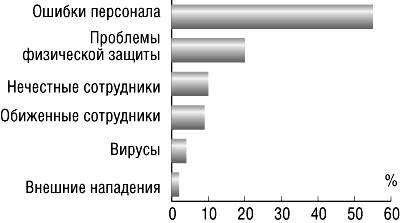

Самыми частыми и опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки приводят к прямому ущербу (неправильно введенные данные, ошибка в программе, вызвавшая остановку или разрушение системы). Иногда они создают слабые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования).

|

|

|

Согласно данным Национального института стандартов и технологий США (NIST), 55% случаев нарушения безопасности информационной системы - следствие непреднамеренных ошибок (рис. 1). Работа в сети Интернет делает этот фактор достаточно актуальным, причем источником ущерба могут быть действия как отдельных пользователей и организации, так и общие действия сети Интернет, что особенно опасно.

|

Рис.1 Источники нарушения безопасности

На втором месте по размерам ущерба располагаются кражи и подлоги, в большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Наличие мощного информационного канала связи с глобальными сетями при отсутствии должного контроля за его работой может дополнительно способствовать такой деятельности.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Преднамеренные попытки получения несанкционированного доступа через внешние коммуникации занимают в настоящее время около 10% всех возможных нарушений. Хотя эта величина кажется не столь значительной, опыт работы в Интернет показывает, что почти каждый Интернет-сервер по нескольку раз в день подвергается попыткам проникновения.

Угрозы информационной безопасности можно разделить на два класса:

§ конструктивный, когда основной целью несанкционированного доступа является получение копии конфиденциальной информации, т.е. можно говорить о разведывательном характере воздействия

§ деструктивный,, когданесанкционированный доступ приводит к потере (изменению) данных или прекращению сервиса.

В общем случае источники угроз определить нелегко. Они могут варьироваться от неавторизованных вторжений злоумышленников до компьютерных вирусов, при этом весьма существенной угрозой безопасности являются человеческие ошибки. Нужно заниматься проблемами физической безопасности и принимать меры по снижению негативного воздействия на безопасность ошибок человека, но в то же время необходимо уделить самое серьезное внимание решению задач сетевой безопасности по предотвращению атак на информационную систему как извне, так и изнутри.

Понятие компьютерной преступности. Этапы развития компьютерной преступности.

Компьютерные преступления (computer crime) - это преступления, совершенные с использованием компьютерной информации. При этом, компьютерная информация является предметом и (или) средством совершения преступления.

Центр исследования компьютерной преступности, опубликовал аналитический отчет о криминальной активности в Интернете. Цифры показывают увеличение количества попыток взлома и Интернет-мошенничества. Интернет-преступления становятся все более частыми по причине внедрения новых форм Интернет-расчетов и электронной коммерции.

Изучение субъекта преступной деятельности в сфере использования компьютерных технологий, показало, что основными целями и мотивами компьютерных преступлений выступают корысть - 57,3%, хулиганские побуждения - 18,3%, месть - 9,2%, коммерческий шпионаж, саботаж или диверсия - 10,6%.

Компьютерные преступления в 5 раз чаще совершаются мужчинами. Большинство субъектов преступления имеют высшее или неоконченное высшее техническое образование (62,5%), а также иное высшее или неоконченное высшее образование (19,2%). Проведенные исследования показали, что возраст 31% лиц на момент совершения компьютерного преступления не превышал 20 лет, 55% - от 20 до 40 лет и 14% лиц имели возраст более 40 лет.

Другой интересной особенностью стали данные о специальном субъекте из числа персонала, который по своим функциональным обязанностям или занимаемой должности имел непосредственный доступ к работе компьютеров и компьютерных систем. Только в 6% случаев у злоумышленников не было прямого отношения к организации, против которой осуществлялась или планировалась противоправная деятельность, в 94% случаев компьютерные правонарушения были совершены служащими этих организаций и компаний.

Структура и динамика компьютерной преступности в разных странах существенно отличается друг от друга, но есть одна общая тенденция, характерная для большинства регионов - это Интернет-мошенничество, которое становится существенным тормозом в развитии электронной коммерции. Психологический фактор, связанный с осознанием угрозы потенциального мошенничества, является основным препятствием для использования Интернета в качестве средства проведения коммерческих операций. Опросы показывают, что более всего люди боятся потенциальной угрозы получения кем-либо их персональных данных при работе через Интернет. По данным платежной системы VISA, около 23% транзакций электронной коммерции так и не производится из-за боязни клиента ввести запрашиваемую электронным магазином персональную информацию. По статистике государственной организации Internet Fraud Complaint Center, ежегодно с жалобами на жуликов, орудующих во Всемирной Сети, обращаются более 75 тыс. жителей США. Однако лишь каждый пятый пострадавший сообщает о преступлении в правоохранительные органы.

Специальные группы экспертов («tiger team») провели анализ защищенности 8932 военных информационных систем. В 7860 (т. е. 88%) случаях проникновение в «святая святых» было успешным. Администраторы только 390 из этих систем обнаружили атаки и только 19 сообщили о них. Другими словами, в 5% систем были зафиксированы атаки и только в 0,24% случаях от общего числа успешно атакованных систем (или 4,9% от числа зафиксировавших атаки) было заявлено об этом в соответствующие инстанции. Своеобразная политика умалчивания объясняется нежеланием администраторов системы обсуждать с кем-либо подробности несанкционированного доступа, чтобы не провоцировать повторения инцидентов и не раскрывать своих методов защиты, которые не всегда бывают действенны.

Для успешной борьбы с компьютерной преступностью обязательны три составляющих:

· гармонизация национального законодательства по борьбе с компьютерной преступностью с требованиями международного права;

· высокая профессиональная подготовка правоохранительных органов — от следователя до судебной системы;

· сотрудничество и правовой механизм по взаимодействию правоохранительных органов различных государств.

Ни одна страна не обладает иммунитетом к компьютерной преступности. На киберпреступности можно заработать больше денег, чем на наркоторговле. Только в 2004 году киберпреступники «заработали» 105 миллиардов долларов, и с распространением информационных технологий в развивающиеся страны мира ущерб от киберпреступности будет только возрастать.

Действующий с 2001 г. новый Уголовный кодекс Республики Беларусь содержит ряд статей, предусматривающих ответственность за преступления против собственности (ст. 212 УК) и информационной безопасности (ст. 349-355 УК), совершенные с использованием компьютерных технологий. Среди преступлений, впервые введенных в Уголовный кодекс нашей республики, законодателем определены шесть преступлений, предметом преступного посягательства которых является компьютерная информация. К ним относятся:

несанкционированный доступ к компьютерной информации (ст. 349);

модификация компьютерной информации (ст. 350);

компьютерный саботаж (ст. 351);

неправомерное завладение компьютерной информацией (ст. 352);

разработка, использование либо распространение вредоносных программ (ст. 354);

нарушение правил эксплуатации компьютерной системы или сети (ст. 355).

Объективности ради, следует сказать, что наличие специального законодательства, регламентирующего ответственность за компьютерные преступления, само по себе не является показателем степени серьезности отношения общества к таким преступлениям. К примеру, в Англии полное отсутствие специфических законов, карающих за компьютерные преступления, на протяжении многих лет отнюдь не мешает английской полиции эффективно расследовать дела о разного рода злоупотреблениях, связанных с компьютерами. И действительно, все подобного рода злоупотребления можно успешно квалифицировать по действующему законодательству, исходя из конечного результата преступной деятельности - как хищение, вымогательство, мошенничество или хулиганство, ответственность за которые уже предусмотрена уголовным и гражданским кодексами. Ведь убийство остается убийством вне зависимости от того, что именно послужило его орудием - нож, пистолет, удавка или компьютер.

Осознавая реальность потенциальной угрозы использования информационных технологий в противоправных целях, МВД последовательно реализует комплексную систему мер противодействия данным преступным посягательствам, которая планомерно создавалась с 2001 г. Так, в системе МВД созданы специализированные оперативно-розыскные подразделения по борьбе с киберпреступлениями. В настоящее время эти задачи решаются управлением по раскрытию преступлений в сфере высоких технологий МВД и его подразделениями на местах. В 2006 г. в структуре Главного управления предварительного расследования МВД создано управление по расследованию преступлений в сфере высоких технологий и интеллектуальной собственности. Таким образом, по линии МВД организационно завершено построение системы противодействия киберпреступности в стране. Это особенно актуально в связи с тем, что в настоящее время в Республике Беларусь реализуется широкий комплекс мер по развитию и широкому применению информационно-телекоммуникационных систем в различных сферах деятельности и отраслях экономики.

Каковы этапы развития компьютерной преступности?

- Использование информационных технологий при совершении таких традиционных уголовных преступлений как кража, причинение вреда и мошенничество.

- Возникновение специфических компьютерных преступлений.

· Преступления против компьютерного оборудования и средств телекоммуникационной связи.

· Преступления против компьютерного программного обеспечения.

· Преступления против компьютерных пользователей.

· Другие виды специфических компьютерных преступлений.

· Компьютерное мошенничество.

· Компьютерный подлог или подделка документов.

· Компьютерный саботаж и шпионаж

· Вред, причиняемый компьютерным данным и компьютерным программам:

○ несанкционированный компьютерный доступ;

○ несанкционированный компьютерный перехват;

○ преобразование компьютерных данных или компьютерных программ;

○ несанкционированное использование компьютера;

○ несанкционированное использование защищенной компьютерной программы.

3. Перерастание компьютерной преступности в компьютерный терроризм и экстремизм. Компьютерный терроризм — это преднамеренное нанесение вреда или угроза нанесения вреда компьютерам и/или компьютерным сетям для достижения политических, идеологических, религиозных или иных подобных целей. Компьютерные преступления все более приобретают транснациональный, организованный и групповой характер. С использованием глобальной информационной сети Интернет такие преступления не имеют границ. Они могут быть совершены, не выходя из квартиры или офиса, с компьютерной системы на территории одного государства в отношении субъектов другого государства, а содержащиеся в компьютерных системах данные могут быть недолговечными, что часто дает возможность преступнику избежать наказания.

4. Превращение компьютерного терроризма и экстремизма в информационные войны.

Информационная война включает действия, предпринимаемые для достижения превосходства в обеспечении национальной военной стратегии путем воздействия на информационные системы противника и одновременное укрепление и защиту собственных. Такая война нацелена на все возможности и факторы уязвимости, неизбежно возникающие при возрастающей зависимости от владения информацией, а также на использование информации во всевозможных конфликтах.

Объектом внимания становятся информационные системы (включая линии передач, обрабатывающие центры и человеческие факторы этих систем), а также информационные технологии, используемые в системах вооружений. Крупномасштабное противостояние между общественными группами или государствами имеет целью изменить расстановку сил в обществе. Информационная война включает наступательные и оборонительные составляющие.

Под угрозой информационной войны понимается намерение определенных сил воспользоваться возможностями компьютеров на необозримом виртуальном пространстве, чтобы вести «бесконтактную» войну, в которой количество жертв (в прямом значении слова) сведено до минимума. Электронный удар, нанесенный по одной из важных стратегических целей (например, по центру управления перевозками или пункту распределения электроэнергии), по своим разрушительным последствиям может оказаться гораздо эффективнее применения оружия массового поражения.

Как заявил представитель Центрального разведывательного управления Джон Се-рабьян, Соединенные Штаты недостаточно защищены от электронных атак террористов и иностранных государств. «В военных доктринах разных стран мира все чаще обнаруживаются упоминания о программах развития электронного оружия и программного обеспечения специального назначения, — подчеркнул Серабьян. В результате анализа информации, поступающей из различных разведывательных источников, мы пришли к выводу, что правительства некоторых государств активно финансируют разработку наступательных киберпрограмм. Информационная война рассматривается в качестве возможной стратегической альтернативы в тех странах, где понимают, что при ведении боевых действий обычными средствами они явно уступают Соединенным Штатам».

Дата добавления: 2018-04-15; просмотров: 1287; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!