Организационное подразделение

Организационное подразделение (ОП) — это контейнер, используемый для объединения объектов домена в логические административные группы, отражающие деятельность или бизнес-структуру организации. Организационное подразделение (ОП) может содержать объекты, например учетные записи пользователей, группы, компьютеры, принтеры, приложения, совместно используемые файловые ресурсы, а также другие ОП из того же домена. Иерархия ОП одного домена не зависит от иерархической структуры другого домена, а каждый домен может иметь свою собственную структуру ОП.

ОП представляют собой средства выполнения административных задач, поскольку являются объектами наименьшего масштаба, которым разрешается делегировать административные полномочия, то есть администрирование пользователей и ресурсов.

На рис. 2-3 видно, что домен domain.com содержит три ОП: US, Orders и Disp. Летом количество заказов на отгрузку увеличивается, поэтому руководство решило нанять дополнительного администратора для отдела заказов. Он должен иметь права только для создания учетных записей пользователей, а также для предоставления пользователям доступа к файлам отдела и сетевым принтерам. Вместо создания другого домена этот запрос можно удовлетворить, передав новому администратору соответствующие права доступа в ОП Orders.

Рис. 2-3. Использование ОП для выполнения административных задач

|

|

|

Если в дальнейшем от нового администратора потребуют создавать учетные записи пользователей в ОП US, Orders и Disp, ему можно предоставить соответствующие права отдельно в каждом ОП. Однако лучше всего предоставить ему полномочия в ОП US, чтобы они были унаследованы в ОП Orders и Disp. По определению, в Active Directory все дочерние объекты (Orders и Disp) наследуют разрешения от своих объектов-родителей (US). Предоставление полномочий на высшем уровне с использованием возможностей их наследования облегчают жизнь администратору.

Дерево

Дерево (tree) — это группа, или иерархически упорядоченная совокупность из одного или более доменов Windows 2000, созданная путем добавления одного или более дочерних доменов к уже существующему родительскому домену. Все домены в дереве используют связанное пространство имен и иерархическую структуру именования.

Подробнее пространства имен описаны в следующем занятии. Характеристики деревьев таковы:

• согласно стандартам доменной системы имен (Domain Name System, DNS), доменным именем дочернего домена будет объединение его относительного имени и имени родительского домена. На рис. 2-4 microsoft.com является родительским доменом, а us.microsoft.com и uk.microsoft.com — его дочерними доменами. У uk.microsoft.com имеется дочерний домен sls.uk.microsoft.com;

|

|

|

• все домены в пределах одного дерева совместно используют общую схему, которая служит формальным определением всех типов объектов, находящихся в Вашем распоряжении при развертывании Active Directory;

• все домены в пределах одного дерева совместно используют общий глобальный каталог, который служит центральным хранилищем информации об объектах в дереве. Подробнее глобальный каталог рассматривается в следующем занятии.

Создавая иерархию доменов в дереве, Вы можете поддерживать должный уровень безопасности и регулировать административные полномочия в пределах ОП либо в пределах целого домена. Предоставив пользователю полномочия на ОП, эти разрешения вы сможете распространить вниз по дереву. Такую структуру дерева легко адаптировать к организационным изменениям в компании.

Лес

Лес (forest) — это группа, или иерархически упорядоченная совокупность, из одного или более отдельных и полностью независимых доменных деревьев. Деревья обладают следующими характеристиками:

Рис. 2-4. Дерево доменов

• у всех деревьев в лесе общая схема;

• у всех деревьев в лесе разные структуры именования, соответствующие своим доменам;

|

|

|

• все домены в лесе используют общий глобальный каталог;

• домены в лесе функционируют независимо друг от друга, однако лес допускает обмен данными в масштабе всей организации;

• между доменами и деревьями доменов существуют двусторонние доверительные отношения.

На рис. 2-5 лес образован из деревьев microsoft.com и msn.com. Пространство имен связано только в пределах каждого дерева.

microsoft.com

Физическая структура

Физические компоненты Active Directory — это узлы и контроллеры домена. Эти компоненты применяются для разработки структуры каталога, отражающей физическую структуру вашей организации.

Сайт

Сайт (site) — это объединение одной или более подсетей IP для создания максимально возможного ограничения сетевого трафика, высоконадежным каналом связи с высокой пропускной способностью. Как правило, границы узла совпадают с границами ЛВС. Когда Вы группируете подсети, следует объединять только те из них, которые между собой связаны быстрыми, дешевыми и надежными сетевыми соединениями. Быстрым считается соединение, обеспечивающее пропускную способность не менее 512 кбит/с, впрочем зачастую достаточно и 128 кбит/с.

В Active Directory сайты не являются частью пространства имен. Просматривая логическое пространство имен, вы увидите, что компьютеры и пользователи сгруппированы в домены и ОП, а не в сай-

|

|

|

ты. Сайты содержат лишь объекты компьютеров и соединений, нужные для настройки межсайтовой репликации.

Примечание Один домен может охватывать несколько географических сайтов, а один сайт может содержать учетные записи пользователей и компьютеры из многих доменов.

Контроллеры домена

Контроллер домена — это компьютер с Windows 2000 Server, хранящий реплику каталога домена (локальную БД домена). Поскольку в домене может быть несколько контроллеров домена, все они хранят полную копию той части каталога, которая относится к их домену. Ниже перечислены функции контроллеров домена:

• каждый контроллер домена хранит полную копию всей информации Active Directory, относящейся к его домену, а также управляет изменениями этой информации и реплицирует их на остальные контроллеры того же домена;

• все контроллеры в домене автоматически реплицируют между собой все объекты в домене. При внесении в Active Directory каких-либо изменений они на самом деле производятся на одном из контроллеров домена. Затем этот контроллер домена реплицирует изменения на остальные контроллеры в пределах своего домена. Задавая частоту репликаций и количество данных, которое Windows 2000 будет передавать при каждой репликации, можно регулировать сетевой трафик между контроллерами домена;

• важные обновления, например отключение учетной записи пользователя, контроллеры домена реплицируют немедленно;

• Active Directory использует репликацию с несколькими хозяевами (multimaster replicaton), в котором ни один из контроллеров домена не является главным. Все контроллеры равноправны, и каждый из них содержит копию базы данных каталога, в которую разрешается вносить изменения. В короткие периоды времени информация в этих копиях может отличаться до тех пор, пока все контроллеры не синхронизируются друг с другом;

• наличие в домене нескольких контроллеров обеспечивает отказоустойчивость. Если один из контроллеров домена недоступен, другой будет выполнять все необходимые операции, например записывать изменения в Active Directory;

• контроллеры домена управляют взаимодействием пользователей и домена, например находят объекты Active Directory и распознают попытки входа в сеть.

10. Учетная запись пользователя. Основные задачи администрирования пользователей. Инструменты администрирования пользователей в доменах Microsoft. Графические утилиты и утилиты командной строки.

Учетная запись пользователя — перечень сведений, определяющих персональные настройки компьютера, права доступа к файлам и директориям в файловой системе, права пользователя на изменение работы компьютера (глобальные настройки Windows, установка и удаление программ и тому подобное). Для идентификации пользователя в системе используется имя его учетной записи (логин) и пароль.

Основная задача администратора — управлять компьютером или сетью таким образом, чтобы обеспечить его наиболее эффективную бесперебойную работу. Компьютерная техника крайне сложна — так называемое «железо» состоит из миллионов элементов, один из которых когда-нибудь обязательно сломается, причем произойдет это, скорее всего, в самый неподходящий момент. Программное обеспечение последние годы также не радует простотой и прозрачностью использования, поэтому жизнь рядового администратора безоблачной никак не назовешь. Но и это не все! Зачастую бедному сисадмину, замученному техникой и криво написанными программами, приходится отражать атаки еще и Homo Sapiens, которые в некоторых случаях могут носить характер стихийного бедствия.

Active Directory имеет древовидную иерархическую структуру, основу которой составляют объекты. Из 3-х типов объектов, нас, в первую очередь, интересуют учетные записи пользователей и компьютеров.

Данный тип объектов включает несколько, так называемых классов (за терминологию не ручаюсь): Organizational Unit(OU, контейнер, подразделение), Group (группа), Computer(компьютер), User (пользователь).

Некоторые из них (например OU или группа) могут содержать в себе другие объекты.

Каждый из объектов имеет свое уникальное имя и набор правил и разрешений (групповых политик).

Соответственно, администрирование на данном уровне сводится к управлению деревом объектов (OU, группа, пользователь, компьютер) и управлению их политиками. Основные GUI инструменты для управления AD, находятся в Start -> Administrative Tools:

Сегодня больше поговорим об управлении объектами, а о групповых политиках я постараюсь рассказать в следующий четверг.

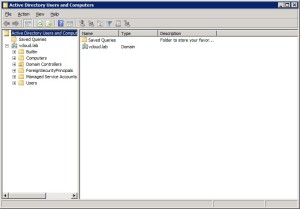

Для управления объектами, лично я использую старую добрую оснастку «Active Directory Users and Computers«.

Здесь по-умолчанию мы увидим в корне стандартные контейнеры, которые создаются во время установки:

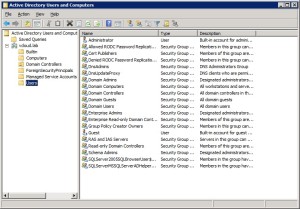

В контейнере «Users» видим единственного активного пользователя «Administrator» и стандартные группы, у каждой из которых свои политики и разрешения:

Что бы добавить нового администратора, нам понадобится создать пользователя и добавить его в группу «Domain Admins«.

Дабы не переливать из пустого в порожнее, рассмотрим несколько банальных примеров.

В своем свежеиспеченном Active Directory я создал новый контейнер (Organizational Unit) с названием TestOU.

Для небольшой инфраструктуры необязательно создавать новые OU, можно все складывать в дефолтные контейнеры в корне, но когда вы захотите разделить большую инфраструктуру, это становится просто необходимо.

Так вот, создадим в нашем OU нового пользователя домена (правой кнопкой по OU -> New -> User).

В появившемся окошке заполняем имя/фамилию, имя пользователя для входа в систему:

Задаем первоначальный пароль и отмечаем галочками необходимые политики:

В моем случае, при первом входе в систему, система попросит пользователя в добровольно-принудительном порядке задать новый пароль.

Проверяем и нажимаем финиш:

Если посмотреть на свойства пользователя домена, то можно увидеть там много интересных настроек:

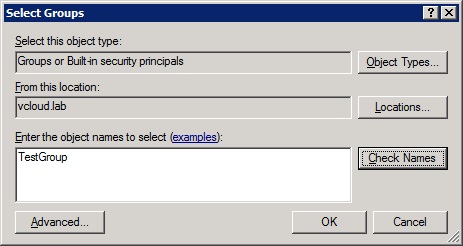

Теперь добавим пользователя в ранее созданную группу. Правой по юзеру -> Add to Group:

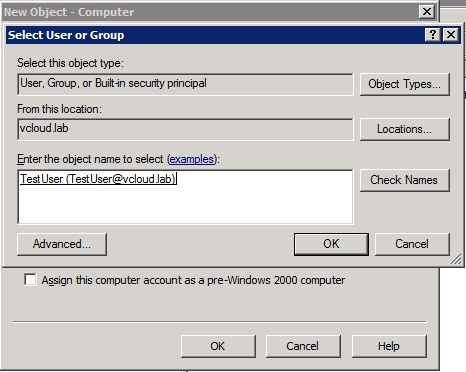

пишем имя группы и нажимаем «Check Names» что бы проверить все ли правильно мы написали, затем нажимаем OK.

Далее я создал еще одну группу с именем TestGroup_NEW:

и добавил ее в группу TestGroup, таким образом, у нас получилась группа в группе :)

Заглянув в свойства группы, мы кроме всего прочего, можем посмотреть кто в ней состоит:

В общем, все это и так интуитивно понятно и просто, но для полноты картины лишним не будет.

Ну с пользователями и группами, в принципе все ясно, теперь посмотрим на администрирование учетных записей компьютеров.

В концепции Active Directory, учетная запись компьютера представляет собой запись в контейнере, которая содержит информацию об имени компьютера, его ID, информацию об операционной системе и пр., и служит для возможности управления компьютерами, подключенными к домену и применения к ним разного рода политик.

Учетные записи компьютеров могут быть созданы как заранее вручную, так и автоматически, при введении компьютера в домен.

Ну с автоматическим вариантом все понятно: мы под учеткой доменного администратора вводим компьютер в домен и его (компьютера) учетная запись автоматически создается в контейнере по-умолчанию — Computers.

С созданием вручную все немного по-другому, рассмотрим пример, когда это может быть полезно.

Например, нам нужно предоставить право на введение в домен компьютера пользователем, который не является администратором домена (у меня часто такое случается).

Или, например, если при выполнении автоматизированного клонирования виртуальных машин, компьютеры в домен вводятся с помощью скриптов и должны складываться в определенный контейнер, можно создать готовые учетные записи в нужном контейнере и предоставить право на введение их в домен, конкретному пользователю.

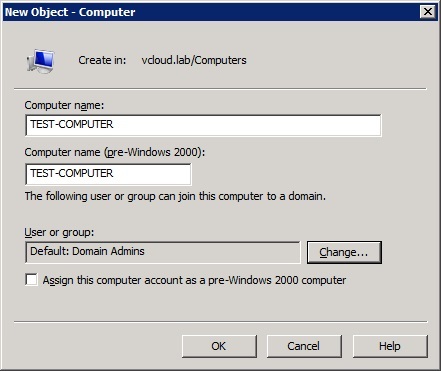

Рассмотрим процесс создания учетной записи компьютера на примере с картинками. Правой кнопкой на нужном контейнере — > New -> Computer :

Выбираем пользователя, который будет владельцем учетки:

Нажимаем ОК-ОК и получаем готовую учетную запись компьютера.

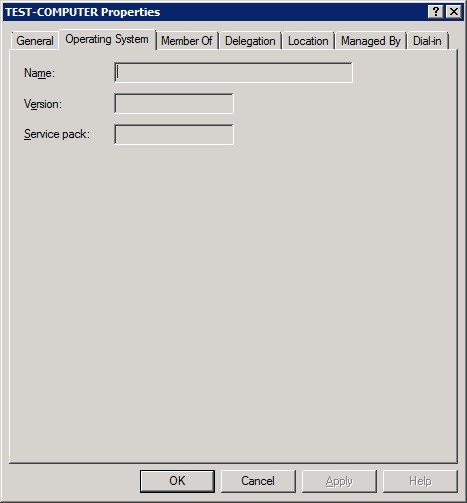

Если заглянем в ее свойства, то увидим что она чистая, т.к. не содержит информации о конкретном компьютере:

Учетные записи, группы и контейнеры можно перемещать между другими контейнерами, при этом, нужно помнить, что на дочерние объекты распространяются доменные политики родительских объектов.

Мы рассмотрели инструмент «Active Directory Users and Computers«, но это не единственный возможный вариант администрирования объектов. В Windows Server 2008R2 для этих же целей можно использовать «Active Directory Administrative Center» :

На картинке видим как оно выглядит. По функционалу много не скажу, но на первый взгляд — это тот же самый «Users and Computers» в немного другой оболочке. Возможно (даже скорее всего), он будет более удобен, для повседневного использования, дело привычки.

Кроме стандартного функционала «Active Directory Users and Computers» типа, создание/удаление/изменение пользователей/групп/подразделений/компьютеров, здесь реализован продвинутый функционал фильтров для удобного поиска объектов и управления ими.

11. Группы безопасностей в в операционных системах на примере ОС Windows. Типы групп безопасностей, их назначение. Утилиты управления группами.

Группы безопасности Active

Directory

Применимо к:Windows Server 2008, Windows Server 2008 R2, Windows Server 2012 R2, Windows Server 2012

Этот раздел справки для ИТ-специалистов описание группы безопасности Active Directory по умолчанию.

Существует два вида общих участников безопасности в Active Directory: учетные записи пользователей и компьютеров. Эти учетные записи представляют собой физические объекты (пользователя или компьютера). Учетные записи пользователей могут также использоваться в качестве выделенных учетных записей служб для некоторых приложений. Группы безопасности используются для объединения учетных записей пользователей, учетных записей компьютеров и других групп в управляемые элементы.

В операционной системе Windows Server есть несколько встроенных учетных записей и групп безопасности, настроенных с соответствующими правами и разрешениями для выполнения определенных задач. Для Active Directory существует два типа административных обязанностей.

· Администраторами служб отвечает за обслуживание и доставки в каталоге Active Directory (AD DS), включая управление контроллерами домена и настройка AD DS.

· Администраторов данных отвечает за обслуживание данных, хранящихся в Доменных службах Active Directory и на рядовых серверах домена и рабочих станций.

О группах Active Directory

Группы используются для объединения учетных записей пользователей, учетных записей компьютеров и других групп в управляемые элементы. Работа с группами, а не с отдельным пользователям позволяет упростить обслуживание и администрирование сети.

Существует два типа групп в Active Directory.

· Группы распространения используется для создания списков рассылки электронной почты.

· Групп безопасности используется для назначения разрешений общим ресурсам.

Группы рассылки

Группы распространения могут использоваться только с приложениями электронной почты (например, Exchange Server) для отправки электронной почты наборам пользователей. Безопасность в группах распространения отключена, поэтому они не присутствуют в списках управления доступом на уровне пользователей (DACL).

Группы безопасности

Группы безопасности можно предоставляют эффективный способ предоставления доступа к ресурсам сети. С помощью групп безопасности можно выполнять следующие действия.

· Назначите права пользователя группам безопасности в Active Directory.

Права пользователя назначаются группе безопасности определить члены этой группы могут делать в пределах домена или леса.Права пользователя автоматически назначаются некоторым группам безопасности при установке Active Directory, чтобы помочь администраторам определить административную роль человека в домене.

Например пользователь будет добавлен в группу "Операторы архива" в Active Directory имеет возможность архивировать и восстанавливать файлы и каталоги, расположенные на каждом контроллере домена в домене. Это возможно потому, что по умолчанию права пользователя резервное копирование файлов и каталогов и Восстановление файлов и каталоговавтоматически назначается группы операторов архива. Таким образом члены этой группы наследуют права пользователя, назначенные этой группе.

Чтобы назначить права пользователя группам безопасности для делегирования определенных задач можно использовать групповую политику. Дополнительные сведения об использовании групповой политики см. в разделе Назначение прав пользователя.

· Назначьте разрешения группам безопасности для ресурсов.

Разрешения отличаются от прав пользователя. Разрешения назначаются группе безопасности для общего ресурса. Разрешения определяют, кто имеет доступ к ресурсу и уровень доступа, например полный доступ. Некоторые разрешения, которые задаются для объектов домена, автоматически предоставляют различные уровни доступа группам безопасности по умолчанию, например группе "Операторы учета" или "Администраторы домена".

Группы безопасности, перечислены в DACL, определяющие разрешения для ресурсов и объектов. При назначении разрешений для ресурсов (общих папок, принтеров и так далее), администраторам следует назначать разрешения группы безопасности, а не отдельным пользователям. Разрешения назначаются один раз в группу вместо несколько раз для каждого отдельного пользователя. Каждой учетной записи, который добавляется в группу, получает права, назначенные этой группы в Active Directory, и пользователь получает разрешения, определенные для данной группы.

Как группы рассылки группы безопасности могут использоваться как сущность электронной почты. Сообщение электронной почты группе при отправке сообщения всем членам группы.

Область действия группы

Группы характеризуются областью действия, которая определяет пределы применения группы в домене или лесу. Область действия группы определяет, когда группе могут быть предоставлены разрешения. Следующие три группы области, определяются службой Active Directory.

· Универсальная

· global

· Локальная группа домена

12. Обеспечение информационной безопасности в сетях Microsoft:

аутентификация, разграничение доступа, групповые политики. Инструменты

анализа и управления безопасностью в сетях Microsoft.

Аутентификация — это процесс проверки подлинности чего-либо. Термин чаще всего используется в среде информационных технологий. Примером аутентификации может быть сравнение пароля, введенного пользователем, с паролем, который сохранен в базе данных сервера.

Права доступа — совокупность правил, регламентирующих порядок и условия доступа субъекта к объектам информационной системы (информации, её носителям, процессам и другим ресурсам) установленных правовыми документами или собственником, владельцем информации.

Права доступа определяют набор действий (например, чтение, запись, выполнение), разрешённых для выполнения субъектам (например, пользователям системы) над объектами данных. Для этого требуется некая система для предоставления субъектам различных прав доступа к объектам. Это система разграничения доступа субъектов к объектам, которая рассматривается в качестве главного средства защиты от несанкционированного доступа к информации или порче самой системы.[1]

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи (Windows, X-unix и другие операционные системы с поддержкой сети). Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (англ. Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (англ. Group Policy Container, GPC) и шаблона групповой политики (англ. Group Policy Template, GPT). Эти два компонента содержат в себе все данные о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

· Центр обновления Microsoft

В Центре обновления Майкрософт собраны обновления, предоставляемые Центром обновления Windows и центром загрузки Office, и есть возможность автоматической доставки и установки высокоприоритетных обновлений.

· Службы обновления Windows Server (WSUS)

Службы WSUS упрощают процесс поддержания систем на основе Windows, снабжая последними обновлениями с минимальным вмешательством администратора.

· System Center Configuration Manager

System Center Configuration Manager 2007 обеспечивает развертывание операционной системы и приложений, установку обновлений, улучшение безопасности системы и предоставление исчерпывающего анализа активов серверов, настольных компьютеров и мобильных устройств.

· Средство инвентаризации для обновлений Microsoft Systems Management Server 2003

Администраторы Systems Management Server могут использовать средство Inventory Tool for Microsoft Updates (ITMU) для определения поддержки обновлений на управляемых системах.

13. Дискреционное управление доступом. Списки прав доступа к объектам операционной системы. Инструменты управления доступом к файлам и каталогам.

Избирательное управление доступом (англ. discretionary access control, DAC) — управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Также используются названия «дискреционное управление доступом», «контролируемое управление доступом» или «разграничительное управление доступом».

Субъект доступа «Пользователь № 1» имеет право доступа только к объекту доступа № 3, поэтому его запрос к объекту доступа № 2 отклоняется. Субъект «Пользователь № 2» имеет право доступа как к объекту доступа № 1, так и к объекту доступа № 2, поэтому его запросы к данным объектам не отклоняются.

Для каждой пары (субъект — объект) должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д.), то есть тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу (объекту)[1].

Пользовательский список управления доступом (DACL – Discretionary Access Control List) позволяет отслеживать права и ограничения, установленные владельцем данного объекта. DACL может быть изменен пользователем, который указан как текущий владелец объекта.

Оба списка имеют одинаковую структуру. Они могут не содержать ни одной записи либо содержать одну или несколько записей. Каждая запись (ACE – Access Control Entry) состоит из трех частей: в первой указываются пользователи или группы, к которым относится данная запись, во второй – права доступа, а третья информирует о том, предоставляются эти права или отбираются. Дескрипторы безопасности могут быть представлены либо в абсолютном, либо в относительном формате. Абсолютный формат предусматривает запись дескриптора безопасности в память в виде структуры указателей и, поэтому, онболее удобен для обновления содержимого дескриптора.

С другой стороны, поскольку указатели содержат ссылки на области памяти, доступ к которым обычно обеспечивается только компьютером-владельцем, абсолютный формат не слишком хорош для передачи дескрипторов по сети (или записи на диск), так как при этом записываются не сами структуры, а только набор указателей. Поэтому существует второй формат дескрипторов безопасности, в соответствии с которым структура с текущим содержимым всех полей записывается в едином непрерывном блоке памяти. Такой формат более удобен для передачи дескриптора. Он называется относительным форматом (см. ри

14. Групповые политики, функции и назначения. Объекты групповой политики. Создание и редактирование объектов групповой политики. Инструменты построения групповых политик.

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи (Windows, X-unix и другие операционные системы с поддержкой сети). Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (англ. Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (англ. Group Policy Container, GPC) и шаблона групповой политики (англ. Group Policy Template, GPT). Эти два компонента содержат в себе все данные о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Дата добавления: 2018-02-28; просмотров: 1228; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!