Практическое задание

Задание к лабораторной работе № 2

«Работа с реестром Windows. Основы безопасности»

Часть 1

Омск, 2014

Цель работы: познакомиться со структурой реестра в ОС Windows, изучить основные возможности обеспечения безопасности с помощью реестра ОС от вредоносных программ

Теоретическая часть

Реестр (Registry) Windows – это база конфигурационных данных, которая хранится локально на каждом клиенте и сервере, работающими под управлением ОС Windows 95/98/МЕ, Windows 2000 Server и Professional, Windows ХР Home и Professional и Windows Server 2003, Windows Vista, Windows 7.

В реестре хранятся данные, которые необходимы для правильного функционирования Windows. К ним относятся профили всех пользователей, сведения об установленном программном обеспечении и типах файлов, которые могут быть созданы каждой программой, информация о свойствах папок и значках приложений, а также установленном оборудовании и используемых портах.

Системный реестр заменяет собой большинство текстовых ini-файлов, которые использовались в Windows 3.x, а также файлы конфигурации MS-DOS (например, Autoexec.bat и Config.sys).

Версии реестра для разных версий операционных систем семейства Windows имеют определенные различия. Во время запуска операционной системы происходит до тысячи обращений к Реестру, а во время работы на ПК в течение одного сеанса работы – до 10 тысяч! Отдельные компоненты Реестра хранятся в оперативной памяти ПК в течение всего сеанса работы.

|

|

|

Запись (считывание) информации в Реестр (из Реестра) происходит постоянно: например, если мы устанавливаем какую-нибудь программу, вся информация, необходимая для запуска и работы этой программы, записывается в Реестр. Если мы устанавливаем новое устройство, в Реестре будет отмечено, где находится его драйвер и т.д. Если же мы запускаем какую-либо программу или устройство, то из Реестра считывается вся необходимая для запуска программы (устройства) информация.

Что представляет собой Реестр и где он хранится

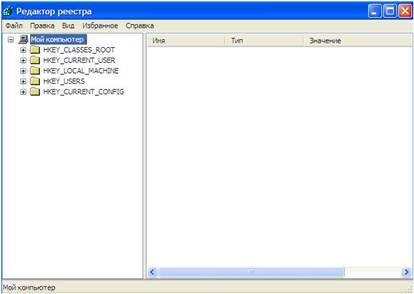

Реестр Windows состоит из 5-ти ветвей:

1. HKEY_CLASSES_ROOT (HKCR) – в этой ветви содержатся сведения о расширениях всех зарегистрированных в системе типов файлов. В этом разделе содержатся ключи двух главных типов. Первый тип ключей хранит информацию о расширении файла. Windows использует ее для определения типа файла. Реестр использует расширения для того, чтобы связать тип файла с определенным действием. Например, хотя пользователь ничего не может делать с файлами с расширением DLL, это расширение все равно хранится в реестре, чтобы ОС «знала», что файл с расширением DLL это исполняемый файл. Второй тип ключей представляет собой ассоциацию (используются в контекстном меню Проводника). Ассоциация также содержит информацию о том, какой значок выводить для данного типа файла;

|

|

|

2. HKEY_CURRENT_USER (HKCU) – в этой ветви содержится информация о пользователе, вошедшем в систему в настоящий момент (здесь хранятся папки пользователя, цвета экрана и параметры панели управления, информация о параметрах меню Пуск). Информация в этом разделе является динамической. Реестр копирует содержимое одного из подразделов HKEY_USERS в данный раздел и по окончании работы обновляет раздел HKEY_USERS. Все хранимое в этом разделе служит только для настройки системы для нужд пользователя;

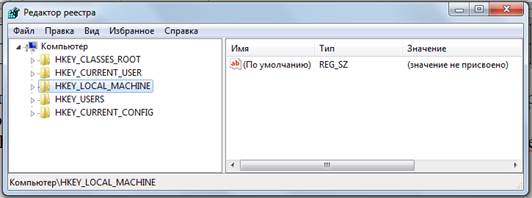

3. HKEY_LOCAL_MACHINE (HKLM) – в этой ветви содержится информация об аппаратной части ПК, о драйверах устройств, конфигурационная информация, сведения о загрузке Windows. Если в этом разделе не будет информации о каком-либо устройстве, то Windows не сможет использовать. Кроме того в этом разделе содержится некоторая информация о программном обеспечении. Например, 32-разрядное приложение будет хранить таблицу установок и форматов (STF) именно в этом разделе. Эта информация используется приложением во время установки. Такие приложения, как Word, хранят всю информацию о своей установке в таблицах STF. В этом разделе содержится информация лишь глобального характера;

|

|

|

4. HKEY_USERS (HKU) – в этой ветви содержится информация о всех активных загруженных профилях пользователей данного ПК (всех пользователях данного реестра). Обычно необходимости в изменении информации этого раздела не возникает, но его можно использовать в справочных целях. Изменение настроек для текущего пользователя является пустой тратой времени, так как Windows заменяет все данные в соответствующем разделе данными, которые содержатся в разделе HKEY_CURRENT_USER, во время завершения сеанса или при завершении работы системы. На самом деле Windows поддерживает несколько копий реестра в многопользовательской среде, в некоторых случаях отдельную копию для каждого пользователя. Поэтому нельзя быть уверенным, где именно можно найти информацию о конкретном пользователе. Когда пользователь регистрируется в системе, Windows копирует информацию из его профиля в раздел реестра HKEY_CURRENT_USER. При выходе пользователя из системы или завершении им работы Windows заменяет информацию в разделе, соответствующем данному пользователю, информацией из раздела HKEY_CURRENT_USER;

5. HKEY_CURRENT_CONFIG (HKCC) – представляет собой простую часть реестра. Содержит 2 главных раздела: Software и System. Эти разделы используются программным интерфейсом GDI API для конфигурации монитора и принтера. В этой ветви содержится информация о профиле оборудования, используемом локальным компьютером при запуске системы.

|

|

|

Реестр Windows хранится в папке \Windows\System32\config в двоичных файлах.

Основным средством для просмотра и редактирования записей реестра служит cпециализированная утилита "Редактор реестра".

Работа с разделами реестра аналогична работе с папками в Проводнике Windows.

В реестре Windows системная информация разбита на так называемые кусты (hive). Термин «куст» описывает древовидную структуру разделов, подразделов и параметров, выходящую из вершины иерархии реестра. Куст содержится в отдельном файле и имеет отдельный журнал, которые находятся в папках Windows\System32\Config или C:\Documents and Settings\имя_пользователя.

Каждый куст в реестре Windows связан с набором стандартных файлов. Имена стандартных кустов и файлов показаны в следующей таблице.

| Куст реестра | Имена файлов |

| HKEY_LOCAL_MACHINE\SAM | Sam и Sam.log |

| HKEY_LOCAL_MACHINE\SECURITY | Security и Security.log |

| HKEY_LOCAL_MACHINE\SOFTWARE | Software и Software.log |

| HKEY_LOCAL_MACHINE\SYSTEM | System и System.log |

| HKEY_CURRENT_CONFIG | System и System.log |

| HKEY_CURRENT_USER | Ntuser.dat и Ntuser.dat.log |

| HKEY_USERS\.DEFAULT | Default и Default.log |

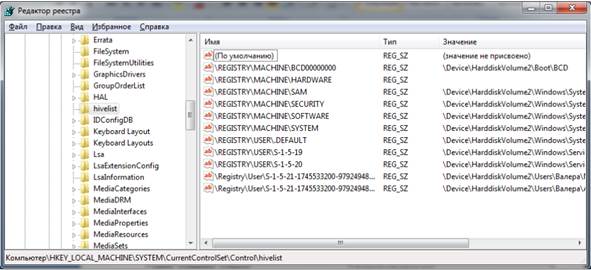

Список имен кустов и путей к каталогам, в которых они хранятся, расположены в разделе

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\hivelist

Следующая таблица содержит список типов данных, определенных и используемых системой.

| Тип данных | Описание |

| REG_BINARY | Необработанные двоичные данные. Большинство сведений об аппаратных компонентах хранится в виде двоичных данных и выводится в редакторе реестра в шестнадцатеричном формате. |

| REG_DWORD | Данные, представленные целым числом (4 байта). Многие параметры служб и драйверов устройств имеют этот тип и отображаются в двоичном, шестнадцатеричном или десятичном форматах. |

| REG_EXPAND_SZ | Строка данных переменной длины. Этот тип данных включает переменные, обрабатываемые при использовании данных программой или службой. |

| REG_MULTI_SZ | Многострочный текст. Этот тип, как правило, имеют списки и другие записи в формате, удобном для чтения. Записи разделяются пробелами, запятыми или другими символами. |

| REG_SZ | Текстовая строка фиксированной длины. |

| REG_FULL_RESOURCE_DESCRIPTOR | Последовательность вложенных массивов, аппаратного компонента или драйвера. |

Реестр содержит важные данные о компьютере, его приложениях и файлах. Злоумышленник может воспользоваться реестром для нанесения серьезного ущерба компьютеру. Очень важно поддерживать высокий уровень безопасности реестра. По умолчанию администраторам предоставляется полный доступ ко всему реестру, в то время как другие пользователи в основном имеют полный доступ к разделам, относящимся к их собственным учетным записям (в том числе HKEY_CURRENT_USER) и доступ на чтение к разделам, относящимся к компьютеру и его программному обеспечению. Пользователи не имеют доступа к разделам, относящимся к учетным записям других пользователей. Пользователи, имеющие соответствующие разрешения доступа к разделу, могут изменять разрешения на доступ к этому разделу и любым содержащимся в нем разделам.

«Троянский конь» - это вредоносная программа, полученная путем явного изменения или добавления команд в пользовательскую программу. «Троянская программа» может мешать работе пользователя, шпионить за пользователем, использовать ресурсы компьютера для какой-либо незаконной деятельности и т.д.

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователя и системы.

Практическое задание

Проверить потенциальные места записей «троянских программ» в системном реестре операционной системы Windows.

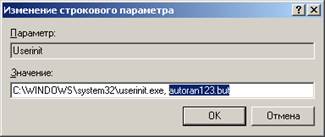

1. Проверить содержимое параметра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon. По умолчанию этот параметр имеет значение C:\Windows\system32\userinit.exe. Если в значении содержатся дополнительные записи, то это могут быть «троянские программы».

В этом случае проанализируйте место расположения программы, обратите внимание на время

создания файла.

На рисунке приведен пример такой записи. Для удаления из ключа подозрительной записи щелкните на нем два раза левой кнопкой мыши. После редактирования нажмите ОК.

Далее перейдите в папку, где находится подозрительный файл и удалите его вручную. После этого перезагрузите систему. Если после перезагрузки в ключе удаленное значение не появилось снова – система вылечена.

2. Любимым местом вредоносных программ являются разделы реестра, отвечающие за автозапуск.

В реестре автозагрузка представлена в нескольких местах:

1) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run - программы, которые запускаются при входе в систему. Данный раздел отвечает за запуск программ для всех пользователей системы.

2) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce - программы, которые запускаются только один раз при входе пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы.

3) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx - программы, которые запускаются только один раз, когда загружается система. Этот раздел используется при инсталляции программ, например для запуска настроечных модулей. После этого ключи программ автоматически удаляются из данного раздела реестра. Данный раздел отвечает за запуск программ для всех пользователей системы.

4) HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run - программы, которые запускаются при входе текущего пользователя в систему

5) HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce - программы, которые запускаются только один раз при входе текущего пользователя в систему. После этого ключи программ автоматически удаляются из данного раздела реестра.

6) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices - программы, которые загружаются при старте системы до входа пользователя в Windows.

7) HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce - программы отсюда загружаются только один раз, когда загружается система.

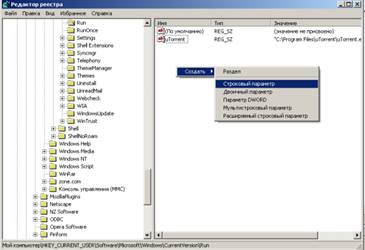

1. Откройте Редактор реестра

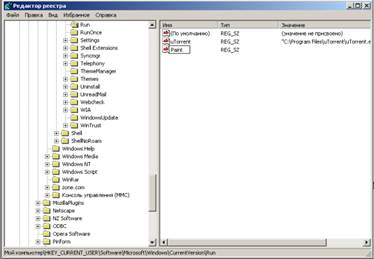

2. Откройте следующий раздел HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

3. В правой части окна вызовите правой кнопкой мыши контекстное меню и выберите Создать->Строковый параметр

4. Задайте имя для создаваемого параметра.

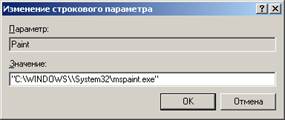

5. Откройте вновь созданный параметр и задайте ему значение в виде пути к исполняемому файлу Paint - C:\WINDOWS\\System32\mspaint.exe

6. Нажмите ОК и перезагрузите компьютер. Paint загрузится автоматически после загрузки операционной системы.

А теперь проверьте раздел автозапуска RunHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

Проанализируйте записи раздела. Какие программы автоматически запускаются при загрузке Windows. Выделите записи, вызывающие подозрения.

Зафиксируйте этапы работы, используя скриншоты. Составьте отчет о результатах проверки.

Дата добавления: 2015-12-20; просмотров: 16; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!