Нахождение источников уязвимостей

Міністерство транспорту та зв’язку України

ДЕРЖАВНА АДМІНІСТРАЦІЯ ЗВ’ЯЗКУ ТА ІНФОРМАТИЗАЦІЇ УКРАЇНИ

ОДЕСЬКА НАЦІОНАЛЬНА АКАДЕМІЯ ЗВ’ЯЗКУ ІМ. О.С. ПОПОВА

Кафедра Інформаційної безпеки та передачі даних

Корчинський В.В.

МОДЕЛЮВАННЯ ПОГРОЗ ТА ОЦІНКА РИЗИКІВ ПІДПРИЄМСТВА

ВІД НЕСАНКЦІОНОВАНОГО ДОСТУПУ

Методичний посібник до практичних та лабораторних робіт№ 1-3

з навчальної дисципліни

”Статистичний аналіз і синтез систем технічного захисту інформації ”

Одесса 2011

ТЕОРЕТИЧЕСКАЯ ЧАСТЬ

Моделирование угроз и оценка рисков предприятия

От несанкционированного доступа

Цель работы

Целью работы является овладение навыками статистического анализа возможных угроз предприятия и их качественная оценка.

Основные компоненты управления рисками

Процесс оценки рисков

Цель работы – анализ рисков в информационных системах

В настоящее время технологии анализа рисков в Украине развиты слабо. Основная причина этого состоит в отсутствии руководящих документов (государственных стандартов, методик) в области анализа рисков, установки их допустимого уровня и определения ответственности за принятие некоторого уровня рисков. К тому же анализ рисков выполняется формально, с использованием методик собственной разработки, качество которых зачастую весьма сложно оценить.

|

|

|

Цель процесса анализа рисков состоит в определении уровня рисков информационной системы.

Рис. 1 Взаимоотношения между компонентами оценки риска

Основные подходы к анализу рисков

Управление рисками состоит из трёх этапов: оценка, уменьшение и применение мер после оценки риска.

Управление рисками – это процесс, позволяющий менеджерам осуществлять баланс между экономической и операционной стоимостями риска. Поэтому управление ими – это одна из главных задач организации, так как оно позволяет найти баланс между стоимостью средств защиты информации и стоимостью вероятного ущерба.

Основные компоненты управления рисками

• Ресурсы — информация и поддерживающие средства, которые необходимы организации для ведения бизнеса. Это, например, информация/данные, бумажные документы, программное обеспечение, физическое оборудование, службы, люди и их знания, имидж и репутация организации. Каждому ресурсу информационной системы должно быть присвоено некоторое значение, которое используется для определения его важности для бизнеса и необходимости того или иного уровня защиты. Значения могут выражаться в терминах потенциального влияния на бизнес нежелательных событий, приводящих к потере конфиденциальности, целостности и доступности. Потенциальное влияние включает финансовые потери, падение доходов и акций на рынке или падение престижа, что может привести к финансовым потерям.

|

|

|

• Угроза — любые обстоятельства или события, которые могут стать причиной нарушения политики безопасности и/или нанесения убытков автоматизированной системе. Угрозы могут быть непреднамеренными (наводнение, пожар, землетрясение), преднамеренными или случайными. Результатом реализации угрозы могут быть такие события, как разрушение, повреждение или модификация, кража, удаление или потеря, раскрытие объекта, использование или внедрение нелегального объекта, прерывание службы.

Для того чтобы угроза причинила ущерб, необходима реализация некоторой уязвимости системы.

• Уязвимость системы — невозможность системы противостоять реализации определённой угрозы или совокупности угроз.

Как правило, уязвимость возникает вследствие плохо отработанных процедур, ошибок неквалифицированного персонала, вследствие некорректной конфигурации системы. Чтобы уязвимость была использована, она должна быть известна или реализована угрозой.

|

|

|

• Риск — функция вероятности реализации определённой угрозы, вида и величины понесённых потерь. Уровень риска безопасности определяется комбинацией значений ресурсов, оцененных уровней соответствующих угроз и ассоциированных с ними уязвимостей.

• Анализ риска — процесс определения угроз безопасности информации и их характеристик, слабых сторон комплексной системы защиты информации (известных и вероятных), оценки потенциальных убытков от реализации угроз и степени их приемлемости для эксплуатации автоматизированной системы.

• Базовый анализ рисков — анализ рисков, который проводится в соответствии с требованиями базового уровня защищённости. Методы данного класса применяются в случаях, когда к информационной системе не предъявляется повышенных требований в области ИБ.

• Полный анализ рисков — анализ рисков для информационных систем, предъявляющих повышенные требования в области ИБ.

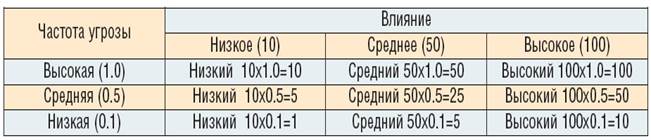

Таблица ‑ Матрица оценок угроз

• Риск нарушения информационной безопасности — возможность реализации угрозы.

• Оценка рисков — идентификация рисков, выбор параметров для их описания и получение оценок по этим параметрам.

• Управление рисками — процесс определения контрмер в соответствии с оценкой рисков.

|

|

|

• Система управления информационной безопасностью — комплекс мер, направленных на обеспечение режима информационной безопасности на всех стадиях жизненного цикла автоматизированных систем.

• Класс рисков — множество угроз ИБ, выделенных по определённому признаку.

Взаимоотношения между компонентами оценки риска отображены на рис.1

Процесс оценки рисков

Оценка риска включает в себя следующие шаги:

1. Определение характеристик системы.

2. Идентификация угроз.

3. Идентификация уязвимостей.

4. Анализ контроля.

5. Определение вероятностей.

6. Анализ влияния.

7. Определение риска.

8. Рекомендации по контролю.

9. Результирующая документация.

Шаг 1. Определение характеристик системы

На данном этапе собирается информация, которая включает в себя сведения об аппаратуре; программном обеспечении, системных интерфейсах (внутренних и внешних соединениях), данных, персонале, поддерживающем и использующем систему, назначении системы (процессах, производимых системой), критичности системы и данных, их чувствительности.

Для сбора этой информации могут использоваться вопросники, интервью, обзор документов, автоматические сканирующие устройства.

Шаг 2. Идентификация угроз

Источник угроз определяется как любое обстоятельство или событие, которые потенциально могут причинить ущерб ИТ-системе. Общими источниками угроз могут быть природа, люди и оборудование.

Шаг 3. Анализ уязвимостей

Для определения системных уязвимостей используются источники угроз и результаты тестирования системной безопасности. Затем следует разработка контрольного списка требований по безопасности. Необходимо отметить, что типы уязвимостей и методика их определения зависят от структуры ИТ-инфраструктуры.

Нахождение источников уязвимостей

Уязвимости (как технического, так и нетехнического характера) идентифицируются путём применения технологий сбора информации. Другим источником данных об уязвимостях является интернет. Разработчики часто публикуют в Сети известные системные уязвимости, вместе со средствами, предназначенными для их устранения или уменьшения. Вместе с тем могут применяться другие документированные источники.

Дата добавления: 2020-12-12; просмотров: 57; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!