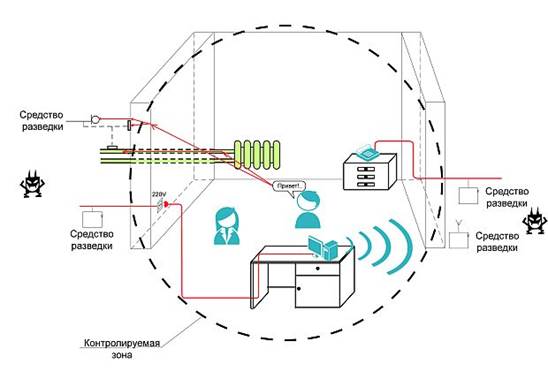

Контролируемая зона утечки информации

В качестве канала утечки информации наибольший интерес представляют ВТСС, имеющие выход за пределы контролируемой зоны (КЗ).

Контролируемая зона – территория (либо здание, группа помещений, помещение), на которой исключено неконтролируемое пребывание лиц и транспортных средств, не имеющих постоянного или разового допуска.

В КЗ посредством проведения технических и режимных мероприятий должны быть созданы условия, предотвращающие утечки из неё конфиденциальной информации. КЗ определяется руководством организации, исходя из конкретной обстановки в месте расположения объекта и возможностей технических средств перехвата.

Кроме соединительных линий ТСПИ и ВТСС за пределы контролируемой зоны могут выходить провода и кабели, к ним не относящиеся, но проходящие через помещения, где установлены технические средства, а также металлические трубы систем отопления, водоснабжения и другие токопроводящие металлоконструкции. Такие элементы называются посторонними проводниками (ПП). [1]

Рисунок 5.1 - Механизм возникновения каналов утечки информации за пределы контролируемой зоны[1]

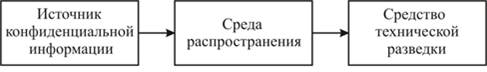

Обычно техническим каналом утечки информации называют совокупность источника конфиденциальной информации, среды распространения и средства технической разведки, которое используется для преобразования полученных данных в форму, необходимую для злоумышленника. [3]

|

|

|

Рисунок 5.2 – Технический канал утечки информации[3]

Источниками информации могут быть технические и программные средства информационно-коммуникационных технологий, непосредственно голосовой аппарат человека, излучатели систем звукоусиления, печатающие устройства, радиосистемы различного назначения.

Сигналы являются материальными носителями информации. По своей природе они могут быть электрическими, электромагнитными, акустическими. Сигналами, как правило, являются электрические, электромагнитные, акустические и другие виды колебаний (волн), причём информация содержится в изменениях их параметров. В зависимости от природы сигналы распространяются в определённых физических средах. В общем случае средой распространения могут быть воздушные, жидкие и твёрдые среды. К ним относятся: воздушное пространство, конструкции зданий, соединительные и магистральные линии, токопроводящие элементы, грунт.

Шумы сопровождают все физические процессы и присутствуют на входе средств перехвата информации.

Средства перехвата информации служат для приёма и преобразования сигналов с целью получения информации.

На вход канала поступает информация в виде первичного сигнала. Первичный сигнал представляет собой носитель с информацией от ее источника или с выхода предыдущего канала. В качестве источника сигнала могут быть:

|

|

|

- объект наблюдения, отражающий электромагнитные и акустические волны;

- объект наблюдения, излучающий собственные (тепловые) электромагнитные волны в оптическом и радиодиапазонах;

- передатчик функционального канала связи;

- закладное устройство;

- источник опасного сигнала;

18

- источник акустических волн, модулированных информацией.

Так как информация от источника поступает на вход канала на языке источника (в виде буквенно-цифрового текста, символов, знаков, звуков, сигналов и т. д.), то передатчик производит преобразование этой формы представления информации в форму, обеспечивающую запись ее на носитель информации, соответствующий среде распространения. В общем случае он выполняет следующие функции:

- создает поля или электрический ток, которые переносят информацию;

- производит запись информации на носитель;

- усиливает мощность сигнала (носителя с информацией);

- обеспечивает передачу сигнала в среду распространения в заданном секторе пространства.

Среда распространения носителя - часть пространства, в которой перемещается носитель. Она характеризуется набором физических параметров, определяющих условия перемещения носителя с информацией. Основными параметрами, которые надо учитывать при описании среды распространения, являются:

|

|

|

- физические препятствия для субъектов и материальных тел:

- мера ослабления сигнала на единицу длины;

- частотная характеристика;

- вид и мощность помех для сигнала.

Приемник выполняет функции, обратные функциям передатчика. Он производит:

- выбор носителя с нужной получателю информацией;

- усиление принятого сигнала до значений, обеспечивающих съем информации;

- съем информации с носителя;

- преобразование информации в форму сигнала, доступную получателю, и усиление сигналов до значений, необходимых для безошибочного их восприятия. [2]

19

Способы защиты информации

Правовые способы защиты информации[3]

Защита информации от утечки по техническим каналам осуществляется на основе конституций и законов, а также защита обеспечивается наличием авторских свидетельств, патентов, товарных знаков.

В России существует стандарт, который устанавливает классификацию и перечень факторов, воздействующих на защищаемую информацию, в интересах обоснования требований защиты информации на объекте информатизации. Настоящий стандарт распространяется на требования по организации защиты информации при создании и эксплуатации объектов информатизации, используемых в различных областях деятельности (обороны, экономики, науки и других областях). Требование соблюдения законов Российской Федерации, в частности “Об информации, информационных технологиях и о защите информации”, “О государственной тайне”, “О коммерческой тайне” и других законодательных актов Российской Федерации:

|

|

|

- «Положения о государственной системе защиты информации в Российской Федерации от иностранных технических разведок и от ее утечки по техническим каналам», утверждённого Постановлением Правительства РФ от 15.09.93 № 912-51

- «Положения о лицензировании деятельности предприятий, организаций и организаций по проведению работ, связанных с использованием сведений, составляющих государственную тайну, созданием средств защиты информации, а также с осуществлением мероприятий и (или) оказанием услуг по защите государственной тайны», утвержденного Постановлением Правительства РФ от 15 апреля 1995 г. № 333

- “Положения о государственном лицензировании деятельности в области защиты информации”, утвержденного Постановлением Правительства РФ от 27 апреля 1994 г. № 10

- «Положения о лицензировании деятельности по разработке и (или) производству средств защиты конфиденциальной информации», утверждённого Постановлением Правительства РФ от 27 мая 2002 г. № 348, с изменениями и дополнениями от 3 октября 2002 г. № 731

- «Положения о сертификации средств защиты информации», утверждённого Постановлением Правительства РФ от 26 июня 1995 г. № 60

20

- Постановлений Правительства Российской Федерации «О лицензировании деятельности по технической защите конфиденциальной информации» (от 30 апреля 2002 г. № 290, с изменениями и дополнениями от 23 сентября 2002 г. № 689 и от 6 февраля 2003 г. № 64)

- «О лицензировании отдельных видов деятельности» (от 11 февраля 2002 г. № 135)

- “Положения по аттестации объектов информатизации по требованиям безопасности информации”, утвержденного Председателем Гостехкомиссии России 25 ноября 1994 г. и др.

Организационные способы защиты информации

Обеспечивается совокупностью положений о Службе безопасности и планами работы этой службы. Планы мероприятий службы безопасности охватывают широкий круг вопросов, в частности:

- на ранней стадии при проектировании помещений и строительстве Служба безопасности рассматривает следующие вопросы: выделение помещений для совещаний и переговоров (в таком помещении делается специальные перекрытия и каналы воздушной вентиляции, отдельные комнаты экранируют и так далее); удобство контроля помещений, людей, транспорта; создание производственных зон по типу конфиденциальности работ с самостоятельным дополнительным допуском;

- служба безопасности участвует в подборе персонала с проверкой их качеств на основании личных бесед (изучение трудовой книжки, получения информации с других мест работы; затем принимаемый на работу ознакомляется с правилами работы с конфиденциальной информацией и порядком ответственности);

- служба безопасности готовит положения и осуществляет: организацию пропускного режима; организацию охраны помещений и территорий; организацию хранения и использования документов, порядок учета, хранения, уничтожения документов, плановые проверки.

Инженерно-технические способы защиты информации

Защита включает в себя: аппаратные средства защиты; программные средства защиты – это использование специальных программ в системах, средствах и сетях обработки данных; математические способы защиты – применение математических и криптографических методов в целях защиты

21

конфиденциальной информации (без знания ключа невозможно узнать и дешифровать украденную информацию). [3]

22

Заключение

Главной целью злоумышленника является получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов (фирмы, изделия, проекта, рецепта, технологии и т.д.) в целях удовлетворения своих информационных потребностей. Возможно в корыстных целях и внесение определенных изменений в состав информации, циркулирующей на объекте конфиденциальных интересов. Такое действие может привести к дезинформации по определенным сферам деятельности, учетным данным, результатам решения некоторых задач. Более опасной целью является уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Полный объем сведений о деятельности конкурента не может быть получен только каким-нибудь одним из возможных способов доступа к информации. Чем большими информационными возможностями обладает злоумышленник, тем больших успехов он может добиться в конкурентной борьбе.

На успех может рассчитывать тот, кто быстрее и полнее соберет необходимую информацию, переработает ее и примет правильное решение. От целей зависит как выбор способов действий, так и количественный и качественный состав привлекаемых сил и средств посягательства.

Точно также, способы защиты информационных ресурсов должны представлять собой целостный комплекс защитных мероприятий.

23

Список использованной литературы

1. Каналы утечки информации(2) [Электронный ресурс] – Режим доступа: https://works.doklad.ru/view/KiaSj0CkqC4/all.html (Дата обращения: 09.11.2020)

2. Лекция "Каналы утечки информации" по курсу МДК.01.03.Информационная безопасность [Электронный ресурс] – Режим доступа: https://infourok.ru/lekciya-kanali-utechki-informacii-mdkinformacionnaya-bezopasnost-3241553.html (Дата обращения: 09.11.2020)

3. Технические каналы утечки информации [Электронный ресурс] – Режим доступа: https://revolution.allbest.ru/radio/00534623_0.html (Дата обращения: 09.11.2020)

Дата добавления: 2020-12-22; просмотров: 1120; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!