Разбиение базы данных Active Directory на разделы

Доверительные отношения

Поскольку домены разграничивают зоны безопасности, специальный механизм, называемый доверительными отношениями (trust relationships), позволяет объектам в одном домене [доверяемом (trusted domain)] обращаться к ресурсам в другом [доверяющем (trusting domain)].

Windows Server поддерживает шесть типов доверительных отношений:

Ø доверие к родительскому и дочернему доменам (parent and child trusts);

Ø доверие к корневому домену дерева (tree-root trusts);

Ø доверие к внешнему домену (external trusts);

Ø доверие к сокращению (shortcut trusts);

Ø доверие к сфере (realm trusts);

Ø доверие к лесу (forest trusts).

Доверие к родительскому и дочернему доменам, а также к корневому домену дерева

Active Directory автоматически выстраивает транзитивные двусторонние доверительные отношения между родительскими и дочерними доменами в дереве доменов. При создании дочернего домена доверительные отношения автоматически формируются между дочерним доменом и его родителем. Эти отношения двусторонние, т. е. запросы на доступ к ресурсам могут поступать от одного из данных доменов к другому и наоборот. Иначе говоря, оба домена доверяют друг другу.

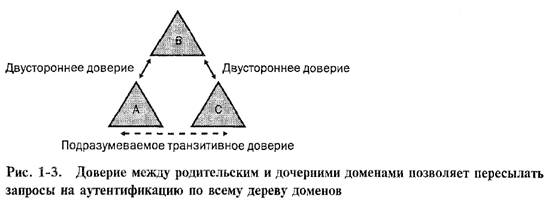

Доверие также является транзитивным, т. е. контроллеры доверяемого домена пересылают запросы на аутентификацию контроллерам доверяющих доменов (рис. 1-3). В данном примере транзитивные, двусторонние доверительные отношения существуют между доменами А и В. Поскольку домен А доверяет домену В, а домен В - домену С, то домен А автоматически доверяет домену С.

|

|

|

Двусторонние транзитивные доверительные отношения автоматически создаются и между корневыми доменами деревьев в одном лесу. Это резко упрощает управление доменами так как не нужно конфигурировать отдельные односторонние доверительные отношения между доменами. В Windows Server в большинстве случаев можно полагаться на автоматически устанавливаемые типы доверительных отношений. Но бывают ситуации, где понадобятся другие типы доверительных отношений.

Внешнее доверие

Внешнее доверие используется, когда нужно создать доверительные отношения между доменом Windows Server и доменом не поддерживающим Active Directory Поскольку такие домены не могут участвовать в двусторонних транзитивных доверительных отношениях, следует использовать внешнее доверие. Внешнее доверие является односторонним. Доверяющий домен разрешает доступ к своим объектам пользователям из доверяемого домена, но в обратном направлении доверие не действует. Впрочем, вы можете создать два раздельных внешних доверия (действующих в противоположных направлениях) между двумя доменами для имитации двустороннего доверия.

|

|

|

Внешнее доверие также не является транзитивным; это означает, что доверительные отношения существуют лишь между двумя доменами и не распространяются на другие домены.

Доверие к сокращению

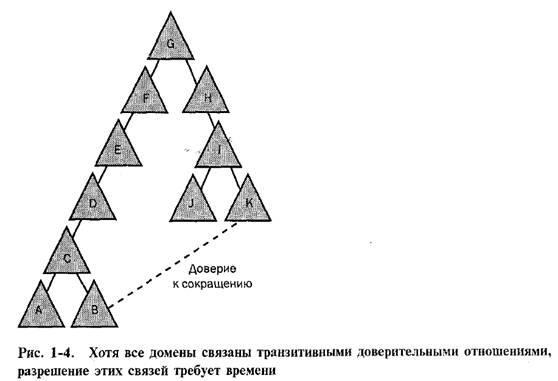

Доверие к сокращению — это способ создания прямых доверительных отношений между двумя доменами, которые уже могут быть связаны цепочкой транзитивных доверий, но которым нужно оперативнее реагировать на запросы друг от друга. Взгляните на дерево доменов, показанное на рис. 1-4. В этом Сложном дереве все домены связаны транзитивными доверительными отношениями. Но допустим, пользователь в домене В хочет получить доступ к ресурсу в домене К. Поскольку этого ресурса нет в домене пользователя, запрос переадресуется следующему домену и так до тех пор, пока запрос не дойдет до нужного домена.

Если же пользователям в домене В нужно часто обращаться к ресурсам в домене К, задержки, связанные с процессом переадресации запросов, могут стать весьма раздражающим фактором. Выход — создать с помощью доверия к сокращению прямой доверительный путь между доменами В и К. Это позволит напрямую передавать аутентификационные запросы между доменами В и К.

|

|

|

Доверие к сфере

Доверие к сфере — служит для подключения домена Windows Server к сфере Kerberos, которая не поддерживает Windows и использует протокол защиты Kerberos V5. Доверие к сфере может транзитивным или нетранзитиным, одно- или двусторонним.

Доверие к лесу

Доверие к лесу упрощает управление несколькими лесами и обеспечивает более эффективное защищенное взаимодействие между ними. Этот тип доверия позволяет обращаться к ресурсам в другом лесу по той же идентификации пользователя (user identification, ID), что и в его собственном лесу.

Разбиение базы данных Active Directory на разделы

Как вы теперь знаете, Active Directory — набор всех объектов в лесу. По мере роста леса растет и каталог. Одна из проблем, которые пришлось решать при разработке каталога, — как сделать так, чтобы база данных каталога могла увеличиваться по мере расширения организации без ограничений по производительности сервера или по местонахождению в сети. Выход был найден: каталог разделяется на распределенные разделы.

Поскольку домены — основные строительные блоки сети, имеет смысл разделять каталог по границам доменов. Каждый домен содержит раздел каталога, который хранит информацию об объектах в этом домене. Разделы из всех доменов леса образуют полный каталог Active Directory.

|

|

|

Важное преимущество разбиения каталога на разделы по доменам заключается в том, что в лес можно добавлять новые домены, не создавая лишней нагрузки на существующие домены. При добавлении нового домена создается новый раздел, и контроллеры нового домена берут на себя большую часть работы, связанной с управлением этим разделом.

Контрольные вопросы

1. Что такое доверительные отношения в терминологии Windows Server?

2. Какие типы доверительных отношений поддерживает Windows Server?

3. Что значит транзитивные двусторонние доверительные отношения?

4. Когда используется внешнее доверие?

5. Когда используется доверие к сокращению?

6. Когда используется доверие к сфере?

7. Когда используется доверие к лесу?

Дата добавления: 2020-11-27; просмотров: 121; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!