Організаційно-технічні заходи щодо забезпечення безпеки

Безпека інформації в системах телекомунікації забезпечується застосуванням комплексу прийомів, що можна класифікувати в такий спосіб:

- організація охорони помешкань у тому числі з застосуванням систем радіосигналізації; забезпечення безпеки комп'ютерних систем програмними й апаратними засобами;

- періодичне тестування помешкань методами нелінійної радіолокації;

- забезпечення захищеності від прослуховування засобів мобільного радіозв'язку;

- забезпечення акустичної безпеки помешкань і персоналу;

- криптографічні заходи.

Нижче зупинимося на аналізі організаційно-технічних прийомів.

Організаційні заходи включають активне вивчення і використання нормативно-законодавчої бази по забезпеченню безпеки в інформаційних і телекомунікаційних системах, добір персоналу, що допускається до обробки конфіденційної інформації, організацію збереження і доступу до документів, організацію контрольно-пропускного й охоронного режиму, виключення впливу стихійних лих на безпеку збереженої й опрацьовуваної інформації і т.п.

На початковій стадії організації робіт:

· встановлюється наявність конфіденційної інформації в системі, оцінюється рівень її конфіденціальності й обсяг;

· оцінюється можливість використання наявних на ринку сертифікаційних засобів захисту, виходячи з режиму обробки і передачі інформації в системі, типу системи, складу основних технічних засобів техніки і т.п.;

|

|

|

· визначається ступінь участі персоналу, функціональних і виробничих служб у процесі опрацювання і передачі інформації, характер їхньої взаємодії між собою і зі службою забезпечення безпеки;

· визначається план заходів щодо забезпечення безпеки.

Важливе місце в системі організації робіт з забезпеченням безпеки інформації на підприємствах повинні займати служби захисту інформації, основною задачею яких є організація робіт по виявленню можливостей і попередженню витоку інформації, методичне керівництво й участь у розробці вимог по захисту інформації від несанкціонованого доступу, аналітичного обгрунтування необхідності захисту інформації, узгодження вибору програмно-технічних засобів і систем захисту.

Для ефективної і надійної роботи системи забезпечення безпеки інформації необхідно правильно організувати дозвільну процедуру доступу користувачів до інформації, тобто надати користувачам право працювати з тієї інформацією, що необхідна їм для виконання своїх функціональних обов'язків, установити їх повноваження по доступу до інформації.

Серед організаційних заходів щодо забезпечення безпеки інформації важливе місце займає охорона об'єкта, на якому розміщена захищаєма система (територія, будинки, помешкання, сховища інформаційних носіїв і т.д.), шляхом установлення відповідних постів технічних засобів охорони, що запобігають розкрадання інформаційних носіїв, а також несанкціонований доступ до апаратури і каналів зв'язку.

|

|

|

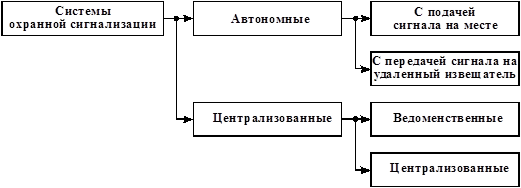

Системи охоронної сигнализації можна умовно віднести до одного з двох основних видів: автономні і централізовані. В свою чергу, автономні системи охоронної сигнализації можуть подавати сигнал тривоги на місці установки або передавати повідомлення на віддалений пульт. Централізовані системи охоронної сигнализації звичайно припускають наявність пульта, на якому відображається стан об'єктів що охороняються, і чергового персоналу.

|

Мал.1.2.

Найбільше поширення серед відомчих систем охоронної сигнализації раніше одержали системи, у яких апаратура аналізу стану об'єктів що охороняються зосереджена на центральному пульті, а зв'язок із розташованими в охоронних помешканнях датчиками здійснюється по виділених провідних лініях. У загальногромадянських системах сигналізації (позавідомча охорона) апаратура аналізу стану об'єкта знаходиться в помешканні що охороняється, а зв'язок її з апаратурою центрального пульта здійснюється по лініях телефонного зв'язку.

|

|

|

Цим системам охоронної сигналізації властиві такі недоліки:

1. Наявність провідного зв'язку між помешканням що охороняється і центральним пультом, а також досить прості сигнали в лініях зв'язку лишають можливість підключення до цих ліній із метою злочинного порушення правильного функціонування системи.

2. Обмеження по числу абонентів у зв'язку концепцією апаратного рішення.

3. Якість телефонних і виділених ліній зв'язку недостатньо високе для забезпечення високої надійності роботи системи. Підтримка їх у робочому стані пов'язана з додатковими поточними витратами.

4. Підключення нових об'єктів потребує наявності телефонної або прокладки виділеної лінії зв'язку, що збільшує розмір початкових витрат і обмежує можливість розширення системи.

5. У рамках, існуючих систем неможливо без істотних капітальних вкладень підключення віддалених окремо розташованих об'єктів.

Крім очевидних недоліків першого варіанту, практика їх застосування в останні роки виявила такі особливості, як конфліктність із факсами, що залишаються на ніч в автоматичному режимі, автовідповідачами телефонів

|

|

|

Основною характерною рисою діяльності підприємства, пов'язаного з обробкою і передачею підлягаючій захисту інформації є функціонування системи захисту інформації як комплексу програмно-технічних засобів і організаційних рішень, що передбачають:

· урахування, збереження і видачу користувачам інформаційних носіїв, паролів, ключів;

· ведення службової документації служби захисту інформації (генерацію паролів, ключів, супровід правил розмежування доступу);

· оперативний контроль за функціонуванням служби захисту інформації;

· контроль за ходом технологічного процесу опрацювання і передачі інформації шляхом реєстрації аналізу дій користувачів, сигналізації про небезпечні події.

Для надійного захисту території об'єктів сучасний комплекс повинен містити в собі такі основні компоненти:

· механічну систему захисту;

· пристрій оповіщення про спроби вторгнення;

· оптичну (телевізійну) систему впізнання порушників;

· центральний пост охорони, що здійснює збір, аналіз, реєстрацію й представлення повідомлень, що надходять, а також керування периферійними пристроями (брамою, загородженнями й ін);

· персонал охорони (патрулі, чергові на центральному посту).

У якості механічних засобів захисту використовуються: цегельні або кам'яні стіни, рови, огорожі, спеціальні дротові огородження, штахети й ін. Ці перешкоди можуть мати багаторядну систему для збільшення часу опору порушнику.

Сповіщення про вторгнення на територію що охороняється здійснюється за допомогою різноманітних датчиків. У системах захисту периметру території без огорожі використовують мікрохвильові, інфрачервоні, ємнісні й електричні датчики.

Мікрохвильові системи грунтуються на контролю інтенсивності СВЧ спрямованого випромінювання передавача, що сприймається приймачем. Спрацьовування сигналізації відбувається при перериванні цього спрямованого випромінювання. Помилкові вмикання сигналізації (помилкова тривога) можуть бути обумовлені переміщенням у контрольованій зоні тварини, впливом рослинності, атмосферних опадів, пересуванням транспортних засобів, а також впливом сторонніх передавачів.

У інфрачервоних системах між передавачем і приймачем контролюється інтенсивність монохроматичного світлового випромінювання в невидимій ІЧ області. Спрацьовування сигналізації відбувається при перериванні одного або декількох світлових променів. Помилкові вмикання сигналізації можуть бути обумовлені переміщенням у контрольованій зоні тварин, сильним туманом або снігопадом.

Принцип дії ємнісної системи оповіщення грунтується на формуванні електростатичного поля між паралельно розташованими передаючими і сприймаючими дротовими елементами спеціального огородження. Спрацьовування сигналізації відбувається при реєстрації визначеної зміни електростатичного поля, що має місце при наближенні людини до елементів огородження. Помилкові вмикання сигналізації обумовлені переміщенням тварини, впливом рослинності, зледенінням елементів огородження, атмосферними впливами або забрудненням ізоляторів.

Електричні системи оповіщення базуються на використанні спеціального огородження з дротового матеріалу, що проводить струм. Критерієм спрацьовування сигналізації є реєстрація змін електричного опору елементів, що проводять струм при дотику до них. Помилкові вмикання сигналізації можуть бути викликані тваринними, рослинністю або забрудненням ізоляторів.

Останнім часом з'явилися системи, засновані на інших принципах [46,47].

Системи об'ємного контролю помешкань і територій. Вони засновані на тому, що фіксується об'ємне поле, утворене датчиком-генератором (СВЧ, ІЧ, ультразвук і ін). При появі стороннього об'єкта конфігурація поля змінюється, що і фіксується приймачем.

Системи, що реагують на зміну якихось фізичних параметрів оптичних кабелів при торканні й ін.

У механічних системах захисту території (огорожа, будинки, стіни, вікна і т.д.) використовуються різноманітні датчики: вібраційні, акустичні, електричні перемикачі (з контактами), електричні дротові елементи (спрацьовування відбувається при деформації їх).

Широке поширення знайшли телевізійні системи спостереження й оповіщення.

Для запобігання вторгнення на територію, що охороняється, використовується система, у якій знаходять застосування освітлювальні або звукові сигнальні установки. У обох випадках порушник, що намагається проникнути на територію що охороняється, інформується про те, що він виявлений охороною, що робить цілеспрямований психологічний вплив. Крім того, використання освітлювальних установок забезпечує сприятливі умови для дій охорони.

Складні комплекси захисту територій що охороняються, які складаються, як правило, із декількох систем, можуть ефективно функціонувати за умови, що робота всіх технічних установок постійно контролюється й управляється центральним пристроєм.

Врахував підвищене психологічне навантаження чергових центрального посту, необхідність оперативної виробітки і реалізації оптимальних рішень у випадку тривоги, до центральних пристроїв комплексів захисту пред'являються особливі вимоги. Так, вони повинні забезпечувати автоматичне виконання всіх необхідних процедур. У пристрої пам'яті повинен бути записаний перелік заходів, що здійснюються при вмиканні в центральному посту сигналізації тривоги. Доцільно, щоб цей перелік автоматично виводився на екран монітора. Важливу роль грає і рівень ергономіки апаратури, якою споряджуються робочі місця чергових охоронців.

Відповідно до сучасних вимог, центральний пристрій повинен забезпечувати автоматичну реєстрацію і відображення всіх повідомлень, що надходять у центральний пост, і сигналів тривоги. Відображення повідомлень здійснюється за допомогою монітора, на екран якого виводиться схематичний план що охороняється території з оцінками датчиків системи, що спрацювали, оповіщення.

Відомо застосування шумоподібних (широкосмугових) сигналів (ШСС) для пристроїв охоронної сигналізації по радіоканалу.

При розробці вітчизняних радіосистем аудіоконтролю необхідно виконання таких основних вимог, як підвищена скритність для пошукового приймача, висока перешкодозахищеність каналу передачі, широкий частотний діапазон, якісна передача аудіоінформації. Тільки застосування ШСС дозволяє задовольнити настільки великим вимогам. Для зниження можливості виявлення радіолінії пошуковим приймачем у схему вводяться елементи дистанційного керування (ДК). Введення додаткового радіоканалу керування дозволяє з урахуванням специфіки застосування істотно знизити енергозатрати при роботі системи аудіоконтролю в пасивному режимі.

При цьому розглядається два види сигналів, що відрізняються засобом введення інформаційної складової: ШСС1 - фазова маніпуляція несучої частоти двома квазіортогональними псевдовипадковими послідовностями (ПВП), ШСС2 - частотна модуляція інформаційним сигналом несучої частоти з фазовою маніпуляцією що кодовиробляє ПВП.

Практична реалізація пристрою аудіоконтролю орієнтована на використання одного з видів сигналів.

Практична реалізація приймачів шумоподібних сигналів можлива тільки на основі спеціального кореляційного опрацювання, розробленого і застосованого в космічних засобах передачі інформації, радіонавігації, радіолокації і сотових мережах зв'язку. З іншого боку, якісна передача інформації в системах аудіоконтролю потребує, щоб швидкість передачі була не менше 100 Кбіт/с. Сучасна елементна база дозволяє забезпечити побудову тракту приймального пристрою зі смугою по проміжній частоті  = 10-20 МГц. У такому випадку потенційний виграш по опрацюванню ШСС, що подає собою відношення вихідного сигналу сигнал/перешкода до вхідного, складе 20дБ. Забезпечення такого виграшу багато в чому визначається тим, наскільки вдало буде обраний тип ШСС. При цьому припускається як вибір ПВП, так і засіб введення інформаційного сигналу. Мінімально можливе значення відношення сигнал/перешкода на вході обмежується чутливістю приймальної частини системи. Використовуване кореляційне опрацювання ШСС є оптимальне при наявності перешкоди типу білого шуму. На практиці виникають додаткові втрати за рахунок впливу інших перешкод.

= 10-20 МГц. У такому випадку потенційний виграш по опрацюванню ШСС, що подає собою відношення вихідного сигналу сигнал/перешкода до вхідного, складе 20дБ. Забезпечення такого виграшу багато в чому визначається тим, наскільки вдало буде обраний тип ШСС. При цьому припускається як вибір ПВП, так і засіб введення інформаційного сигналу. Мінімально можливе значення відношення сигнал/перешкода на вході обмежується чутливістю приймальної частини системи. Використовуване кореляційне опрацювання ШСС є оптимальне при наявності перешкоди типу білого шуму. На практиці виникають додаткові втрати за рахунок впливу інших перешкод.

Проблематика криптографии

Короткий історичний огляд розвитку криптографії і криптографічних методів

Передусім необхідно відмітити не треба плутати з криптографією латентний (симпатичний) лист, суть якого в прихованні видимості написаного. Наприклад, напис, зроблений молоком на білому папері, не видний без нагріву паперу. У перекладі з грецького криптографія - це тайнопис (в широкому значенні). У криптографії текст видний, але не може бути прочитаний. Криптографія використовує перетворення одних знаків в інші (взяті з того ж самого або іншого алфавіта).

Державна і військова переписка виникла в глибокій старовині і супроводилася винаходом різних криптографічних методів для захисту цієї переписки від противника [9].

Так за 400 років до н. е. в Спарте використовувалося шифрування на круговому циліндрі. На циліндр намотувався сувій, після чого по сувою паралельно осі циліндра записувався текст рядок за рядком. У результаті на розгорненому сувої букви розташовувалися без видимого порядку. Для прочитання послання одержувач повинен був намотати сувій на точно такий

|

же циліндр.

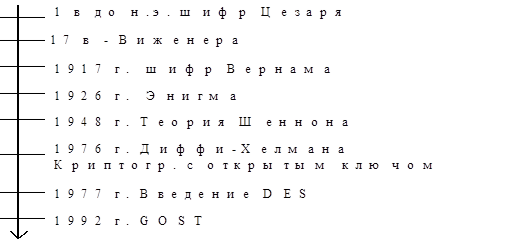

Мал.1.3. Основні етапи розвитку криптографії.

За 300 років до н. е. в Греції був написаний труд "Тактікус" про приховані повідомлення. За 200 років до н. е. винайдений полібіанський

квадрат, що містив 5(5=25 кліток для двадцяти чотирьох букв грецького алфавіта і пропуску, вписаних в довільному порядку. При шифруванні тексту потрібна буква відшукувалася в квадраті і замінювалася на іншу з того ж стовпця, але вписану рядком нижче. Буква, яка знаходилася в нижньому рядку квадрата, замінювалася на іншу з верхнього рядка того ж стовпця. Одержувач, що мав точно такий же квадрат, проводив розшифровку повідомлення, виконуючи вказаний операції в зворотному порядку.

Цезар в переписці з Цицероном використав те, що в цей час називають шифром заміни. Метод Цезаря складається в наступному. Спочатку кожній букві алфавіта зіставляється її порядковий номер. Потім при шифруванні записується не сама буква, а та, чий номер більше на ціле число K, зване ключем. Для алфавіта, що містить m букв, правило шифрування виглядає так:

n = K + l mod m,

де n - номер букви, отриманої внаслідок шифрування букви з номером l. Здесь використана операція обчислення по модулю, рівний m, при виконанні якої записується не сама сума K + l, а залишок від розподілу цієї суми на m.

Узагальнення шифру Цезаря - це шифр простої заміни. Його суть полягає в тому, що всі букви алфавіта замінюються на інші букви, того ж алфавіта, за правилом, яке є ключем. Наприклад, а замінюється на в, би - на з, в - на в,..., я - на м. Кількість можливих при такому шифруванні перестановок, відповідна алфавіту з об'ємом m = 32, складає m! =32! =2.63  1035. Якщо в одну секунду при простому переборі застосовувати мільйон ключів, то загальний час на дешифрування становитиме 8.3

1035. Якщо в одну секунду при простому переборі застосовувати мільйон ключів, то загальний час на дешифрування становитиме 8.3  1021 років.

1021 років.

Розвитком шифру простої заміни став шифр Блеза Віженера (XVI повік, Франція). У цьому шифрі ключем служить слово, т.е. послідовність з порядкових номерів букв ключа. Ключ, при необхідності повторюючись, підписується під повідомленням, після чого виконується складання по модулю m в кожному стовпці, що містить по одній букві повідомлення і ключа.

Криптографією займалася багато яка відома математика, така як Вієт, Кардано, Лейбніц і, нарешті, Френсіс Бекон, який запропонував двійкове кодування латинського алфавіту.

У Росії самостійна криптографічна служба була уперше організована Петром I, який під впливом спілкування з Лейбніцом заснував циферну палату для розвитку і використання криптографії.

Промислова революція в розвинених країнах привела до створення шифрувальних машин. У кінці XVIII століття Джефферсоном (майбутнім третьому президентом США) були винайдені шифруючі колеса. Першу практично працюючу шифрувальну машину запропонував в 1917 р. Вернам. У тому ж році була винайдена роторна шифрувальна машина, що згодом випускалася фірмою Сименс під назвою "Енігма" (загадка), - основний противник криптографів Союзних держав в роки Другої світової війни.

Неоцінимий внесок в криптографію вніс К. Шеннон, особливо своєю роботою "Математична теорія зв'язку" 1948 року. У 1978 році Діффі і Хеллман запропонували криптосистеми з відкритим ключем. У 1977 році США був введений відкритий Федеральний стандарт шифрування для несекретних повідомлень (DES). У 1992 році вводиться відкрита вітчизняна система шифрування ГОСТ (див. схему на мал. 1.3) [5,6,7].

Одночасно з вдосконаленням мистецтва шифрування йшов розвиток і криптоаналізу, предметом якого було розкриття криптограм без знання ключів. Хоч постійне змагання між шифруванням і криптоаналізом продовжується і в цей час, однак є ряд істотних відмінностей сучасного етапу від попереднього.

1. Широке використання математичних методів для доказу стійкості шифрів або для проведення криптоаналізу.

Використання коштів швидкодіючої, спеціалізованої обчислювальної техніки.

Відкриття нового вигляду криптографії з більш "прозорими" методами криптоаналізу (криптографія з відкритим ключем).

Поява нових додаткових функцій, крім шифрування і дешифрування.

Використання новітніх фізичних методів в криптографії (динамічний хаос, квантова криптографія, квантовий комп'ютер).

Дата добавления: 2019-07-15; просмотров: 153; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!