Удосконналений механізм управління ключами

Алгоритми аутентифікації стандартів 802.11 і ЕАР можуть забезпечити сервер RADIUS і клієнта динамічними, орієнтованими на користувача ключами. Але той ключ, який створюється в процесі аутентифікації, не є ключем, що використовується для шифрування фреймів чи перевірки цілісності повідомлень. В стандарті 802.11і WPA для отримання усіх ключів використовується так званий майстер – ключ (парний майстер – ключ - РТК) і парний перехідний ключ (РТК), що генерується клієнтом у процесі аутентифікації, являються одно адресатними по своїй природі. Вони тільки шифрують і дешифрують одно адресатні фрейми і призначені для єдиного користувача. Широкомовні фрейми потребують окремої ієрархії ключів тому, що використання з цією метою одно - адресних ключів призведе до різкого зростання трафіка мережі. Точці доступу (єдиному об’єкту, що має право на розсилку широкомовних чи багато адресних повідомлень) довелося б відправляти один і той же широкомовний чи багатоадресний фрейм, зашифрований відповідними пофреймованими ключами, кожному користувачу.

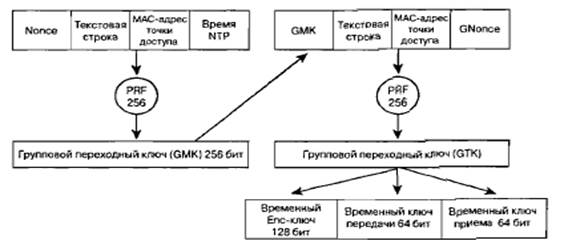

Широкомовні чи багато адресні фрейми використовують ієрархію групових ключів. Груповий майстер – ключ (GMK) знаходиться на вершині цієї ієрархії і виводиться у точці доступу. Вивід GMK оснований на застосуванні PRF, в результаті чого утворюється 256-розрядний GMK. Вхідними даними для PRF-256 є шифрувальне секретне випадкове число (чи nonce), рядок тексту, МАС – адреса точки доступу і значення часу в форматі синхронізуючого мережевого протокола (NTP). На рисунку 2 представлена ієрархія групових ключів.

|

|

|

Рис.2 Ієрархія групових ключів

Груповий майстер – ключ, рядок тексту, МАС – адреса точки доступу і Gnonce (значення, яке береться із лічильника ключа точки доступу) об’єднуються і обробляються з допомогою PRF, в результаті отримуємо 256 – розрядний груповий перехідний ключ (GTK). GTK ділиться на 128 – розрядний ключ шифрування широкомовних/багатоадресних фреймів, 64 – розрядний ключ передачі МІС і 64 – розрядний ключ прийому МІС. З допомогою цих ключів широкомовні і багато адресні фрейми шифруються і дешифруються точно так же, як з допомогою одно адресних ключів, отриманих на основі парного майстер – ключа (РМК).

Клієнт обновляється з допомогою групових ключів шифрування через повідомлення ЕАРоL-Key. Точка доступу посилає такому клієнту повідомлення ЕАРоL, зашифроване з допомогою одноадресного ключа шифрування. Групові ключі знищуються і регенеруються кожен раз, коли яка – небудь станція дисоціюється чи дезаутентифікується в BSS. Якщо утворюється помилка МІС, однією з мір протидії також є видалення всих ключів, що зв’язані з помилкою у приймальної станції, включаючи групові ключі.

|

|

|

Таким чином, алгоритми аутентифікації, визначені у стандарті 802.11 розробки 1997 року мають багато недоліків. Система аутентифікації можуть бути зламані за короткий час. Протокол ТКІР обіцяє ліквідувати недоліки попередніх розробок і систем аутентифікації в недалекій перспективі, а стандарт 802.1х і AES надають довгострокове вирішення проблеми безпеки бездротових мереж.

Дата добавления: 2019-07-15; просмотров: 64; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!