Средства радиационного контроля

Обнаружение подозрительных объектов с радиоактивными свойствами осуществляется радиометрическими приборами, реагирующими на гамма или жесткое бета-излучение. В состав радиометра входят:

- детектор ионизирующего излучения в виде газонаполненного счетчика Гейгера-Мюллера или пропорционального счетчика, включающего в себя сцинтиллятор, фотоэлектронный умножитель, ионизационную камеру, кристалл полупроводник;

- счетчик импульсов или усилитель выходного тока детектора;

- цифровой или стрелочный индикатор;

- устройство питания.

Заряженная частица (гамма-квант), попадая в зону действия детектора, вызывает ионизацию рабочего вещества. Образующиеся заряды собираются на электродах детектора, формируя импульс тока. Количество импульсов за некоторое фиксированное время подсчитывается, а результат отображается на индикаторе. Время измерения для сцинтилляционного детектора составляет 1...2 с, для радиометров со счетчиками Гейгера-Мюллера - от 20 до 50 с.

Величина, которую измеряют радиометры, называется мощностью экспозиционной дозы (МЭД) гамма-излучения. Для ее оценки чаще всего используют внесистемные единицы (Рентген): Р/ч, Р/мин, Р/с, мР/мин мР/с, мкР/ч, мкР/мин, мкР/с. Фоновая МЭД должна составлять от 5 до 30 мкР/ч. Если МЭД, создаваемая объектом, в несколько раз превышает фоновую, его можно считать подозрительным.

Основной дозиметрической величиной является эквивалентная доза, являющаяся мерой потери энергии излучения в единице массы биологической ткани. Единица измерения в системе СИ - зиверт (Зв), внесистемная - бэр (1 бэр = 1 х 10~2 Зв). Поглощенная тканевая доза, измеренная в бэрах, примерно равна экспозиционной дозе, измеренной в рентгенах.

|

|

|

При работе с источниками ионизирующего излучения, чтобы не допустить заметного вредного воздействия излучения на организм человека, необходимо руководствоваться Нормами радиационной безопасности (НРБ-99). В этих нормах установлены основные пределы доз облучения для следующих категорий облучаемых лиц: для персонала (группы А и Б) и для всего населения. Под персоналом понимаются лица, работающие с техногенными источниками излучения (группа А) или находящиеся по условиям работы в сфере их воздействия (группа Б). Для персонала группы А установлена эффективная доза 20 мЗв в год в среднем за любые последовательные 5 лет, но не более 50 мЗв в год. Для персонала группы Б основные пределы доз равны 1/4 значений для персонала группы А. Для населения установлена эффективная доза 1 мЗв в год в среднем за любые последовательные 5 лет, но не более 5 мЗв в год.

В целях выявления источников ионизирующего излучения используются различные виды дозиметров. Наиболее простые показывают факт наличия ионизирующих излучений, превышающих установленный порог. Более сложные позволяют измерять (оценивать) мощность дозы гамма-излучений, измерять плотность потока бета-излучений от загрязненных поверхностей, а также производить поиск источников ионизирующих излучений. Параметры типовых отечественных приборов радиационного контроля приведены в табл. 2.4.

|

|

|

Таблица 2.4

| Приборы радиационного контроля

|

Контрольные вопросы для самостоятельной работы

1. Влияние внешних помех на работу:

- индикаторов поля;

- частотомеров.

|

|

|

2. Какие трудности могут возникнуть при первичной проверке помещения индикатором поля?

3. Принципы построения индикаторов поля.

4. Сервисные возможности различных моделей индикаторов поля.

5. От каких факторов зависит дальность обнаружения радиомикрофонов при использовании индикаторов поля?

6. Возможно ли использование радиочастотомеров в качестве индикаторов поля?

7. Основные характеристики радиоприемных устройств.

8. Какими характеристиками следует руководствоваться при выборе конкретной модели сканирующего приемника?

9. Что такое радиоприемные устройства ближней зоны и каковы их отличия от сканирующих приемников?

10. Какие виды устройств несанкционированного съема информации можно выявить при использовании:

а) сканирующих приемников;

б) приемников ближней зоны.

11. Принципиальные отличия и назначение сканирующих приемников и измерительных приборов (селективные микровольтметры, анализаторы спектра).

12. С помощью какой радиоприемной аппаратуры можно выявить наличие устройств несанкционированного съема информации:

- с дистанционным управлением;

- со скачкообразным изменением частоты;

- с широкополосным спектром.

13. Возможно ли, используя радиоприемное устройство, работающее в режиме WFM, распознать сигналы с AM.

|

|

|

14. Принципы и алгоритмы идентификации сигналов устройств несанкционированного съема информации применяемые в автоматизированных комплексах.

15. Назначение этапа адаптации автоматизированных комплексов к окружающей электромагнитной обстановке.

16. Факторы, влияющие на точность определения местоположения устройств несанкционированного съема информации методом акустической локации.

17. Сравнение характеристик специализированных аппаратно- программных комплексов и комплексов на базе СПО.

18. Критерии применения многоканальных поисковых комплексов.

19. Достоинства и недостатки различных методов обнаружения сигналов устройств несанкционированного съема информации, используемых в многоканальных комплексах.

20. Причины появления откликов при механическом соприкосновении двух металлов.

21. Может ли влиять работа радиотелефонов на работу локаторов, и наоборот?

22. Какие трудности могут возникнуть при обнаружении экранированных закладок и почему?

23. Достоинства и недостатки импульсного и непрерывного режимов работы нелинейных локаторов.

24. Причины возникновения «хруста» при обнаружении коррозионных полупроводников.

25. Возможно ли разрушение коррозионного диода при облучении мощным импульсным сигналом.

26. Какие характеристики локаторов влияют на их обнаружи- тельные свойства при поиске в укрывающих средах:

- мощность излучения;

- частота излучения;

- чувствительность приемника.

27. В каких случаях возможно прослушивание радиомикрофонов?

28. В каких случаях обнаружение закладных устройств с помощью нелинейного локатора невозможно7

29. Принцип работы вихретоковых металлодетекторов.

30. Схема построения рентгеновских аппаратов неразрушающе- го контроля.

31. Преимущества импульсных рентгеновских аппаратов.

32. Что является источником информации об объекте для тепловизора?

33. Схема построения волоконно-оптического эндоскопа.

34. Предельно допустимые нормы (ПДД ) внешнего облучения.

Глава 3

ОРГАНИЗАЦИЯ ИНЖЕНЕРНО-ТЕХНИЧЕСКОЙ ЗАЩИТЫ

ИНФОРМАЦИИ

В предыдущих главах пособия были рассмотрены как возможные технические каналы утечки информации, так и возможности современных технических средств по выявлению этих естественных или искусственно созданных каналов. Выявление этих каналов не является самоцелью, а служит основой для построения эффективной системы защиты информации от утечки ее по техническим каналам.

3.1. Организационно-методические основы защиты информации

Общие требования к защите информации

Защита информации в новых экономических условиях представляет собой целенаправленную деятельность собственников информации по исключению или существенному ограничению утечки, искажения или уничтожения защищаемых ими сведений.

Защита информации должна предусматривать ее сохранность от широкого круга различных угроз, таких, как утечка информации, несанкционированные и непреднамеренные воздействия.

Как правило, защите подлежит категорированная или конфиденциальная информация. В зависимости от вида угроз предусматривается и вид защиты:

• от разглашения и несанкционированного доступа;

• от искажения, копирования, блокирования доступа к ней и ее уничтожения;

• от утраты или уничтожения носителя информации или сбоя его функционирования;

• от утраты или уничтожения носителя информации или сбоя его функционирования из-за ошибок пользователя информацией;

• от сбоя технических и программных средств информационных систем или природных явлений или иных нецеленаправленных на изменение информации воздействий.

Защита информации от технических средств разведки представляет собой совокупность организационных и технических мероприятий, проводимых с целью исключения (существенного затруднения) добывания злоумышленником информации об объекте защиты с помощью технических средств. Защита от этих средств достигается комплексным применением согласованных по цели, месту и времени мер защиты.

Эффективное противодействие обеспечивается только при комплексном использовании средств и организационно-технических методов в целях защиты охраняемых сведений об объекте, осуществляемых в соответствии с целями и задачами противодействия, этапами жизненного цикла объекта и способами противодействия. При этом к защите информации предъявляется ряд требований.

Защита должна проводиться: своевременно, активно, разнообразно, непрерывно, рационально, комплексно, планово.

Одним из основных требований является своевременность принятия решения на организацию защиты информации. Ускорение процесса выработки решения необходимо, во-первых, для того чтобы своевременно решить возникшие проблемы и не давать им разрастись до такого состояния, когда решение их станет невозможным или бесполезным, во-вторых, для того чтобы подчиненные имели достаточно времени для выполнения поставленных перед ними задач.

Активность противодействия прежде всего предусматривает наступательный, активный характер противодействия, основанный на анализе складывающейся обстановки, умении сделать правильные выводы о возможных действиях потенциального противника, позволяющие упредить их и настойчиво осуществлять эффективные меры противодействия.

Разнообразие противодействия направлено на исключение шаблона в организации и проведении мероприятий и подразумевает творческий подход к его организации и осуществлению.

Комплексность предусматривает проведение комплекса мероприятий, направленных на своевременное закрытие всех возможных каналов утечки информации об объекте. Недопустимо применять отдельные технические средства или методы, направленные на защиту только некоторых, из общего числа возможных, каналов утечки информации.

Непрерывность противодействия предусматривает проведение мероприятий по комплексной защите объекта информатизации на всех этапах жизненного цикла разработки и существования специальной продукции или обеспечения производственной деятельности объекта защиты.

Плановость проведения мероприятий предусматривает прежде всего предусмотренные заранее, еще на стадии проектирования и строительства объекта, мероприятия, направленные на защиту информации.

Важно также, чтобы мероприятия по противодействию выглядели правдоподобно и отвечали условиям обстановки, выполнялись в соответствии с планами защиты информации объекта. В связи с этим разрабатываются и осуществляются практические меры по легендированию и маскировке мероприятий, направленных на защиту.

Особое внимание при проведении таких мероприятий должно обращаться на выбор замысла защиты информации объекта, замысла противодействия. Замысел защиты - общая идея и основное содержание организационных, технических мероприятий и мер направленных на маскировку, обеспечивающих устранение или ослабление (искажение) демаскирующих признаков и закрытие технических каналов утечки охраняемых сведений.

В основе защиты информации лежит совокупность правовых форм деятельности собственника и организационно-технических мероприятий, реализуемых с целью выполнения требований по сохранению защищаемых сведений и информационных процессов, а также мероприятия по контролю эффективности принятых мер защиты информации.

Рассматривая вопросы организации защиты информации от ее утечки по техническим каналам, необходимо отметить, что защита информации не является отдельными, разовыми эпизодами и мероприятиями, а, как указано в требованиях, предъявляемых к защите, она должна вестись комплексно и непрерывно.

Грамотное построение эффективной системы защиты в организации требует настойчивой и целенаправленной повседневной работы.

Для создания эффективной системы защиты прежде всего необходимо определиться с пониманием слова «система» применительно к организации и осуществлению мероприятий по защите информации.

Любая система состоит из управляющего объекта и объекта управления и создается под заданные требования с учетом существующих ограничений.

Всякая система может нормально функционировать только при наличии в ней определенных связей между объектом управленияи управляющим объектом. Обязательным для нормального функционирования системы является наличие обратной связи. В общем случае, для функционирования любой системы необходимы прежде всего побудительные причины, которые могут появиться как от внешнего воздействия, так и от внутренней неудовлетворенности состоянием дел.

Рассмотрим динамику функционирования системы на уровне организации, работающей с категорированной информацией. Так как, любая система создается для решения определенного рода задач, то в своем функционировании она ограничивается как, объективными, так и субъективными факторами. К ним относятся:

- перечни защищаемых сведений, составляющих государственную и коммерческую тайну;

- требуемые уровни безопасности информации, обеспечение которых не приведет к превышению ущерба над затратами на защиту информации;

- угрозы безопасности информации;

- показатели, по которым будет оцениваться эффективность системы защиты.

Входами системы инженерно-технической защиты информации являются:

- воздействия злоумышленников при физическом проникновении к источникам конфиденциальной информации с целью ее хищения, изменения или уничтожения;

- различные физические поля, электрические сигналы, создаваемые техническими средствами злоумышленников, которые воздействуют на средства обработки и хранения информации;

-стихийные силы, прежде всего пожары, приводящие к уничтожению или изменению информации;

- физические поля и электрические сигналы с информацией, передаваемой по функциональным каналам связи;

- побочные электромагнитные и акустические поля, а также электрические сигналы, возникающие в процессе деятельности объектов защиты и несущие конфиденциальную информацию.

Выходами системы защиты являются меры по защите информации, адекватные входным воздействиям.

Алгоритм процесса преобразования входных воздействий (угроз) в меры защиты определяет вариант системы защиты.

Порядок функционирования системы защиты информации в организации определяется в руководящих, нормативных и методических документах, выходящих как в вышестоящих организациях, так и разрабатываемых в самой организации.

Руководящие и нормативно-методические документы, регламентирующие деятельность в области защиты информации

К руководящим документам вышестоящих организаций в области защиты информации относятся: «Доктрина информационной безопасности Российской Федерации», утверждена Президентом Российской Федерации 9.09.2000 г. № Пр.-1895; Федеральный закон от 20.02.95 г. № 24-ФЗ «Об информации, информатизации и защите информации»; Федеральный закон от 04.07.96 г. № 85-ФЗ «Об участии в международном информационном обмене»; Федеральный закон от 16.02.95 г. № 15-ФЗ «О связи»; Федеральный закон от 26.11.98 г. № 178-ФЗ «О лицензировании отдельных видов деятельности»; Указ Президента Российской Федерации от 19.02.99 г. № 212 «Вопросы Государственной технической комиссии при Президенте Российской Федерации»; Указ Президента Российской Федерации от 17.12.97 г. № 1300 «Концепция национальной безопасности Российской Федерации» в редакции указа Президента Российской Федерации от 10.01.2000 г. N5 24; Указ Президента Российской Федерации от 06.03.97 г. № 188 «Перечень сведений конфиденциального характера».

К нормативно-методическим документам вышестоящих организаций относятся: Постановление Правительства Российской Федерации от 03.11.94 г. № 1233 «Положение о порядке обращения со служебной информацией ограниченного распространения в федеральных органов исполнительной власти»; Решение Гостехкомиссии России и ФАПСИ от 27.04.94 г, № 10 «Положение о государственном лицензировании деятельности в области защиты информации» (с дополнением); Постановление Правительства Российской Федерации от 11.04.2000 г. № 326 «О лицензировании отдельных видов деятельности»; «Сборник руководящих документов по защите информации от несанкционированного доступа» Гостехкомиссия России, Москва, 1998 г.; ГОСТ Р 51275-99 «Защита информации. Объект информатизации.

Факторы, воздействующие на информацию. Общие положения»; ГОСТ Р 50922-96 «Защита информации. Основные термины и определения»; ГОСТ Р 51583-2000 «Порядок создания автоматизированных систем в защищенном исполнении»; ГОСТ Р 51241-98 «Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний»; ГОСТ 12.1.050-86 «Методы измерения шума на рабочих местах»; ГОСТ Р ИСО 7498-1-99 «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 1. Базовая модель»; ГОСТ Р ИСО 7498-2-99 «Информационная технология. Взаимосвязь открытых систем. Базовая эталонная модель. Часть 2. Архитектура защиты информации»; ГОСТ 2.114-95 «Единая система конструкторской документации. Технические условия»; ГОСТ 2.601-95 «Единая система конструкторской документации. Эксплуатационные документы»; ГОСТ 34.201-89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Виды, комплектность и обозначение документов при создании автоматизированных систем»; ГОСТ 34.602-89 «Информационная технология. Комплекс стандартов на автоматизированные системы. Техническое задание на создании автоматизированных систем»; ГОСТ 34.003-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения»; РД Госстандарта СССР 50-682-89 «Методические указания. Информационная технология. Комплекс стандартов и руководящих документов на автоматизированные системы. Общие положения»; РД Госстандарта СССР 50-34.698-90 «Методические указания. Информационная технология. Комплекс стандартов и руководящих документов на автоматизированные системы. Автоматизированные системы. Требования к содержанию документов»; РД Госстандарта СССР 50-680-89 «Методические указания. Автоматизированные системы. Основные положения»; ГОСТ 34.601-90 «Информационная технология. Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Стадия создания»; ГОСТ 6.38-90 «Система организационно-распорядительной документации. Требования к оформлению»; ГОСТ 6.10-84 «Унифицированные системы документации. Придание юридической силы документам на машинном носителе и машинограмме, создаваемым средствами вычислительной техники, ЕСКД, ЕСПД и ЕСТД»; ГОСТ Р-92 «Система сертификации ГОСТ. Основные положения»; ГОСТ 28195-89 «Оценка качества программных средств. Общие положения»; ГОСТ 28806-90 «Качество программных средств.

Термины и определения»; ГОСТ Р ИСОМЭК 9126-90 «Информационная технология. Оценка программной продукции. Характеристика качества и руководства по их применению»; ГОСТ 2.111-68 «Нормоконтроль»; ГОСТ Р 50739-95 «Средства вычислительной техники. Защита от несанкционированного доступа к информации»; РД Гостехкомиссии России «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля недекларированных возможностей», Москва, 1999 г.; РД Гостехкомиссии России «Средства защиты информации. Специальные общие технические требования, предъявляемые к сетевым помехоподавляющим фильтрам», Москва, 2000 г.; ГОСТ 13661-92 «Совместимость технических средств электромагнитная. Пассивные помехоподавляющие фильтры и элементы. Методы измерения вносимого затухания»; ГОСТ 29216-91 «Совместимость технических средств электромагнитная. Радиопомехи индустриальные от оборудования информационной техники. Нормы и методы испытаний»; ГОСТ 22505-83 «Радиопомехи индустриальные от приемников телевизионных и приемников радиовещательных частотно-модулированных сигналов в диапазоне УКВ. Нормы и методы измерений»; ГОСТ Р 50628-93 «Совместимость электромагнитная машин электронных вычислительных персональных. Устойчивость к электромагнитным помехам. Технические требования и методы испытаний».

Руководствуясь положениями вышеперечисленных документов Гостехкомиссия России разработала свои нормативно-методические документы. К ним относятся: ряд методик по оценке защищенности основных технических средств и систем; защищённости информации, обрабатываемой основными техническими средствами и системами, от утечки за счет наводок на вспомогательные технические средства и системы и их коммуникации; защищенности помещений от утечки речевой информации по акустическому и виброакустическому каналам; по каналам электроакустических преобразований. Приняты: решение Гостехкомиссии России от 14.03.95 г. № 32 «Типовое положение о Совете {Технической комиссии) министерства, ведомства, органа государственной власти субъекта Российской Федерации по защите информации от иностранных технических разведок и от ее утечки по техническим каналам»; решение Гостехкомиссии России от 03.10.95 г. № 42 «Типовые требованияк содержанию и порядку разработки Руководства по защите информации от технических разведок и ее утечки по техническим каналам на объекте» и ряд других документов.

На базе этих документов разрабатываются необходимые руководящие и нормативно-методические документы в организациях.

К руководящим документам, разрабатываемым в организациях, относятся:

• руководство (инструкция) по защите информации в организации;

• положение о подразделении организации, на которое возлагаются задачи по обеспечению безопасности информации;

• инструкции по работе с грифованными документами;

• инструкции по защите информации о конкретных изделиях,

В различных организациях эти документы могут иметь разные наименования, отличающиеся от перечисленных выше. Но сущность этих документов остается неизменной, так как их наличие в организации объективно.

Порядок защиты информации в организации определяется соответствующим руководством (инструкцией). Руководство должно состоять из следующих разделов:

• общие положения;

• охраняемые сведения об объекте;

• демаскирующие признаки объекта и технические каналы утечки информации;

• оценка возможностей технических разведок и других источников угроз безопасности информации (возможно, спецтехника, используемая преступными группировками);

• организационные и технические мероприятия по защите информации;

• оповещение о ведении разведки (раздел включается в состав Руководства при необходимости);

• обязанности и права должностных лиц;

• планирование работ по защите информации и контролю;

• контроль состояния защиты информации;

• аттестование рабочих мест;

• взаимодействие с другими предприятиями (учреждениями, организациями).

Однако в данном руководстве нельзя учесть всех особенностей защиты информации в конкретных условиях. В любой организации постоянно меняется ситуация с источниками и носителями конфиденциальной информации, угрозами ее безопасности. Например,

появлению нового товара на рынке предшествует большая работа, включающая различные этапы и стадии: проведение исследований, разработка лабораторных и действующих макетов, создание опытного образца и его доработка по результатам испытаний, подготовка производства (документации, установка дополнительного оборудования, изготовление оснастки - специфических средств производства, необходимых для реализации технологических процессов), изготовление опытной серии для выявления спроса на товар, массовый выпуск продукции.

На каждом этапе и стадии к работе могут подключаться новые люди, разрабатываться новые документы, создаваться узлы и блоки с информативными для них демаскирующими признаками. Созданию каждого изделия или самостоятельного документа сопутствует свой набор информационных элементов, их источников и носителей, угроз и каналов утечки информации, проявляющихся в различные моменты времени.

Для защиты информации об изделии на каждом этапе его создания должна разрабатываться соответствующая инструкция. Инструкция должна содержать необходимые для обеспечения безопасности информации сведения, в том числе: общие сведения о наименовании образца, защищаемые сведения и демаскирующие признаки, потенциальные угрозы безопасности информации, замысел и меры по защите, порядок контроля (задачи, органы контроля, имеющие право на проверку, средства контроля, допустимые значения контролируемых параметров, условия и методики, периодичность и виды контроля), фамилии лиц, ответственных за безопасность информации.

Основным нормативным документом при организации защиты информации является перечень сведений, составляющих государственную, военную, коммерческую или любую другую тайну. Перечень сведений, содержащих государственную тайну, основывается на положениях закона «О государственной тайне». Перечни подлежащих защите сведений, изложенных в этом законе, конкретизируются ведомствами применительно к тематике конкретных организаций.

Перечни сведений, составляющих коммерческую тайну, составляются руководством фирмы при участии сотрудников службы безопасности.

Другие нормативные документы определяют максимально допустимые значения уровней полей с информацией и концентрации демаскирующих веществ на границах контролируемой зоны, которые обеспечивают требуемый уровень безопасности информации. Эти нормы разрабатываются соответствующими ведомствами, а для коммерческих структур, выполняющих негосударственные заказы, - специалистами этих структур.

3.2. Методика принятия решения на защиту от утечки информации в организации

Основная работа по защите информации в организации начинается с принятия руководителем предприятия решения по защите информации.

В этом решении определяются основные вопросы организации подготовки и выполнения мероприятий по защите информации. Защита информации проводится всеми сотрудниками предприятия, но степень участия различных категорий существенно отличается и определяется в решении на защиту.

Управленческое решение является результатом знаний, опыта, воли и творчества руководителей, принимающих решения, и в первую очередь главного руководителя (президента, генерального директора), поскольку он утверждает, а зачастую и единолично принимает решение и несет за него всю полноту ответственности. От качества принятого решения зависит построение эффективной защиты от утечки информации, поэтому процессу принятия решения предшествует процесс его выработки. Он включает: поиск наилучших путей достижения цели, выявление проблем, требующих немедленного решения.

Таким образом, решение является целеполагающим, исходным моментом, определяющим порядок и характер дальнейшего функционирования управляемого объекта (подчиненных, фирмы и т.д.), постановку ему задач, организацию его взаимодействия с другими системами, всестороннего обеспечения его действий, и тем самым реализация принятого решения обеспечивается организационно.

Если принятие решения - всегда прерогатива начальника, то выработка решения, процесс его поиска и оптимизации - обычно коллективное творчество группы специалистов, заинтересованных в принятии наилучшего решения.

Решение на осуществление деятельности фирмы по тому или иному направлению работы - это результат творческого мышления и форма выражения воли руководства, определяющая цель деятельности, силы и средства, способы и сроки ее достижения, а также ожидаемый конечный результат. Опыт творческой деятельности по выработке решений позволил выработать рациональные способы и приемы его принятия, направленные на облегчение и ускорение этого процесса.

Таким образом, методика выработки решения есть упорядоченная совокупность приемов и способов творческого мышления руководителя, его организаторской деятельности, направленные на своевременную и качественную разработку всех элементов решения.

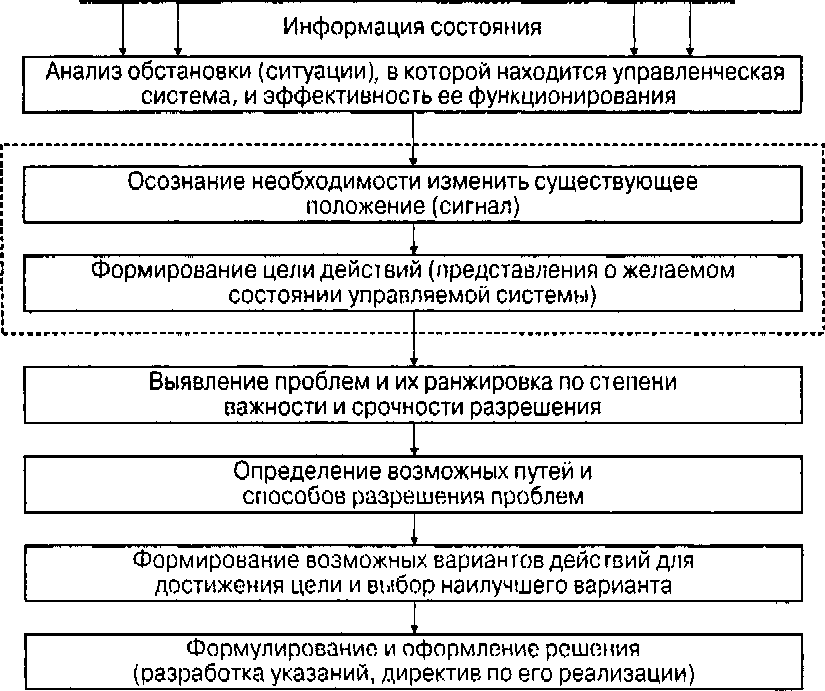

Наиболее общим подходом к выбору и обоснованию управленческого решения, включающим выбор принципов, форм, средств, логических операций для осуществления процесса выработки решения, является методология выработки управленческого решения (рис. 3.2).

Для каждой конкретной области деятельности на базе общей методологии выработки управленческого решения разработана своя методика принятия решения, учитывающая специфические особенности той сферы деятельности, в которой принимается решение.

| Общая методология выработки управленческого решения

Рис 3 2 Общая методология выработки управленческого решения |

|

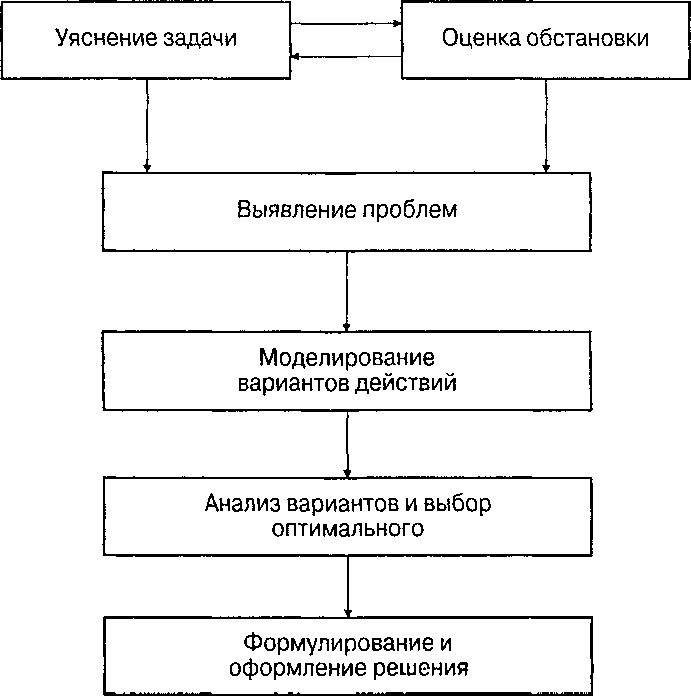

Рис. 3.3. Алгоритм принятия управленческого решения |

Рассмотрим вариант выработки решения на защиту информации. Алгоритм принятия решения на защиту информации представлен на рис. 3.3. Более детально рассмотрим каждый блок, входящий в алгоритм.

Алгоритм принятия решения

Уяснение поставленной задачи является исходным и важным этапом выработки решения. Именно здесь начинает свое рождение основная идея выполнения поставленной задачи, которая на последующих этапах будет углубляться и детализироваться с учетом конкретных особенностей обстановки и возможных ее изменений. Известно, что все явления и процессы окружающего нас мира взаимосвязаны. Эти причинные зависимости порой так обширны и многогранны, что не всегда можно легко и просто их проанализировать, при этом требуется слаженная мыслительная работа. Параллельно с уяснением задачи оценивается обстановка.

Оценка обстановки. Под оценкой обстановки в ходе выработки решения понимается установление причинно-следственных связей всех ее элементов и их влияния на выполнение стоящей задачи. Основная цель оценки обстановки состоит в установлении степени влияния различных факторов на успешность выполнения поставленной задачи. При этом руководитель может сделать выводы о том, действия каких факторов следует нейтрализовать как препятствующих выполнению задачи, а действия каких факторов следует использовать как способствующих ее выполнению. В зависимости от содержания поставленной задачи оценка обстановки может проводиться по разному, так как на процесс решения задач могут влиять в той или иной мере абсолютно различные факторы. Наиболее оптимальным представляется следующий вариант оценки обстановки:

- оцениваются потенциальные возможности вероятного противника (злоумышленника);

- свои силы и возможности;

- условия, в которых придется решать поставленные задачи.

Данный вариант оценки дает условное деление на блоки. В реальных условиях оценка производится комплексно и зачастую бывает невозможно разделить общую оценку обстановки на блоки, так как они тесно взаимосвязаны между собой.

Оценка возможностей вероятного противника (злоумышленника)

Львиную долю в организации эффективной защиты от утечки информации по техническим каналам составляет знание возможностей вероятного злоумышленника, интересующегося сведениями, которыми обладает организация. Сложность и особенность оценки вероятного противника заключается в том, что в большинстве случаев не представляется возможным с высокой степенью вероятности, точно определить противостоящую сторону, т.е. мы вынуждены решать слабо определенные или неопределенные проблемы. И здесь на помощь приходит системный подход при решении неопределенных проблем.

Системный подход - это концепция решения сложных слабо определенных или неопределенных проблем, рассматривающая объект изучения (исследования) или проектирования в виде системы.

При применении системного подхода определение возможностей вероятного противника (злоумышленника) будет являться одним из элементов системы, оценка которых сводится к моделированию действий вероятного противника. В дальнейшем результаты моделирования ложатся в основу разработки системы защиты организации.

Моделирование действий вероятного противника, направленных на добывание информации, предусматривает анализ способов ее хищения, изменения и уничтожения с целью оценки наносимого этими способами ущерба.

Оно включает:

- моделирование способов физического проникновения злоумышленника к источникам информации;

- моделирование технических каналов утечки информации.

Действия злоумышленника по добыванию информации, так же

как и других материальных ценностей, определяются поставленными целями и задачами, его мотивами, квалификацией и технической оснащенностью. Так же как в криминалистике расследование преступления начинается с ответа на вопрос: кому это выгодно, так и прогноз способов физического проникновения следует начать с выяснения: кому нужна защищаемая информация. Способы проникновения исполнителей зарубежных спецслужб будут отличаться высокими квалификацией и технической оснащенностью, конкурентов - подготовленными исполнителями со средствами, имеющимися на рынке, криминальных структур - недостаточно подготовленными, но хорошо оснащенными исполнителями.

Для создания модели угрозы физического проникновения, достаточно близкой к реальной, необходимо «перевоплотиться» в злоумышленника, т. е. попытаться мысленно проиграть с позиции злоумышленника варианты проникновения к источнику информации. Чем больше при этом будет учтено факторов, влияющих на эффективность проникновения, тем выше адекватность модели, В условиях отсутствия информации о злоумышленнике, его квалификации, технической оснащенности во избежание грубых ошибок лучше переоценить угрозу, чем ее недооценить, хотя такой подход и может привести к увеличению затрат на защиту.

На основе такого подхода модель злоумышленника выглядит следующим образом:

- злоумышленник представляет серьезного противника, тщательно готовящего операцию проникновения, он изучает обстановку вокруг территории организации, наблюдаемые механические преграды, средства охраны, телевизионного наблюдения и дежурного (ночного) освещения, а также сотрудников с целью добывания от них информации о способах и средствах защиты;

- имеет в распоряжении современные технические средства проникновения и преодоления механических преград;

- всеми доступными способами добывает и анализирует информацию о расположении зданий и помещений организации, о рубежах охраны, о местах хранения источников информации, видах и типах средств охраны, телевизионного наблюдения, освещения и местах их установки;

- проводит анализ возможных путей проникновения к источникам информации и ухода после выполнения задачи.

В зависимости от квалификации, способов подготовки и физического проникновения в организацию злоумышленников разделяют на следующие типы:

- неподготовленный, который ограничивается внешним осмотром объекта, проникает в организацию через двери и окна, при срабатывании тревожной сигнализации убегает;

- подготовленный, изучающий систему охраны объекта и готовящий несколько вариантов проникновения в организацию, в основном путем взлома инженерных конструкций;

- квалифицированный, который тщательно готовится к проникновению, выводит из строя технические средства охраны, применяет наиболее эффективные способы проникновения.

При моделировании действий квалифицированного злоумышленника необходимо также исходить из предположения, что он хорошо представляет современное состояние технических средств защиты информации, типовые варианты их применения, слабые места и «мертвые» зоны диаграмм направленности активных средств охраны [96].

Возможные пути проникновения злоумышленников отмечаются линиями на платах (схемах) территории, этажей и помещений зданий, а результаты анализа пути заносятся в табл. 3.1.

| Таблица 3.1

| ||||||||||||||||||||||||||||||||||||||||||||||||

Следующим элементом системы является оценка своей организации как возможного источника информации для противника. При этом оценка начинается с анализа возможных каналов утечки информации.

Видовая (графическая) информация

Защиту от утечки информации по данным каналам с трудом можно отнести к технической. В основном она решается организационно-режимными мерами и поэтому в рамках пособия детально не рассматривается.

Все ТКУ можно разделить по физической природе появления на естественные и искусственно созданные

Естественные каналы обусловлены физическими полями, которые сопровождают нормальные процессы и воздействуют на окружающие объекты. В данном случае речь идет о явлениях помех, существующих помимо воли и желаний как владельца информации, так и потенциального злоумышленника. Пример таких каналов - возникновение микрофонных эффектов, акустические и виброакустические каналы.

Искусственно созданные каналы являются рукотворными. Для их организации в помещение или в технические средства могут внедряться те или иные электронные компоненты устройств съема или дорабатываться сами объекты с целью усиления требуемых свойств.

Задачи выявления естественных и искусственных каналов отличаются.

При выявлении первых стоит задача выявить саму физическую возможность съема информации, т.е. обнаружить физическое поле, содержащее информативную составляющую, оценить соотношение полезный сигнал/шум в раздведдоступной точке (или точках, если таких несколько).

При выявлении вторых речь идет об обнаружении непосредственно физического тела (схемы, компонент) устройства съема или демаскирующих признаков работ по усилению естественных свойств информационных полей.

Таким образом, как правило, естественные каналы выявляются в процессе измерений параметров полей, а искусственные в процессе сложного комбинированного процесса анализа полей и физического поиска.

При этом возникает необходимость определения всей совокупности каналов утечки информации.

Если, А - каналы утечки акустической речевой информации; Об - каналы утечки обрабатываемой ТС информации; С - каналы утечки информации, передаваемой по каналам связи; В - каналы утечки видовой (графической, текстовой и др.) информации, а К - совокупность всех каналов утечки информации (КУ), тогда:

К=А + Об + С + В =  ; Об; С; В

; Об; С; В

Обозначив для квантора общности объекта информатизации  - каналы утечки информации на объекте, получим, что

- каналы утечки информации на объекте, получим, что  , т.е., потенциально возможные каналы утечки информации постоянно будут расти в зависимости от развития техники и наших научных знаний в этой области. Выявление всех каналов утечки информации практически невозможно и экономически нецелесообразно.

, т.е., потенциально возможные каналы утечки информации постоянно будут расти в зависимости от развития техники и наших научных знаний в этой области. Выявление всех каналов утечки информации практически невозможно и экономически нецелесообразно.

При оценке своей организации с целью решения вопросов информационной безопасности (ИБ) основной задачей является выделение из Км некоего К’м- множества наиболее потенциально опасных КУ.

Выбор  зависит от ряда факторов и может изменяться в зависимости от стоящих задач.

зависит от ряда факторов и может изменяться в зависимости от стоящих задач.

Основной целью при определении наиболее потенциально опасных КУ является уход от бессмысленных работ по выявлению всех кванторов существования - их КУ, т.е. Км.

Если совокупность факторов, определяющих (ограничивающих)  - F,то при [F|—>

- F,то при [F|—>  —>

—>  =>[

=>[  ]

]  —т.е. наша задача выделить факторы, определяющие для защищаемого объекта на период защиты функционирование наиболее потенциально опасных КУ.

—т.е. наша задача выделить факторы, определяющие для защищаемого объекта на период защиты функционирование наиболее потенциально опасных КУ.

Факторы, определяющие  , определяются непосредственно владельцем информации или службой, на которой возложена такая задача. Даже при привлечении сторонних организаций окончательное решение - за собственником (владельцем) информации.

, определяются непосредственно владельцем информации или службой, на которой возложена такая задача. Даже при привлечении сторонних организаций окончательное решение - за собственником (владельцем) информации.

Фактически, определяяF,мы определяем весь спектр возможных действий технической разведки противника по отношению к защищаемым информационным ресурсам объекта, т.е. мы моделируем возможности противника.

Обнаружение и распознавание каналов утечки информации, так же как любых объектов, производится по их демаскирующим признакам. В качестве достаточно общих признаков, дающих потенциальную возможность несанкционированного получения информации в зависимости от вида каналов утечки информации, могут служить:

Для оптического канала: окна, выходящие на улицу, близость к ним противоположных домов и деревьев. Отсутствие на окнах занавесок, штор, жалюзей. Просматриваемость содержания документов на столах со стороны окон, дверей, шкафов в помещении. Просматриваемость содержания плакатов на стенах помещения для совещания из окон и дверей. Малое расстояние между столами сотрудников в помещении. Просматриваемость экранов мониторов ПЭВМ на столах сотрудников со стороны окон, дверей или других сотрудников. Складирование продукции во дворе без навесов. Малая высота забора и дырки в нем. Переноска и перевозка образцов продукции в открытом виде. Появление возле территории организации (предприятия) посторонних людей (в том числе в автомобилях) с биноклями, фотоаппаратами, кино- и видеокамерами.

Для радиоэлектронного канала: наличие в помещении радиоэлектронных средств, ПЭВМ, ТА городской и внутренней АТС, громкоговорителей трансляционной сети и других предметов. Выход окон помещения на улицу, близость к ним улицы и противоположных домов Применение средств радиосвязи. Параллельное размещение кабелей в одном жгуте при разводке их внутри здания и на территории организации. Отсутствие заземления радио- и электрических приборов. Длительная и частая парковка возле организации чужих автомобилей, в особенности с сидящими в машине людьми.

Для аккустического канала: малая толщина дверей и стен помещения. Наличие в помещении открытых вентиляционных отверстий. Отсутствие экранов на отопительных батареях. Близость окон к улице и ее домам. Появление возле организации людей с достаточно большими сумками, длинными и толстыми зонтами. Частая и продолжительная парковка возле организации чужих автомобилей.

Для материально-вещественного канала: отсутствие закрытых и опечатанных ящиков для бумаги и твердых отходов с демаскирующими веществами. Применение радиоактивных веществ. Неконтролируемый выброс газов с демаскирующими веществами, слив в водоемы и вывоз на свалку твердых отходов. Запись сотрудниками конфиденциальной информации на неучтенных листах бумаги.

Приведенные признаки являются лишь ориентирами при поиске потенциальных каналов утечки. В конкретных условиях их состав существенно больший.

Потенциальные каналы утечки определяются для каждого источника информации, причем их количество может не ограничиваться одним или двумя. Например, от источника информации - руководителя фирмы - утечка информации возможна по следующим каналам:

- через дверь в приемную или коридор;

- через окно на улицу или во двор;

- через вентиляционное отверстие в соседние помещения-;

- с опасными сигналами по радиоканалу;

- с опасными сигналами по кабелям, выходящим из помещения;

- по трубам отопления в другие помещения здания;

- через стены, потолок и пол в соседние помещения;

- с помощью закладных устройств за территорию фирмы.

Моделирование технических каналов утечки информации по существу является единственным методом достаточно полного исследования их возможностей с целью последующей разработки способов и средств защиты информации. В основном применяются вербальные и математические модели.

Физическое моделирование каналов утечки затруднено и часто невозможно по следующим причинам:

- приемник сигнала канала является средством злоумышленника, его точное месторасположение и характеристики службе безопасности неизвестны;

- канал утечки включает разнообразные инженерные конструкции (бетонные ограждения, здания, заборы и др.) и условия распространения носителя (переотражения, помехи и т. д.), воссоздать которые на макетах невозможно или требуются огромные расходы.

Применительно к моделям каналов утечки информации целесообразно иметь модели, описывающие каналы в статике и динамике.

Статическое состояние канала характеризуют структурная и пространственная модели. Структурная модель описывает структуру (состав и связи элементов) канала утечки. Пространственная модель содержит описание положения канала утечки в пространстве:

- места расположения источника и приемника сигналов, удаленность их от границ территории организации;

- ориентация вектора распространения носителя информации в канале утечки информации и его протяженность.

Структурную модель канала целесообразно представлять в табличной форме, пространственную - в виде графа на плане помещения, здания, территории организации, прилегающих внешних участков среды. Структурная и пространственная модели не являются автономными, а взаимно дополняют друг друга.

Динамику канала утечки информации описывают функциональная и информационная модели. Функциональная модель характеризует режимы функционирования канала, интервалы времени, в течение которых возможна утечка информации, а информационная содержит характеристики информации, утечка которой возможна по рассматриваемому каналу: количество и ценность информации, пропускная способность канала, прогнозируемое качество принимаемой злоумышленником информации.

Указанные модели объединяются и увязываются между собой в рамках комплексной модели канала утечки. В ней указываются интегральные параметры канала утечки информации: источник информации и ее вид, источник сигнала, среда распространения и ее протяженность, место размещения приемника сигнала, информативность канала и величина угрозы безопасности информации.

Каждый вид канала содержит свой набор показателей источника и приемника сигналов в канале, позволяющих оценить максимальную дальность канала и показатели возможностей органов государственной и коммерческой разведки.

Так как приемник сигнала является принадлежностью злоумышленника и точное место его размещения и характеристики не известны, то моделирование канала проводится применительно к гипотетическому приемнику. В качестве приемника целесообразно рассматривать приемник, параметры которого соответствуют современному уровню, а место размещения выбрано рационально. Уважительное отношение к интеллекту и техническим возможностям противника гарантирует от крупных ошибок в значительно большей степени, чем пренебрежительное.

При описании приемника сигнала необходимо учитывать реальные возможности злоумышленника. Очевидно, что приемники сигналов коммерческой разведки не могут, например, размещаться на космических аппаратах.

Что касается технических характеристик средств добывания, то они для государственной и коммерческой разведки существенно не отличаются. Расположение приемника злоумышленника можно приблизительно определить исходя из условий обеспечения значения отношения сигнал/помеха на входе приемника, необходимого для съема информации с допустимым качеством, и безопасности злоумышленника или его аппаратуры.

Если возможное место размещения приемника сигналов выбрано, то в ходе моделирования канала рассчитывается энергетика носителя на входе приемника с учетом мощности носителя на выходе источника, затухания его в среде распространения, уровня помех, характеристик сигнала и его приемника.

Например, разрешение при фотографировании находящихся в служебном помещении людей и предметов из окна противоположного дома легко оценить по известной формуле:

Н= hL/f,

где h- разрешение в долях миллиметра системы «объектив- фотопленка»,f-фокусное расстояние телеобъектива фотоаппарата,L- расстояние от объекта наблюдения до фотоаппарата. Если фотографирование производится фотоаппаратом «Фотоснайпер ФС-122» сf-300 мм иh= 0,03 мм (разрешение 33 лин/мм), то для L= 50 м Н равно 5 мм. Учитывая, что для обнаружения и распознавания объекта его изображение должно состоять из не менее 9 точек, то минимальные размеры объекта составляют 15 х 15 мм. Очевидно, что на фотографии можно будет рассмотреть человека, продукцию, но нельзя прочитать машинописный текст на бумаге или экране монитора.

Все выявленные потенциальные каналы утечки информации и их характеристики записываются в табл. 3.2.

В графе 4 указываются основные элементы среды распространения и возможные места размещения приемника сигналов. По физической природе носителя определяется вид канала утечки информации.

| Таблица 3.2

| ||||||||||||||||||||||||||||||||||||||||

Оценка показателей угроз безопасности представляет достаточно сложную задачу в силу следующих обстоятельств:

- добывание информации нелегальными путями не афишируется и фактически отсутствуют или очень скудно представлены в литературе реальные статистические данные по видам угроз безопасности информации. Кроме того, следует иметь ввиду, что характер и частота реализации угроз зависят от криминогенной обстановки в районе нахождения организации, и данные об угрозах, например, в странах с развитой рыночной экономикой, не могут быть

однозначно использованы для российских условий;

- оценка угроз безопасности информации основывается на прогнозе действий органов разведки. Учитывая скрытность подготовки и проведения разведывательной операции, их прогноз приходится проводить в условиях острой информационной недостаточности;

- многообразие способов, вариантов и условий доступа к защищаемой информации существенно затрудняют возможность выявления и оценки угроз безопасности информации. Каналы утечки информации могут распространяться на достаточно большие расстояния и включать в качестве элементов среды распространения труднодоступные места;

- априори не известен состав, места размещения и характеристики технических средств добывания информации злоумышленника.

Оценки угроз информации в результате проникновения злоумышленника к источнику или ее утечки по техническому каналу носят вероятностный характер. При этом рассматривается вероятность Рр реализуемости рассматриваемого пути или канала, а также цены соответствующего элемента информации Си.

Угроза безопасности информации, выраженной в величине ущерба Суи от попадания ее к злоумышленнику, определяется для каждого пути или канала в виде

Суи=СИ* Рр.

Моделирование угроз безопасности информации завершается их ранжированием.

На каждый потенциальный способ проникновения злоумышленника к источнику информации и канал утечки информации целесообразно завести карточку, в которую заносятся в табличной форме характеристики моделей канала. Структурная, пространственная, функциональная и информационная модели являются приложениями к комплексной модели канала утечки. На этапе разработки способов и средств предотвращения проникновения злоумышленника и утечки информации по рассматриваемому каналу к карточке добавляется приложение с перечнем мер по защите и оценками затрат на нее [96].

Более удобным вариантом является представление моделей на основе машинных баз данных, математическое обеспечение которых позволяет учесть связи между разными моделями, быстро корректировать данные в них и систематизировать каналы по различным признакам, например, по виду, положению в пространстве, способам и средствам защиты, угрозам.

Оценка условий, в которых придется решать поставленную

задачу

Оценка условий, в которых придется решать поставленную задачу, происходит в комплексе совместно с оценкой вероятного противника и своей организации, так как невозможно качественно смоделировать процесс, отрывая его от условий, в которых он происходит. Выделение оценки условий в отдельный параграф позволяет избежать возможных упущений при комплексной оценке обстановки.

При оценке условий, прежде всего:

- анализируется расположение объекта на местности с учетом окружающей его территории и размещенных на ней посторонних объектов;

- оценивается контролируемая зона и возможности по снятию информации из-за ее пределов;

- обследуется сам обследуемый объект.

При непосредственном знакомстве с обследуемым объектом, прежде всего, выясняют:

- взаимное расположение контролируемых и смежных помещений, режимы их посещения;

- устанавливают факты и сроки ремонтных работ, монтажа и демонтажа коммуникаций, замены предметов мебели и интерьера;

- изготовляют планы помещений, на которые наносят все входящие и проходящие коммуникации;

- изучают конструктивные особенности ограждающих поверхностей, материалы покрытий.

Особое внимание в условиях плотной застройки уделяют подготовке плана прилегающей территории, которая может быть использована для парковки автомобилей с приемной радиоаппаратурой, развертывания систем видеонаблюдения или дистанционного аудио- контроля.

Результаты проведенного анализа в конечном итоге составляют основу «Модели вероятного противника», исходя из которой строится концепция защиты любого объекта.

Модель позволяет учитывать:

- типы и состав защищаемых информационных ресурсов объекта (ИР);

- значимость (стоимость) каждого из ИР;

- оперативные возможности противника;

- технические возможности противника;

- финансовые возможности противника;

- порядок эксплуатации объекта и уже реализованные меры обеспечения безопасности информации {организационные, режимные, инженерные, технические), затрудняющие или делающие невозможным съем информации по тому или иному каналу.

На основании перечисленных исходных данных модель описывает весь объем каналов утечки, считающихся потенциально опасными.

Таким образом, «Модель вероятного противника» является основным руководящим документом для организации жизнедеятельности самого объекта, а также определяет и регламентирует действия технических служб по обеспечению его безопасности.

Результат оценки обстановки в виде полученной «Модели вероятного противника» позволяет выявить и произвести ранжировку проблем, стоящих перед руководителем при решении вопроса об организации и осуществления защиты от утечки информации по техническим каналам.

Ранее уже упоминалось, что в теории решений под проблемой понимается всякое различие между имеющимся и необходимым положением дел. Всякая попытка устранить это различие, естественно, связана с определенными трудностями. Различный уровень этих трудностей и обусловил наличие нескольких типов проблем: стандартные, хорошо определенные, слабо определенные, неопределенные.

Однако в практике управления руководитель, как правило, не задумывается о том, с каким типом проблем он имеет дело. В проблеме он прежде всего видит трудности на пути достижения поставленной цели, разрешение которых не лежит на поверхности, а требует от руководителя принятия особых мер, выходящих за пределы привычных стандартных действий. А так как разрешение всякой проблемы связано с необходимостью затраты определенных сил и средств, то очень важно выявить в первую очередь истинные, а не ложные проблемы, чтобы своевременно их разрешить.

Разрешить проблему - значит найти те действия, с помощью которых состояние системы (объекта) управления изменится с действительного на желаемое, которое и является целью действий. Каждая выявленная проблема должна быть четко сформулирована. Закончив выявление проблем, руководитель должен осуществить их ранжировку, т.е. каждой выявленной проблеме определить место (ранг) в ряду других по важности, а значит и степень срочности ее разрешения. При этом могут возникнуть следующие вопросы:

• какую из проблем следует считать главной?

• как разрешить противоречия между ними?

• чем поступиться, если противоречие неразрешимо?

Для определения важности выявленных проблем и места каждой из них можно воспользоваться ответом на следующий вопрос: «Что будет, если проблема не будет решена?» Ответ на этот вопрос позволит в полной мере оценить важность и актуальность решения той или иной проблемы. Теперь, когда руководителю стало ясно, какие проблемы и в какой последовательности необходимо решить, он уже может выбрать конкретный метод своей работы и определить, какой круг вопросов должен решить сам, а какие вопросы можно поручить специалистам отдела (службы, фирмы). При этом определяются сроки подачи предложений по разрешению поставленных им задач.

Разработка вариантов и выбор оптимального

На заключительной стадии оценки обстановки все найденные пути решения проблем обобщаются и синтезируются руководителем в возможные варианты решения стоящей задачи для достижения цели действий и затем из них выбирается наилучший, позволяющий достичь поставленной цели действий с наименьшими затратами сил и средств, и более качественно. Из практики следует, что возможных вариантов решения поставленной задачи, обеспечивающих ее успешное выполнение, не так уж много - максимум 4-6. При наличии нескольких таких возможных вариантов задача руководителя выбрать такой, который при безусловном достижении поставленной цели обеспечит максимальную эффективность работ. Для этого необходимо оценить выбранные варианты и определить среди них наиболее подходящий для конкретных условий вариант. На практике применяются два подхода к выбору оптимального варианта:

• сравниваются несколько вариантов;

• анализируется один вариант, но он выбирается по этапам (шагам).

Однако при использовании того или другого подхода, возникает необходимость сравнения вариантов или различных элементов (шагов) одного варианта для выбора из них лучшего. Для этой цели приходится использовать какие-то критерии (в переводе с греческого «мерило») для качественной оценки рассматриваемых вариантов. В качестве критериев выбираются такие показатели, которые наиболее полно характеризуют оцениваемый процесс.

При этом может использоваться несколько способов выбора оптимального варианта действий:

1 вариант: выбирается критерий, наиболее полно отражающий степень достижения цели действий, и по нему сравнивают предлагаемые варианты.

2 вариант: задаются определенные ограничения значений критериев, и варианты, не удовлетворяющие критериям с введенными ограничениями, отбрасываются, а затем из оставшихся вариантов выбирается наилучший по максимуму значений используемых критериев.

3 вариант: задается удельный вес (коэффициент значимости) каждому критерию и выбирается обобщенный критерий эффективности.

4 вариант: ранжировка вариантов по выбранным критериям эффективности.

Решение проблемы защиты информации с точки зрения системного подхода можно сформулировать как трансформацию существующей системы в требуемую.

Целями системы защиты являются обеспечение требуемых уровней безопасности информации на фирме, в организации, на предприятии (в общем случае - на объекте защиты). Задачи конкретизируют цели применительно к видам и категориям защищаемой информации, а также элементам объекта защиты и отвечают на вопрос, что надо сделать для достижения целей. Кроме того, уровень защиты нельзя рассматривать в качестве абсолютной меры, безотносительно от ущерба, который может возникнуть от потери информации и использования ее злоумышленником во вред владельцу информации.

В качестве критериев при выборе рационального варианта для оценки требуемого уровня защиты целесообразно выбрать соотношение между ценой защищаемой информации и затратами на ее защиту. Уровень защиты рационален, когда обеспечивается требуемая степень безопасности информации и минимизируются расходы на ее защиту. Эти расходы Сри складываются из:

- затрат на защиту информации Сзи

- ущерба Суи за счет попадания информации к злоумышленнику и использования ее во вред владельцу.

Между этими слагаемыми существует достаточно сложная связь, так как ущерб из-за недостаточной безопасности информации уменьшается с увеличением расходов на ее защиту. Если первое слагаемое может быть точно определено, то оценка ущерба в условиях скрытности разведки и неопределенности прогноза использования злоумышленником полученной информации представляет достаточно сложную задачу. Ориентировочная оценка ущерба возможна при следующих допущениях.

Владелец информации ожидает получить от ее материализации определенную прибыль, которой он может лишиться в случае попадания ее конкуренту. Кроме того, последний, используя информацию, может нанести владельцу еще дополнительный ущерб за счет, например, изменения тактики продажи или покупки ценных бумаг и т. д. Дополнительные неблагоприятные факторы чрезвычайно трудно поддаются учету. Поэтому в качестве граничной меры для оценки ущерба можно использовать величину потенциальной прибыли Спп, которую ожидает получить от информации ее владелец, т.е.

Суи ≥Спп.

В свою очередь величина ущерба зависит от уровня защиты, который определяется расходами на нее. Максимальный ущерб возможен при нулевых расходах на защиту, гипотетический нулевой обеспечивается при идеальной защите. Но идеальная защита требует бесконечно больших затрат.

При увеличении расходов на защиту вероятность попадания информации злоумышленнику, а следовательно, и ущерб уменьшаются. При этом рост суммарных расходов на информацию с увеличением затрат на ее защиту имеет место в период создания или модернизации системы, когда происходит накопление мер и средств защиты, которые еще не оказывают существенного влияния на безопасность информации. Например, предотвращение утечки информации по отдельным каналам без снижения вероятности утечки по всем остальным не приводит к заметному повышению безопасности информации, хотя затраты на закрытие отдельных каналов могут быть весьма существенными. Образно говоря, для объекта защиты существует определенная «критическая масса» затрат на защиту информации, при превышении которой эти затраты обеспечивают эффективную отдачу.

При некоторых рациональных затратах на защиту информации выше критических наблюдается минимум суммарных расходов на информацию. При затратах ниже рациональных увеличивается потенциальный ущерб за счет повышения вероятности попадания конфиденциальной информации к злоумышленнику, при более высоких затратах - увеличиваются прямые расходы на защиту.

Ограничения системы представляют собой выделяемые на защиту информации людские, материальные, финансовые ресурсы, а также ограничения в виде требований к системе Суммарные ресурсы удобно выражать в денежном эквиваленте Независимо от выделяемых на защиту информации ресурсов они не должны превышать суммарной цены защищаемой информации Это верхний порог ресурсов.

Ограничения в виде требований к системе предусматривают принятие таких мер по защите информации, которые не снижают эффективность функционирования системы при их выполнении. Например, можно настолько ужесточить организационные меры управления доступом к источникам информации, что наряду со снижением возможности ее хищения или утечки ухудшатся условия выполнения сотрудниками своих функциональных обязанностей.

При оценке вариантов защиты информации наиболее целесообразно использовать 3-й вариант, когда задается удельный вес (коэффициент значимости) каждому критерию и выбирается обобщенный критерий эффективности.

В качестве этого критерия может быть использован обобщенный критерий в виде отношения эффективность/стоимость, учитывающий основные характеристики системы, или представлять собой набор частных показателей.

В качестве частных показателей критерия эффективности системы защиты информации используются, в основном, те же, что и при оценке эффективности разведки. Это возможно потому, что цели и задачи, а следовательно, значения показателей эффективности разведки и защиты информации близки по содержанию, но противоположны по результатам. То, что хорошо для безопасности информации, плохо для разведки, и наоборот.

Частными показателями эффективности системы защиты информации являются:

- вероятность обнаружения и распознавания органами разведки объектов защиты;

- погрешности измерения признаков объектов защиты,

- качество (разборчивость) речи на выходе приемника злоумышленника;

- достоверность (вероятность ошибки) дискретного элемента информации (буквы, цифры, элемента изображения).

Очевидно, что система защиты тем эффективнее, чем меньше вероятность обнаружения и распознавания объекта защиты органом разведки (злоумышленником), чем ниже точность измерения им признаков объектов защиты, ниже разборчивость речи, выше вероятность ошибки приема органом разведки дискретных сообщений.

Однако при сравнении вариантов построения системы по нескольким частным показателям возникают проблемы, обусловленные возможным противоположным характером изменения значений разных показателей: одни показатели эффективности одного варианта могут превышать значения аналогичных показателей второго варианта, другие наоборот - имеют меньшие значения. Какой вариант предпочтительнее? Кроме того, важным показателем системы защиты являются затраты на обеспечение требуемых значений оперативных показателей. Поэтому результаты оценки эффективности защиты по совокупности частных показателей, как правило, неоднозначные.

Для выбора рационального (обеспечивающего достижение целей, решающего поставленные задачи при полном наборе входных воздействий с учетом ограничений) варианта путем сравнения показателей нескольких вариантов используется обобщенный критерий в виде отношения эффективность/стоимость. Под эффективностью понимается степень выполнения системой задач, под стоимостью - затраты на защиту.

В качестве критерия эффективности Кэ применяются различные композиции частных показателей, чаще их «взвешенная» сумма:

где  - «вес» частного показателя эффективности

- «вес» частного показателя эффективности  .

.

«Вес» частного показателя определяется экспертами (руководством, специалистами организации, сотрудниками службы безопасности) в зависимости от характера защищаемой информации. Если защищается в основном семантическая информация, то больший «вес» имеют показатели оценки разборчивости речи и вероятности ошибки приема дискретных сообщений. В случае защиты объектов наблюдения выше «вес» показателей, характеризующих вероятности обнаружения и распознавания этих объектов.

Для оценки эффективности системы защиты информации по указанной формуле частные показатели должны иметь одинаковую направленность влияния на эффективность - при увеличении их значений повышается значение эффективности. С учетом этого требования в качестве меры обнаружения и распознавания объекта надо использовать вероятность необнаружения и нераспознания, а вместо меры качества подслушиваемой речи - ее неразборчивость. Остальные частные показатели соответствуют приведенным выше.

Выбор лучшего варианта производится по максимуму обобщенного критерия, так как он имеет в этом случае лучшее соотношение эффективности и стоимости. Затем выбранные варианты, которые соответствуют наиболее рациональному построению и организации защиты, предлагаются руководству.

После рассмотрения руководством предлагаемых вариантов (лучше двух для предоставления выбора), учета предложений и замечаний наилучший, с точки зрения лица, принимающего решения, вариант ложится в основу замысла решения руководителя на организацию защиты информации на фирме (объектах защиты). В нем руководитель намечает порядок и последовательность решения проблем, влияющих на выполнение основной задачи, при этом он определяет:

• ответственных за выполнение основных этапов работ;

• последовательность и сроки их выполнения;

• порядок финансирования и материального обеспечения;

• порядок и последовательность действий при отклонениях и несоблюдении сроков решения основных вопросов;

• порядок взаимодействия между отделами и службами фирмы;

• порядок управления и контроля за действиями подчиненных.

После оформления решения отрабатывается план-график выполнения работ, в котором отражаются основные вопросы решения:

• начало и окончание основных работ;

• ответственные исполнители;

• последовательность выполнения основных этапов, их взаимосвязь между собой;

• организация контроля качества и сроков выполнения основных видов работ.

В процессе реализации решения, в результате изменения обстановки, возможно внесение корректив в план-график выполнения работ и уточнение основных этапов, которые не влияют на сроки достижения конечной цели.

3.3. Организация защиты информации

Основные методы инженерно-технической защиты информации

В организациях работа по инженерно-технической защите информации, как правило, состоит из двух этапов:

- построение или модернизация системы защиты:

- поддержание защиты информации на требуемом уровне.

Построение системы защиты информации проводится во вновь

создаваемых организациях, в остальных - модернизация существующей.

В зависимости от целей, порядка проведения и применяемого оборудования методы и способы защиты информации от утечки по техническим каналам можно разделить на организационные, поисковые и технические.

Организационные способы защиты

Эти меры осуществляются без применения специальной техники и предполагают следующее:

- установление контролируемой зоны вокруг объекта;

- введение частотных, энергетических, временных и пространственных ограничений в режимы работы технических средств приема, обработки, хранения и передачи информации (ТСПИ);

- отключение на период проведения закрытых совещаний вспомогательных технических средств и систем (ВТСС), обладающих качествами электроакустических преобразователей (телефон, факс и т.п.), от соединительных линий;

- применение только сертифицированных ТСПИ и ВТСС;

- привлечение к строительству и реконструкции выделенных (защищенных) помещений, монтажу аппаратуры ТСПИ, а также к работам по защите информации исключительно организаций, лицензированных соответствующими службами на деятельность в данной области;

- категорирование и аттестование объектов информатизации и выделенных помещений на соответствие требованиям обеспечения защиты информации при проведении работ со сведениями различной степени секретности;

- режимное ограничение доступа на объекты размещения ТСПИ и в выделенные помещения.

Поисковые мероприятия

Портативные подслушивающие (закладные) устройства выявляют в ходе специальных обследований и проверок. Обследование объектов размещения ТСПИ и выделенных помещений выполняется без применения техники путем визуального осмотра. В ходе спецпроверки, выполняемой с применением пассивных (приемных) и активных поисковых средств, осуществляется:

- контроль радиоспектра и побочных электромагнитных излучений ТСПИ;

выявление с помощью индикаторов электромагнитного поля,интерсепторов, частотомеров, сканеров или программно- аппаратных комплексов негласно установленных подслушивающих приборов;

- специальная проверка выделенных помещений, ТСПИ и ВТСС с использованием нелинейных локаторов и мобильных рентгеновских установок.

Техническая защита

Подобные мероприятия проводятся с применением как пассивных, так и активных защитных приемов и средств. Нейтрализация каналов утечки достигается путем ослабления уровня информационных сигналов или снижения соотношения сигнал/шум в тракте передачи до величин, исключающих возможность перехвата за пределами контролируемой зоны.

К пассивным техническим способам защиты относят:

- установку систем ограничения и контроля доступа на объектах размещения ТСПИ и а выделенных помещениях;

- экранирование ТСПИ и соединительных линий средств;

- заземление ТСПИ и экранов соединительных линий приборов;

- звукоизоляция выделенных помещений;

- встраивание в ВТСС, обладающие «микрофонным» эффектом и имеющие выход за пределы контролируемой зоны, специальных фильтров;

- ввод автономных и стабилизированных источников, а также устройств гарантированного питания в цепи электроснабжения ТСПИ;

- монтаж в цепях электропитания ТСПИ, а также в электросетях выделенных помещений помехоподавляющих фильтров.

Активное воздействие на каналы утечки осуществляют путем реализации:

- пространственного зашумления» создаваемого генераторами электромагнитного шума;

- прицельных помех, генерируемых на рабочих частотах радиоканалов подслушивающих устройств специальными передатчиками;

- акустических и вибрационных помех, генерируемых приборами виброакустической защиты;

- подавления диктофонов устройствами направленного высокочастотного радиоизлучения;

- зашумления электросетей, посторонних проводников и соединительных линий ВТСС, имеющих выход за пределы контролируемой зоны;

- режимов теплового разрушения электронных устройств.

Контрольные вопросы для самостоятельной работы

1. Основные требования, предъявляемые к защите информации.

2. Определите принципиальную схему системы управления объектом и взаимосвязь между ее элементами.

3. Перечислите основные руководящие документы в области защиты информации.

4. Структура «Доктрины информационной безопасности РФ»,

5. Структура руководства по защите информации в организации.

6. Алгоритм принятия решения на защиту информации.

7. Особенности оценки обстановки при принятии решения на организацию защиты информации.

8. Основные вопросы, рассматриваемые при оценке вероятного противника.

9. Особенности выполнения работ по выявлению искусственных и естественных каналов утечки информации.

10. Основные демаскирующие признаки радиоэлектронного канала утечки.

11. Основные демаскирующие признаки аккустического канала утечки информации,

12. Особенности оценки условий, в которых придется решать задачу по защите информации.

13. Какие вопросы позволяет учитывать «модель вероятного противника»?

14. Порядок моделирования и оценки вариантов действий.

15. Какие основные вопросы отражаются в решении на защиту информации?

16. Перечислите основные методы инженерно-технической защиты информации.

Глава 4

Дата добавления: 2019-02-26; просмотров: 928; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!