Краткие теоретические сведения

Реестр операционной системы Windows - это большая база данных, где хранится информация о конфигурации системы. Этой информацией пользуются как операционная система Windows, так и другие программы. В некоторых случаях восстановить работоспособность системы после сбоя можно, загрузив работоспособную версию реестра, но для этого, естественно, необходимо иметь копию реестра. Основным средством для просмотра и редактирования записей реестра служит специализированная утилита «Редактор реестра».

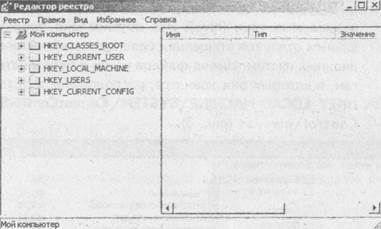

Файл редактора реестра находится в папке Windows. Называется он regedit.exe. После запуска появится окно редактора реестра. Вы увидите список из 5 разделов (рисунок 1):

HKEY_CLASSES_ROOT.

HKEY_CURRENT_USER.

HKEY_LOCAL_MACHINE.

HKEY_USERS.

HKEY_CURRENT_CONFIG.

Рис. 1

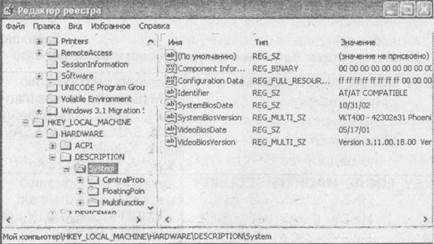

Работа с разделами реестра аналогична работе с папками в Проводнике. Конечным элементом дерева реестра являются ключи или параметры, делящиеся на три типа (рис. 2):

· строковые (напр. «C:\Windows»);

· двоичные (напр. 10 82 АО 8F);

DWORD - этот тип ключа занимает 4 байта и отображается в шестнадцатеричном и в десятичном виде (например, 0x00000020 (32)).

Рис. 2.

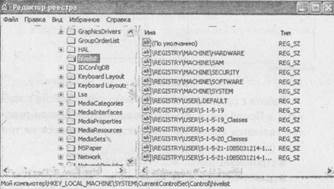

В Windows системная информация разбита на так называемые ульи (hive). Это обусловлено принципиальным отличием концепции безопасности этих операционных систем. Имена файлов ульев и пути к каталогам, в которых они хранятся, расположены в разделе HKEY _ LOCAL _ MACHIN \

SYSTEM\CurrentControlSet\Control\hivelist (рис. 3).

Рис. 3.

В таблице 1 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности.

|

|

|

Таблица 1

Характеристика основных разделов системного реестра

| HKEY_LOCAL_MACHINE\SAM | Содержит информацию SAM (Security Access Manager), хранящуюся в файлах SAM, SAM.LOG, SAM.SAV в папке %System-root%\System32\Config |

| HKEY_LOCAL_MACHINE\SECURITY | Содержит информацию безопасности в файлах SECURITY, SECURITY.LOG, SECURITY.SAV в папке %Systemroot%\System32\Config |

| HKEY_LOCAL_MACHINE\SYSTEM | Содержит информацию об аппаратных профилях этого подраздела. Информация хранится в файлах SYSTEM, SYSTEM.LOG, SYSTEM.SAV в папке %Systemroot%\System32\Config |

| HKEY_CURRENT_CONFIG | Содержит информацию о подразделе System этого улья, которая хранится в файлах SYSTEM.SAV и SYSTEM.ALT в папке %Systemroot%\System32\Config |

| HKEY_USERS\.DEFAULT | Содержит информацию, которая будет использоваться для создания профиля нового пользователя, впервые регистрирующегося в системе. Информация хранится в файлах DEFAULT, DEFAULT.LOG, DEFAULT.SAV в папке %Systemroot%\System32\Config |

| HKEY_CURRENT_USER | Содержит информацию о пользователе, зарегистрированном в системе на текущий момент. Эта информация хранится в файлах NTUSER.DAT и NTUSER.DAT.LOG, расположенных в каталоге %System root%\Profiles\User name, где User name — имя пользователя, зарегистрированного в системе на данный момент |

Задание: проверить потенциальные места записей «троянских программ» в системном реестре операционной системы Windows 2000 (ХР).

|

|

|

Алгоритм выполнения работы

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке операционной системы от имени пользователей и системы.

1. Запустите программу regedit.exe.

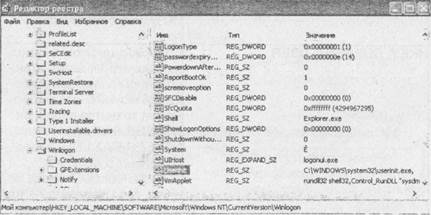

2. В открывшемся окне выберите ветвь HKEY_ LOCAL_MACHINE и далее Software\Microsoft\WindowsNT\CurrentVersion\Winlogon.

3. В правой половине открытого окна программы regedit.exe появится список ключей.

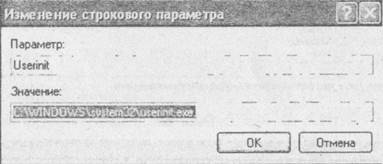

4. Найдите ключ Userinit (REG_SZ) и проверьте его содержимое.

5. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись C:\WINDOWS\ system32\userinit.exe (рис. 4).

Рис. 4

6. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы».

7. В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с Вашими действиями в это время.

8. Если время создания файла совпадает со временем Вашей работы в Интернете, то возможно, что в это время Ваш компьютер был заражен «троянским конем».

9. Для удаления этой записи необходимо дважды щелкнуть на названии ключа (или при выделенном ключе выбрать команду Изменить из меню Правка программы regedit.exe).

|

|

|

10. В открывшемся окне в поле Значение (рисунок 5) удалите ссылку на подозрительный файл.

Рис. 5

11. Закройте программу regedit.exe.

12. Перейдите в папку с подозрительным файлом и удалите его.

13. Перезагрузите операционную систему и выполните пункты задания 1—4.

14. Если содержимое рассматриваемого ключа не изменилось, то предполагаемый «троянский конь» удален из Вашей системы.

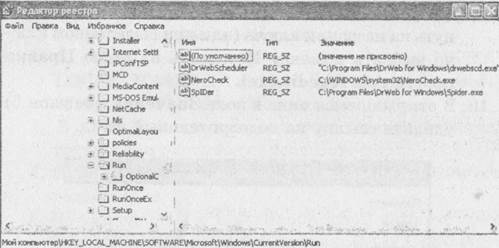

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run.

Для его проверки выполните следующее.

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINE и далее Software \ Microsoft \ Windows \ CurrentVersion \ Run \..

(REG_SZ) (рис. 6).

Рис. 6

3. В рассматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий, а также утилита, относящаяся к программе Nero (запись на CD).

4. Если в указанном разделе есть записи вызывающие подозрения, то выполните пункты 6-14 предыдущего задания.

Дата добавления: 2018-11-24; просмотров: 252; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!