Проблемы создания безопасных операционных систем сети

Цель нарушителей состоит в несанкционированном получении доступа к ресурсам Intranet-сети: транспортной среде, памяти адресному пространству. Основным назначением ОС сети является обеспечение корректного совместного использования прикладными программами разнообразных ресурсов сети. Реализация контроля безопасности информационных потоков в системе обычно осложняется многообразием, разнородностью и многовариантностью путей информационного обмена, доступных для ОС.

Популярный и проверенный метод «борьбы» со сложностью создаваемой системы - это применение объектно-ориентированного подхода при ее анализе, проектировании (синтезе) и реализации, с точки зрения которого термин информационный обмен представляет собой практически любые взаимодействия между сущностями в компьютерной системе, под которыми понимаются процесс, устройство, физический или логический ресурс, удаленный компьютер и т. д.

Для защиты сетей сегодня стоит задача создания защищенной ОС (ЗОС), которая должна строиться на объектной основе, регулировать доступ к системным ресурсам исходя из соображений не только их совместного использования конкурирующими приложениями, но и исходя из принятой в данной конкретной ЗОС политики безопасности. Эта политика должна оперировать абстрактными понятиями субъекта и объекта, для которых на основании корректного набора правил делается вывод о предоставлении доступа субъекта к объекту (что и составляет модель безопасности).

|

|

|

(8 слайд)Особенности функционирования межсетевых экранов

Многие задачи по отражению наиболее вероятных удаленных атак на Intranet со стороны Internet способен решать межсетевой экран (иностранные термины – брандмауэр или firewall). Межсетевой экран (МЭ) призван обеспечить безопасный доступ к Internet и ограничить доступ внешних пользователей к Intranet.

МЭ - это система межсетевой защиты, позволяющая разделить общую неоднородную сеть на две или более части и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Обычно МЭ защищают внутреннюю сеть предприятия от «вторжения» из глобальной сети Internet, однако они могут использоваться и для защиты от «нападений» из корпоративной Intenet-ceти, к которой подключена локальная сеть предприятия.

МЭ пропускает через себя весь трафик, принимая для каждого проходящего пакета решение - пропускать его или отбросить. Для того чтобы МЭ мог это осуществить, ему необходимо определить набор правил фильтрации. Следует отметить, что ни один МЭ не гарантирует полной защиты внутренней сети при всех возможных обстоятельствах.

|

|

|

(9 слайд) «Слабости» некоторых распространенных служб Internet, для частичной ликвидации которых и применяются МЭ.

• набор протоколов управления передачей сообщений TCP/IP, используемый в качестве межсетевого протокола. В заголовках пакетов TCP/IP указывается информация, на которую могут напасть хакеры. В частности, они могут подменить адрес отправителя в своих «вредоносных» пакетах, после чего они выглядят, как пакеты, передаваемые авторизованным клиентом.

• для простого протокола передачи электронной почты (Simple Mail Transfer Protocol - SMTP) одна из проблем безопасности заключается в том, что пользователь не может проверить адрес отправителя в заголовке сообщения электронной почты. В результате хакер может послать во внутреннюю сеть большое количество почтовых сообщений, что приведет к перегрузке и блокированию работы почтового сервера.

• Протокол передачи файлов (File Transfer Protocol - FTP) обычно рассматривают как один из методов работы с удаленными сетями. На FTP-серверах хранятся документы, программы, графики и другие виды информации. К ним нельзя обратиться напрямую, необходимо их сначала целиком переписать с FTP-сервера на локальный сервер. Некоторые из FTP-серверов ограничивают доступ пользователей к своим архивам данных с помощью паролей, а другие же предоставляют свободный доступ. Пользователь своего сервера, используя опции анонимного FTP, должен быть уверен, что там хранятся только файлы для свободного распространения.

|

|

|

• Служба сетевых имен (Domen Name System - DNS) представляет собой распределенную базу данных, преобразующую имена пользователей и хост-компьютеров в IP-адреса (указываемые в заголовках пакетов), и наоборот. Для нее одной из проблем безопасности является то, что эту базу трудно «скрыть» от неавторизованных пользователей. В результате DNS часто используется хакерами как источник информации об именах доверенных хост-компьютеров.

• служба эмуляции удаленного терминала (TELNET). Пользователи, подключаясь к серверу TELNET (он используется для подключения к сети удаленных систем), должны регистрироваться на нем, вводя свое имя и пароль. Выйдя на сервер TELNET, хакер может сконфигурировать его программу так, чтобы она записывала имена и пароли пользователей.

• всемирная паутина (World Wide Web - WWW) - система, основанная на сетевых приложениях, позволяющих пользователям просматривать содержимое различных серверов в Internet или Intranet. Она дает пользователям возможность, используя гипертекстовые документы (в которых есть ссылки на другие документы и Web-узлы, легко переходить от одного узла к другому. Это полезное свойство WWW является и наиболее слабым ее местом, поскольку ссыпки на Web-узлы содержат информацию о том, как осуществляется доступ к соответствующим узлам. Используя эту информацию, хакеры могут разрушить Web-узел или получить доступ к хранящейся в нем конфиденциальной информации.

|

|

|

МЭ является набором компонентов, настраиваемых так, чтобы реализовать выбранную политику безопасности, принятую в защищаемой сети и определяет принимаемые решения по вопросу, фильтровать или нет с помощью МЭ конкретные протоколы. В частности, решает вопрос, будет ограничен доступ пользователей к определенным службам Internet на базе протоколов TCP/IP и если да, то до какой степени.

Сетевая безопасность предприятия должна содержать две политики:

• политику доступа к сетевым сервисам;

• политику реализации МЭ.

Политика доступа к сетевым сервисам обычно основывается на одном из следующих принципов: запретить доступ из Internet во внутреннюю сеть, но разрешить доступ из внутренней сети в Internet; разрешить ограниченный доступ во внутреннюю сеть из Internet, обеспечивая работу только отдельных «авторизованных» систем, например почтовых серверов.

В соответствии с политикой доступа определяется список сервисов Internet, к которым пользователи должны иметь ограниченный доступ, и задаются ограничения на методы доступа, например на использование. Ограничение методов доступа необходимо для того, чтобы пользователи не могли обращаться к «запрещенным» сервисам Internet обходными путями.

Политика реализации МЭ определяет правила доступа к ресурсам внутренней сети. При этом прежде всего необходимо установить, насколько «доверительной» или «подозрительной» должна быть система защиты, т. е. правила доступа к внутренним ресурсам должны базироваться на одном из следующих принципов:

• запрещать все, что не разрешено в явной форме (он обеспечивает значительную защищенность сети, однако реализация его обходится достаточно дорого и доставляет большие неудобства пользователям);

• разрешать все, что не запрещено в явной форме (сеть менее защищена, но пользоваться ею удобней и требуются меньшие затраты при реализации).

Эффективность защиты внутренней сети с помощью МЭ зависит не только от выбранных политик, но и от рационального выбора и использования компонентов МЭ, функциональные требования к которым определяются:

• фильтрацией на сетевом уровне;

• фильтрацией на прикладном уровне;

• настройкой правил фильтрации и администрированием;

• средствами сетевой аутентификации;

• ведением журналов и учетом.

Основные компоненты межсетевых экранов

Большинство компонентов МЭ относятся к одной из трех категорий:

• фильтрующие маршрутизаторы (ФМ);

• шлюзы сетевого уровня (ШСУ);

• шлюзы прикладного уровня (ШПУ).

Их можно рассматривать как базовые компоненты реальных МЭ. Немногие МЭ включают в себя только одну из этих категорий.

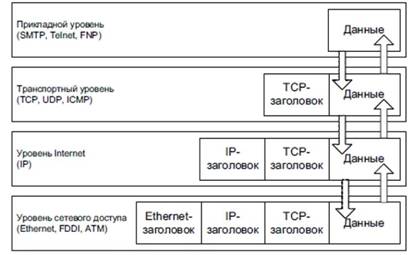

Фильтрующие маршрутизаторы. Представляет собой работающую на сервере программу, которая способна фильтровать входящие и исходящие пакеты на основе информации, содержащейся в TCP- и IP-заголовках пакетов. Процесс инкапсуляции передаваемых данных и формирования TCP- и IP-заголовков в стеке протоколов TCP/IP известен и представлен на рис.

Фильтрующий маршрутизатор обычно может фильтровать IP-пакеты на основе группы следующих полей заголовка пакета:

· IP-адрес отправителя (адрес системы, которая послала пакет);

· IP-адрес получателя (адрес системы, которая принимает пакет);

· порт отправителя (порт соединения в системе-отправителе);

· порт получателя (порт соединения в системе-получателе).

Правила фильтрации пакетов формулируются сложно, и обычно нет средств для тестирования их корректности, кроме медленного ручного тестирования. Даже если администратору удастся создать эффективные правила фильтрации, их возможности остаются ограниченными.

К достоинствам ФМ относят:

• невысокую стоимость;

• гибкость в определении правил фильтрации;

• небольшую задержку при прохождении пакета.

Недостатками ФМ являются:

• видимость внутренней сети (возможность изменения маршрута) из сети Internet;

• сложность правил фильтрации, требующих хорошего знания TCP и UDP протоколов;

• полная незащищенность либо недоступность всех компьютеров, стоящих за МЭ, при нарушении его работоспособности;

• возможность подмены адреса,

• отсутствие аутентификации на пользовательском уровне.

Шлюз сетевого уровня. Его называют иногда системой трансляции сетевых адресов или ШСУ модели OSI. Такой ШСУ исключает прямое взаимодействие между авторизованным (доверенным) клиентом и внешним хост-компьютером. Принимая запрос на конкретные услуги от доверенного клиента, он после проверки допустимости запрошенного сеанса устанавливает соединение с внешним хост-компьютером. После этого ШСУ копирует пакеты в обоих направлениях, не осуществляя их фильтрации.

Является ли запрашиваемый сеанс связи допустимым, ШСУ определяет с помощью следующей процедуры. Когда доверенный клиент запрашивает некоторый сервис, шлюз принимает этот запрос, проверяя, удовлетворяет ли этот клиент базовым критериям фильтрации (например, может ли DNS-сервер определить IP-адрес клиента и ассоциированное с ним имя). Затем, действуя от имени клиента, ШСУ устанавливает соединение с внешним хост-компьютером и следит за выполнением процедуры квитирования по протоколу TCP, состоящей из обмена TCP-пакетами с флагами SIN (синхронизовать) и АСК (подтвердить).

Шлюз сетевою уровня выполняет еще одну важную функцию защиты: он используется в качестве сервера-посредника, выполняющего процедуру трансляции адресов, за счет которой происходит преобразование внутренних IP-адресов в один «надежный» IP-адрес. Этот «надежный» адрес ассоциируется с межсетевым экраном, из которого передаются все исходящие пакеты. В результате все исходящие пакеты оказываются отправленными из этого ШСУ, что исключает прямой контакт между внутренней (авторизованной) сетью и потенциально опасной внешней сетью, которая в этом случае видит только один активный IP- адрес ШСУ. Именно таким образом шлюз сетевою уровня и другие серверы-посредники защищают внутренние сети от нападений типа подмены адресов.

Шлюзы прикладного уровня. Для устранения некоторых недостатков, присущих ФМ и ШСУ, межсетевые экраны должны использовать дополнительные программные средства для фильтрации сообщений сервисов типа TELNET и FTP. Они называются полномочными серверами-посредниками, а выполняющий их хост-компьютер - шлюзом прикладного уровня.

Шлюз прикладного уровня (ШПУ) исключает прямое взаимодействие между авторизованным клиентом и внешним хост-компьютером и фильтрует все входящие и исходящие пакеты на прикладном уровне. Серверы-посредники, связанные с приложениями, переправляют через ШПУ информацию, генерируемую конкретными серверами. Для достижения более высокого уровня безопасности ШПУ и ФМ могут быть объединены в одном МЭ.

Защита на уровне приложений позволяет осуществлять большое количество дополнительных проверок, что снижает вероятность взлома с использованием «дыр» в программном обеспечении.

ШПУ позволяют обеспечить более высокий уровень защиты, поскольку взаимодействие с внешним миром реализуется через небольшое число прикладных полномочных программ-посредников, полностью контролирующих входящий и выходящий трафик.

Усиленная аутентификация. Одним из важных компонентов концепции МЭ является аутентификация, т. е. прежде чем пользователю будет предоставлено право воспользоваться тем или иным сервисом, необходимо убедиться, что он действительно тот, за кого себя выдает.

Одним из способов аутентификации является использование стандартных UNIX-паролей, однако так как они передаются открытым текстом, то такие пароли уязвимы - они могут быть перехвачены злоумышленниками, наблюдающими за каналами в сети Internet. Для ликвидации этого недостатка разработан ряд средств усиленной аутентификации, к которым относятся смарт-карты, персональные жетоны, биометрические механизмы и т. п. Общим для этих средств является то, что пароли, генерируемые этими устройствами, не могут быть повторно использованы нарушителем, наблюдающим за установлением связи.

Ряд наиболее популярных средств усиленной аутентификации, применяемых в настоящее время, называются системами с одноразовыми паролями. Например, смарт-карты или жетоны аутентификации генерируют информацию, которую аппаратное и программное обеспечения хост-компьютера используют вместо традиционного пароля. Этот пароль является уникальным (одноразовым) для каждого сеанса. Если он будет перехвачен, то второй раз его не используешь.

Так как МЭ могут централизовать управление доступом в сети, то они являются подходящим, более практичным местом для установки программ или устройств усиленной аутентификации. Сеансы TELNET или FTP, устанавливаемые со стороны сети Internet с системами подсоединяемой сети, должны проходить проверку с помощью средств усиленной аутентификации, прежде чем они будут разрешены. С другой стороны, системы подсоединяемой сети могут запрашивать для разрешения доступа и статические пароли, так как даже если их перехватит злоумышленник, то он не сможет ими воспользоваться, ибо средства усиленной аутентификации и другие компоненты МЭ предотвратят его проникновение или не дадут обойти экран.

Основные схемы сетевой защиты на базе межсетевых экранов. Перед администратором корпоративной или локальной сети при подключении ее к глобальной сети стоят следующие задачи:

• защита от несанкционированного доступа со стороны глобальной сети;

• скрытие информации о структуре сети и ее компонентов от пользователей глобальной сети;

• разграничение доступа в защищаемую сеть из глобальной сети и из защищаемой в глобальную.

Часто в корпоративной сети возникает потребность организации в ее составе нескольких сегментов с разными уровнями защищенности, например:

• свободно доступные сегменты (например, рекламный WWW- сервер);

• сегменты с ограниченным доступом (для доступа сотрудникам организации с удаленных узлов);

• закрытые сегменты (финансовая локальная сеть предприятия).

Для защиты корпоративной (локальной) сети применяются следующие четыре основные схемы организации МЭ:

• МЭ на основе ФМ;

• МЭ на основе двухпортового шлюза;

• МЭ на основе экранированного шлюза;

• МЭ-экранированная подсеть.

МЭ на основе ФМ. Первая схема организации МЭ является самой распространенной и наиболее простой в реализации, конфигурируется для блокирования или фильтрации входящих и исходящих пакетов на основе анализа их адресов и портов. Компьютеры, находящиеся в защищаемой сети, имеют прямой доступ в сеть Internet, в то время как большая часть доступа к ним из Internet блокируется. В принципе можно реализовать любую из политик безопасности, упомянутых выше, однако если ФМ не будет фильтровать пакеты по порту источника и номеру входного или выходного порта, то реализация политики «запрещено все, что не разрешено в явной форме» может быть затруднена.

МЭ на основе ФМ имеют такие же недостатки, как и ФМ, причем они становятся более ощутимыми при ужесточении требований к безопасности защищаемой сети. Отметим дополнительно следующие недостатки:

• сложность правил фильтрации для некоторой их совокупности может стать неуправляемой;

• невозможность полного тестирования правил фильтрации приводит к незащищенности сети от непротестированных атак;

• отсутствующая практически регистрация событий не позволяет администратору определить, подвергался ли МЭ атаке и скомпрометирован ли он;

• каждый хост-компьютер, связанный с сетью Internet, нуждается в своих средствах усиленной аутентификации.

МЭ на основе двухпортового шлюза. Вторая схема организации МЭ построена на базе двухпортового ШПУ и включает в себя двухтомный хост-компьютер с двумя сетевыми интерфейсами, при передаче информации между которыми и осуществляется основная фильтрация. Для обеспечения дополнительной защиты между ШПУ и сетью Internet обычно размещают ФМ, в результате чего между ШПУ и ФМ образуется внутренняя экранированная подсеть, которую можно использовать для размещения доступных извне информационных серверов.

В отличие от первой схемы МЭ вторая схема полностью блокирует трафик IP между сетью Internet и защищаемой сетью. Здесь только полномочные серверы-посредники ШПУ, могут предоставлять услуги и доступ пользователям. Такая схема МЭ полностью реализует упомянутую выше политику безопасности, обеспечивая высокий уровень безопасности, поскольку маршруты к защищенной подсети известны только МЭ и скрыты от внешних систем.

Вторая схема МЭ довольно проста и достаточно эффективна. Однако она не обладает достаточной гибкостью, требует от пользователей средств усиленной аутентификации, а также регистрации доступа, попыток зондирования и атак нарушителя, т.е. требует поддерживания безопасности ШПУ на высоком уровне (ибо любая брешь в его защите или компрометация дают возможность злоумышленнику проникнуть в защищаемую сеть).

МЭ на основе экранированного шлюза. Третья схема организации МЭ похожа на предыдущую, только ШПУ, реализуемый на хост-компьютере, имеет только один интерфейс. Здесь первичная безопасность обеспечивается ФМ, в котором пакетная фильтрация осуществляется одним из следующих способов:

• разрешение внутренним хост-компьютерам открывать соединения с хост-компьютерами в сети Internet для определенных сервисов (средствами фильтрации);

• запрещение всех соединений от внутренних хост-компьютеров (заставляя их использовать ШПУ).

МЭ, выполненный по третьей схеме, более гибок, но менее безопасен по сравнению со второй схемой. Это обусловлено тем, что для третьей схемы существует потенциальная возможность передачи трафика в обход ШПУ непосредственно в системы локальной сети. Кроме того, здесь имеют место еще два недостатка: если атакующий нарушитель сумеет проникнуть в хост-компьютер или ФМ окажется скомпрометирован, то перед ним окажутся незащищенные системы внутренней сети. По этим причинам в последнее время все более популярной становится четвертая схема.

МЭ - экранированная подсеть. Четвертая схема организации МЭ представляет собой развитие третьей схемы. Здесь для создания экранированной подсети используются два ФМ - внешний (между сетью Internet и экранируемой подсетью) и внутренний (между экранируемой подсетью и защищаемой сетью). Экранируемая подсеть содержит ШПУ и может включать информационные серверы и другие системы, требующие контролируемого доступа. Эта схема МЭ обеспечивает хорошую безопасность благодаря организации экранированной подсети, которая еще лучше изолирует внутреннюю защищаемую сеть от Internet.

Внешний ФМ защищает от сети Internet как экранированную подсеть, так и внутреннюю (локальную) сеть. Трафик пересылается им согласно следующим правилам: разрешается трафик от объектов сети Internet к ШПУ и обратно; электронной почты от Internet к серверу электронной почты и обратно; FTP и т. д. от Internet к информационному серверу; запрещается остальной трафик. Этот ФМ может быть использован также для блокирования других уязвимых протоколов, которые не должны передаваться к хост-компьютерам внутренней сети или от них.

Внутренний ФМ защищает внутреннюю сеть как от Internet, так и от экранированной подсети (в случае ее компрометации) - он управляет графиком по следующим правилам: разрешается график: от ШПУ к системам внутренней сети и обратно; электронной почты от сервера электронной почты к системам внутренней сети и обратно; FTP, Gopher и т. д. от систем внутренней сети к информационному серверу и обратно.

Таким образом, для четвертой схемы МЭ ни одна система внутренней сети не достижима из Internet, и наоборот. Кроме того, четкое разделение функций между обоими ФМ и ШПУ позволяет достигнуть более высокой пропускной способности. ШПУ также может включать программы усиленной аутентификации.

Недостатки четвертой схемы МЭ в том, что пара ФМ требует особого внимания для обеспечения заданного уровня безопасности, ибо из-за ошибок при их настройке может возникнуть провал в безопасности защищаемой сети, при этом есть принципиальная возможность доступа в обход ШПУ.

Программные методы защиты

SKIP-технология и SSL-протокол. К программным методам защиты в сетях относятся защищенные криптопротоколы (использующие асимметричную и симметричную криптографию), которые позволяют надежно защищать соединения в сетях. Основные подходы к протоколам, обеспечивающим защиту соединений, базируются на SKIP-технологии (Secure Key Internet Protocol - не путать со SKIP-протоколом управления криптографическими ключами, и на универсальном протоколе защиты соединения SSL (Secure Socket Layer).

SKIP-технологией называется стандарт защиты трафика IP-пакетов, позволяющий на сетевом уровне обеспечить защиту соединения и передаваемых по нему данных. Возможны два способа реализации SKIP- защиты трафика IP-пакетов: шифрование блока данных IP-пакета; инкапсуляция IP-пакета в SKIP-пакет.

В первом случае шифруются симметричной криптографией только данные IP-пакета, а заголовок, содержащий адреса отправителя и получателя, открыт и поэтому пакет маршрутизируется в соответствии с истинными адресами. Секретный (парный для двух узлов сети) ключ вычисляется по схеме Диффи-Хеллмана.

Во втором случае SKIP-пакет внешне похож на обычный IP-пакет, при этом в поле данных SKIP-пакета полностью размещается в зашифрованном виде исходный IP-пакет. В новом заголовке вместо истинных адресов могут быть помещены некоторые другие адреса, по которым и будет осуществляться адресация к любым хост-компьютерам в сети Internet, т.е. межсетевая адресация осуществляется по обычному IP- заголовку в SKIP-пакете. Конечный получатель SKIP-пакета по заранее определенному разработчиками алгоритму (данные о котором помещаются в поле SKIP-пакета перед криптограммой) расшифровывает криптограмму и формирует обычный TCP- (или UDP) пакет, который и передает соответствующему (TCP или UDP) модулю ядра операционной системы.

Протокол защиты соединения SSL разработан компанией Netscape для сеансового уровня модели OSI, использует открытые ключи, является универсальным средством, динамически защищающим соединение при использовании любого прикладного протокола (FTP, TELNET, SMTP, DNS и т. п.) и поддерживается практически такими ведущими компаниями, как IBM, Microsoft Corporation, Motorola, Novell Inc., Sun Microsystems, Digital Equipment Corporation и др.

(10 слайд)Атаки через интернет

Дата добавления: 2018-05-12; просмотров: 480; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!