Понятиеугрозыбезопасностиинформации.

Ретроспективныйанализподходовкформированиюмножестваугроз

Подугрозойбезопасностиинформациибудемпониматьвозникновениетакогоявленияилисобытия,следствиемкоторогомогутбытьнегативныевоздействиянаинформацию:нарушениефизическойцелостности,логическойструктуры,несанкционированнаямодификация,несанкционированноеполучение,несанкционированноеразмножение.

Кнастоящемувремениспециалистамификсируетсяоченьбольшоеколичестворазноплановыхугрозразличногопроисхождения.Напротяжениивсегопериодасуществованияпроблемызащитыинформациипредпринималисьпопыткиклассифицироватьисточникиугрозбезопасностиинформацииисамиугрозысцельюдальнейшейстандартизациисредствиметодов,применяемыхдлязащиты.Различнымиавторамипредлагаетсяцелыйрядподходовктакойклассификации[3,7,13,14,21,42,43,44].При этомвкачествекритериевделениямножестваугрознаклассыиспользуютсявидыпорождаемыхопасностей,степеньзлогоумысла,источникипроявленияугрози т.д.Рассмотримэтиподходыболееподробно.

ВдостаточноизвестноймонографииЛ.Дж.Хофмана«Современныеметодызащитыинформации»[7]быливыделены5группразличныхугроз:хищениеносителей,запоминаниеиликопированиеинформации,несанкционированноеподключениекаппаратуре,несанкционированныйдоступкресурсамсистемы,перехватпобочныхизлученийинаводок.

Вкниге«ЗащитаинформациивперсональныхЭВМ»[13]предпринятапопыткаклассификацииугроз,причемвкачествекритерияклассификациивыбрантипсредства,спомощьюкоторогоможетбытьосуществленонесанкционированноеполучениеинформации.Авторамибыловыделенотритипасредств:человек,аппаратураипрограмма.Кгруппеугроз,вреализациикоторыхосновнуюроль

|

|

|

играетчеловек,отнесеныхищениеносителей,чтениеинформациисэкранадисплея,чтениеинформациисраспечаток;кгруппе,гдеосновнымсредствомвыступаетаппаратура,-подключениекустройствамиперехватизлучений;кгруппе,гдеосновнымсредствомявляетсяпрограмма,-несанкционированныйпрограммныйдоступ,программноедешифрованиезашифрованныхданных,программноекопированиеинформациис носителей.

Аналогичныйподходпредлагаетсяигруппойавторовучебныхпособийпозащитеинформацииотнесанкционированногодоступа[21,42].Имивыделенытрикласса:природные(стихийныебедствия,магнитныебури,радиоактивноеизлучение);технические(отключениеиликолебанияэлектропитания,отказыисбоиаппаратно-программныхсредств,электромагнитныеизлученияинаводки,утечкичерезканалысвязи);созданныелюдьми(непреднамеренныеипреднамеренныедействияразличныхкатегорийлиц).

ВруководящемдокументеГостехкомиссииРоссии[43]введенопонятиемоделинарушителявавтоматизированнойсистемеобработкиданных,причемвкачественарушителяздесьрассматриваетсясубъект,имеющийдоступкработесоштатнымисредствамисистемы.Нарушителиклассифицируютсяпоуровнювозможностей,предоставляемыхимштатнымисредствами.Вдокументевыделяютсячетыре уровняэтихвозможностей:

|

|

|

1) самыйнизкий-возможностизапусказадач(программ)изфиксированногонабора,реализующихзаранеепредусмотренныефункцииобработкиинформации;

2) первыйпромежуточный-дополнительнокпредыдущемупредусматриваетвозможностисозданияизапускасобственныхпрограммсновымифункциямиобработки информации;

3) второйпромежуточный-дополнительнокпредыдущемупредполагаетвозможностиуправленияфункционированиемсистемы,т.е.воздействиянабазовоепрограммноеобеспечениеинасоставиконфигурациюееоборудования;

4) самыйвысокий-определяетсявсемобъемомвозможностейлиц,осуществляющихпроектирование,реализациюиремонттехническихсредствсистемы,вплотьдовключениявсоставсистемысобственныхтехническихсредствсновымифункциямиобработкиинформации.

Предполагается,чтонарушительнасвоемуровнеявляетсяспециалистомвысшейквалификации,знаетвсеосистеме,втомчисле иосредствахзащиты.

|

|

|

Ещеодинвидисточниковугрозбезопасностиинформации,связанныйсеехищением,достаточноподробноклассифицированвмонографииС.П.Расторгуева«Программныеметодызащитыинформациивкомпьютерахисетях»[14].Авторвыделяетчетыреспособахищенияинформации:

1) поканалампобочныхэлектромагнитныхизлучений;

2) посредствомнегласногокопирования,причемвыделенодверазновидностикопирования:«ручное»(печатьсэкрананапринтериливыводизпамятинапринтерилиэкран)и«вирусное»(например,выводизпамятинапринтер,наэкранилипередачаинформациис помощьювстроеннойвкомпьютеррадиозакладки);

3) хищениеносителейинформации;

4) хищениеперсонального компьютера.

ВмонографииВ.А.Герасименко[3]введеныпонятиядестабилизирующихфакторов,источниковихпроявленияипричиннарушениязащищенностиинформации.Предложеныподходыкформированиюотносительнополныхмножествуказанныхпричиниприведенаструктураэтихмножествприменительнокнарушениюфизическойцелостностиинформацииинесанкционированномуееполучению.

ДостаточнодетальныйанализугрознесанкционированногополученияинформациипроведентакжевучебномпособииВ.Ю.Гайковичаи Д.В.Ершова[44],причемконцептуальныеподходыанализа перекликаютсясподходами,изложенными в[3].

|

|

|

Своеобразныйвидугрозпредставляютспециальныепрограммы,скрытноипреднамеренновнедряемыевразличныефункциональныепрограммныесистемы,которыепослеодногоилинесколькихзапусковразрушаютхранящуюсявнихинформациюи/илисовершаютдругиенедозволенныедействия.Кнастоящемувремениизвестнонесколькоразновидностейтакихпрограмм:электронные вирусы,компьютерныечерви,троянские кониидр.

Вредоносныепрограммыпредставляютдостаточнобольшуюопасностьдлясовременныхавтоматизированныхсистем.ДетальныйанализэтихугрозиметодовборьбыснимиприведенвучебномпособииБ.И.Скородумова[45]идр.

Нетрудновидеть,чтовпроцессеформированиямножестваугроздостаточночеткопроявиласьтенденцияпереходаотэмпирическихподходовксистемно-концептуальным,научнообоснованнымподходам.Вэтойсвязиинтереснойпредставляетсяклассификацияугрозбезопасностиинформациипоспособамихвозможногонегативного

воздействия.Такаяклассификацияпредусматриваетподразделениеугрознаинформационные,программно-математические,физическиеиорганизационные.

Информационныеугрозыреализуются ввиде:

нарушенияадресностиисвоевременностиинформационногообмена,противозаконногосбораииспользованияинформации;

осуществлениянесанкционированногодоступакинформационнымресурсамиих противоправногоиспользования;

хищенияинформационныхресурсовизбанковибазданных;нарушениятехнологииобработкиинформации.

Программно-математическиеугрозы реализуютсяввиде:внедренияваппаратныеипрограммныеизделиякомпонентов,

реализующихфункции,неописанныевдокументациинаэтиизделия;

разработкиираспространенияпрограмм,нарушающихнормальноефункционированиеинформационныхсистемилисистемзащитыинформации.

Физическиеугрозыреализуютсяввиде:

уничтожения,повреждения,радиоэлектронногоподавленияилиразрушениясредствисистемобработкиинформации,телекоммуникацииисвязи;

уничтожения,повреждения,разрушенияилихищениямашинныхидругихносителейинформации;

хищенияпрограммныхилиаппаратныхключейисредствкриптографическойзащитыинформации;

перехватаинформациивтехническихканалахсвязиителекоммуникационныхсистемах;

внедренияэлектронныхустройствперехватаинформациивтехническиесредствасвязиителекоммуникационныесистемы,атакжевслужебныепомещения;

перехвата,дешифрованияинавязыванияложнойинформациивсетяхпередачи данныхи линияхсвязи;

воздействиянапарольно-ключевыесистемызащитысредствобработкиипередачиинформации.

Организационныеугроз»реализуютсяввиде:

невыполнениятребованийзаконодательствавинформационнойсфере;

противоправнойзакупкинесовершенныхилиустаревшихинформационныхтехнологий,средствинформатизации,телекоммуникацииисвязи,

3.2.Системнаяклассификацияугрозбезопасностиинформации

Изпредыдущегоизложенияследует,чтонасегодняшнийденьпредложенцелыйрядподходовкклассификацииугрозбезопасностиинформации.Приэтомвкачествекритериевделениямножестваугрознаклассыавторыэтихподходовиспользуютвидыпорождаемыхопасностей,степеньзлогоумысла,источникипроявленияугрозит.д.Всемногообразиепредлагаемыхклассификацийспомощьюподходов,предложенныхВАГерасименко[3],наосновеметодовсистемногоанализаможетбытьсведенокнекоторойсистемнойклассификации,приведеннойвтабл.3.1.

Дадимкраткийкомментарийкиспользованнымвэтойтаблицепараметрамклассификации, ихзначениямисодержанию.

Видыугроз.Данныйпараметрявляетсяосновополагающим,определяющимцелевуюнаправленность защитыинформации.

Таблица3.1

Системнаяклассификацияугрозинформации

| Параметрыклассификации | Значенияпараметров | Содержаниезначения |

| 1. Видыугроз | 1.1. Нарушениефизическойцелостности 1.2. Нарушениелогическойструктуры 1.3. Нарушениесодержания 1.4. Нарушениеконфиденциальности 1.5. Нарушение правасобственности | Уничтожение(искажение) Искаженияструктуры Несанкционированнаямодификация Несанкционированноеполучение Присвоениечужогоправа |

| 2.Природапроисхождения | 2.1. Случайные 2.2. Преднамеренная | ОтказыСбоиОшибки СтихийныебедствияПобочныевлияния Злоумышленныедействиялюдей |

| Параметрыклассификации | Значенияпараметров | Содержаниезначения |

| 3.Предпосылкипоявленияугроз | 3.1. Объективные 3.2. Субъективные | Количественнаянедостаточность элементовсистемы КачественнаянедостаточностьэлементовсистемыРазведорганыиностран ныхгосударствПромышленныйшпионажУголовныеэлементы Недобросовестныесотрудники |

| 4.Источникиугроз | 4.1. Люди 4.2. Техническиеустройства 4.3. Модели,алгоритмы,программы Технологическиесхемыобработки 4.5.Внешняясреда | ПосторонниелицаПользователиПерсоналРегистрацииПередачиХраненияПереработкиВыдачи ОбщегоназначенияПрикладныеВспомогательныеРучныеИнтерактивныеВнутримашинныеСетевые СостояниеатмосферыПобочныешумыПобочныесигналы |

Содержаниезначенийэтогопараметраопределяетсяуровнем,накоторомпроисходитнегативноевоздействиенаинформацию.Ономожетиметьместонасинтаксическом,семантическомилипрагматическом уровне.

2.Происхождениеугроз.Втабл.3.1выделенодвазначенияданногопараметра:случайноеипреднамеренное.Приэтомподслучайнымпонимаетсятакоепроисхождениеугроз,котороеобу-

словливаетсяспонтаннымии независящимиотволилюдейобстоятельствами.Наиболееизвестнымисобытиямиданногопланаявляютсяотказы,сбои,ошибки,стихийныебедствияипобочныевлияния.Сущностьперечисленныхсобытий(кроместихийныхбедствий,сущностькоторых ясна)определяетсяследующимобразом:

а)отказ-нарушениеработоспособностикакого-либоэлементасистемы,приводящеекневозможностивыполненияимсвоихосновныхфункций;

б)сбой-временноенарушениеработоспособностикакого-либоэлементасистемы,следствиемчегоможетбытьнеправильноевыполнениеимвэтотмоментсвоей функции;

в)ошибка-неправильное(разовоеилисистематическое)выполнениеэлементомоднойилинесколькихфункций,происходящеевследствиеспецифического(постоянногоиливременного)егосостояния;

г)побочноевлияние-негативноевоздействиенасистемувцеломилиотдельныеееэлементы,оказываемоекакими-либоявлениями,происходящимивнутрисистемыиливовнешнейсреде.

Преднамеренноепроисхождениеугрозыобусловливаетсязлоумышленнымидействиямилюдей.

3.Предпосылкипоявленияугроз.Втабл.3.1выделеныдверазновидностипредпосылок:объективные(количественнаяиликачественнаянедостаточностьэлементовсистемы)и субъективные(деятельностьразведоргановиностранныхгосударств,промышленныйшпионаж,деятельностьуголовныхэлементов,преднамеренныеилинепреднамеренныедействиянедобросовестныхсотрудников).Перечисленныеразновидностипредпосылокинтерпретируютсяследующимобразом:

а)количественнаянедостаточность-физическаянехваткаодногоилинесколькихэлементовсистемы,вызывающаянарушениятехнологическогопроцессаобработкиинформацииили/иперегрузкуимеющихсяэлементов;

б)качественнаянедостаточность-несовершенствоорганизациисистемы, всилучегомогутпоявлятьсявозможностислучайногоилипреднамеренногонегативноговоздействиянаобрабатываемуюилихранимуюинформацию;

в)деятельностьразведоргановиностранныхгосударств-специальноорганизуемаядеятельностьгосударственныхорганов,профессиональноориентированныхнадобываниенеобходимойинформациивсемидоступнымиспособамиисредствами.Коснов-

нымвидамразведкиотносятсяагентурная(несанкционированнаядеятельностьпрофессиональныхразведчиков,завербованныхагентовитакназываемыхдоброжелателей)итехническая,включающаярадиоразведку(перехватрадиосредствамиинформации,циркулирующейврадиоканалахсистемсвязи),радиотехническую(регистрациюспецсредствамисигналов,излучаемыхтехническимисистемами)икосмическую(использованиекосмическихкораблейиискусственныхспутниковдлянаблюдениязатерриторией,еефотографирования,регистрациирадиосигналовиполученияполезнойинформациидругимидоступнымиспособами);

г)промышленныйшпионаж-негласнаядеятельностьорганизации(еепредставителей)подобываниюинформации,специальноохраняемойотнесанкционированнойутечкиилихищения,атакжепосозданиюдлясебяблагоприятныхусловийвцеляхполучениямаксимальныхвыгод(недобросовестнаяконкуренция);

д)злоумышленныедействияуголовныхэлементов-хищениеинформациииликомпьютерныхпрограммвцеляхнаживыилиихразрушениевинтересахконкурентов;

е)действиянедобросовестныхсотрудников-хищение(копирование)илиуничтожениеинформационныхмассивовили/ипрограммпоэгоистическимиликорыстныммотивам,атакжеврезультате несоблюденияустановленныхправилработы.

4.Источникиугроз.Подисточникомугрозпонимаетсянепосредственныйисполнительугрозывпланенегативноговоздействия наинформацию.

Нетрудновидеть,чтоисточникиугрозиформыихпроявленияпредопределяютвозможностиформированиямножествапричиннарушениязащищенностиинформациипокаждомуизаспектовзащиты,чтоколичественноможетбытьохарактеризованопоказателямиуязвимостиинформации.

3.3.Методыоценки уязвимостиинформации

Прирешениипрактическихзадачзащитыинформациипервостепенноезначениеимеетколичественнаяоценкаееуязвимости.Посколькувоздействиенаинформациюразличныхфактороввзначительноймереявляетсяслучайным,товкачествеколичественноймерыееуязвимостинаиболеецелесообразнопринятьвероятностьнарушениязащищенности(измененияважнейшиххарактеристик),атакжепотенциальновозможныеразмерыущерба,наносимоготакимнарушением.

Приэтомосновнымипараметрами,влияющиминавероятностьнарушениязащищенностиинформации,являются:количествоитипыструктурныхкомпонентовсистемыилиобъекта,количествоитипыслучайныхугроз,которыепотенциальномогутпроявитьсяврассматриваемыйпериодвремени,количествоитипы преднамеренныхугроз,которыемогутиметьместовтот жепериод,числоикатегориилиц,которыепотенциальномогутбытьнарушителямиустановленныхправилобработкиинформации,и,наконец,видызащищаемойинформации.Характер такоговлияниядостаточносложен,всвязисчемструктуризацияиоценкавероятностинарушениязащищенностипревращаютсявнеформальнуюзадачу,котораяможетрешатьсянаосновеметодологическогобазиса,изложенноговпредыдущейглаведанногоучебногопособия.

РазличныеподходыкструктуризациипоказателейзащищенностиинформациичерезформированиеполногомножествавозможныхКНПИподробноизложенывучебнике[31].Здесьжемыостановимсятольконаоценкеуязвимостиинформации,связаннойсдействиямизлоумышленников,таккаквэтойзадаченаиболеевыпуклопроявляетсямногорубежныйхарактерреализацииполитикизащитыилишнийразконцентрируетсявниманиенакомплексномхарактерепроблемы.

Известно,чтонесанкционированноеполучениеинформациивозможнонетолькопутемнепосредственногодоступакбазамданных,ноимногимидругимипутями,нетребующимитакогодоступа.Приэтомосновнуюопасностьпредставляютпреднамеренныедействиязлоумышленников.Воздействиеслучайныхфакторовсамопосебеневедеткнесанкционированномуполучениюинформации,онолишьспособствуетпоявлениюКНПИ,которымиможетвоспользоватьсязлоумышленник.

Территориальнопотенциальновозможныенесанкционированныедействиямогутиметьместовразличных зонах:

внешнейнеконтролируемойзоне-территориивокругобъекта,накоторойнеприменяютсяникакиесредстваинеосуществляютсяникакиемероприятиядлязащитыинформации;

зонеконтролируемойтерритории-территориивокругпомещений,гдерасположенысредстваобработкиинформации,котораянепрерывноконтролируетсяперсоналомилисоответствующимитехническимисредствами;

зонепомещений-внутреннегопространстватехпомещений,вкоторыхрасположенысредства обработкиинформации;

зонересурсов-частипомещений,откудавозможеннепосредственныйдоступ кресурсамсистемы;

зонебазданных-частиресурсовсистемы,изкоторыхвозможеннепосредственныйдоступкзащищаемымданным.

Приэтомдля несанкционированногополученияинформациинеобходимоодновременноенаступлениеследующихсобытий:

нарушитель долженполучитьдоступвсоответствующуюзону;вовремянахождениянарушителявзоневнейдолжен про

явиться(иметьместо)соответствующийКНПИ;

проявившийсяКНПИдолженбытьдоступеннарушителюсоответствующейкатегории;

вКНПИвмоментдоступакнемунарушителядолжнанаходитьсязащищаемаяинформация.

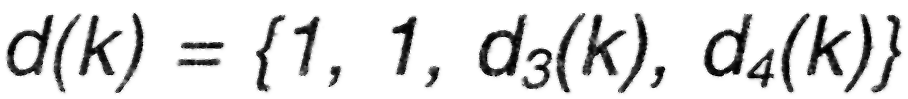

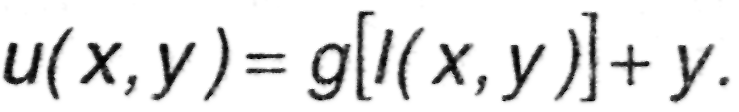

Попытаемсятеперьсучетомизложенноговывестиформулудляоценкиуязвимостиинформации.Дляэтоговведемследующиеобозначения:

Попытаемсятеперьсучетомизложенноговывестиформулудляоценкиуязвимостиинформации.Дляэтоговведемследующиеобозначения:

-вероятностьдоступанарушителяk-йкатегориивI-юзону

I-гокомпонентасистемы;

- вероятностьналичия(проявления)j-гоКНПИвI-й зонеi-гокомпонентасистемы;

- вероятностьналичия(проявления)j-гоКНПИвI-й зонеi-гокомпонентасистемы;

-вероятностьдоступанарушителяk-йкатегориикj-муКНПИвI-йзонеi-гокомпонентаприусловиидоступанарушителявзону;

-вероятностьдоступанарушителяk-йкатегориикj-муКНПИвI-йзонеi-гокомпонентаприусловиидоступанарушителявзону;

-вероятностьналичиязащищаемой информации вj-мКНПИвI-йзоненокомпонентавмоментдоступатуданарушителя.

-вероятностьналичиязащищаемой информации вj-мКНПИвI-йзоненокомпонентавмоментдоступатуданарушителя.

Тогдавероятностьнесанкционированногополученияинформациинарушителемk-йкатегориипоj-муКНПИвI-йзонеi-гоструктурногокомпонентасистемыопределитсяследующейзависимостью:

(3.1)

(3.1)

ВероятностьнесанкционированногополученияинформацииводномкомпонентесистемыоднимзлоумышленникомоднойкатегориипоодномуКНПИ,назовембазовымпоказателемуязвимостиинформации(сточкизрениянесанкционированногополучения).Сучетом(3.1)выражениедлябазовогопоказателябудетиметьследующий вид:

(3.2)

(3.2)

Рассчитанныетакимобразомбазовыепоказателиуязвимостисамипосебеимеютограниченноепрактическоезначение.Длярешениязадач,связанныхсразработкойиэксплуатациейсистемзащитыинформации,необходимызначенияпоказателейуязвимости,обобщенныепокакому-либоодномуиндексу(i,j,k)илипоихкомбинации.Рассмотримвозможныеподходыкопределениютакихчастичнообобщенныхпоказателей.

Пусть{К*}естьинтересующеенасподмножествоизполногомножествапотенциальновозможныхнарушителей.Тогдавероятностьнарушениязащищенностиинформацииуказаннымподмножествомнарушителейпоj-муфакторувi-мкомпонентесистемы(Pij{K*})определитсявыражением:

(3.3)

(3.3)

гдеk*означаетперемножениевыраженийвскобкахдлявсехk,

входящихвподмножество{К*}.

Аналогично,если{J*}естьподмножествопредставляющихинтересКНПИ,тоуязвимостьинформациивi-мкомпонентеподанномуподмножествуфакторовотносительноk-гонарушителяопределитсявыражением:

(3.4)

(3.4)

Наконец,если{I*}естьподмножествоинтересующихнасструктурныхкомпонентовсистемы,тоуязвимостьинформациивнихпоj-муКНПИотносительноk-гонарушителя

(3.5)

(3.5)

Каждоеизприведенныхвышевыраженийпозволяетпроизводитьобобщениепоодномукакому-либопараметру.Нетруднополучитьиобщеевыражение,еслинасинтересуютподмножества

{I*},{J*}и{К*}одновременно.Вэтомслучае

(3.6)

(3.6)

Очевидно,общийпоказательуязвимостиРопределяетсяпритакомподходевыражением

(3.7)

(3.7)

Напрактикенаибольшийинтереспредставляютэкстремальныепоказателиуязвимости,характеризующиенаиболеенеблагополучныеусловиязащищенностиинформации:самыйуязвимыйструктурныйкомпонентсистемы  ,самыйопасныйКНПИ

,самыйопасныйКНПИ  ,самаяопаснаякатегориянарушителей

,самаяопаснаякатегориянарушителей  .

.

Аналогичнымобразомможетбытьпроведенаоценкауязвимостиинформацииивдругихслучаях,вчастностивслучаенарушенияцелостности.

Рассмотримдалееметодырасчетапоказателейуязвимостиинформациисучетоминтервалавремени,накоторомоцениваетсяуязвимость.Приэтомследуетучитывать,чточембольшеинтервалвремени,тембольшевозможностейунарушителейдлязлоумышленныхдействийитембольшевероятностьизменениясостояниясистемы иусловийобработкиинформации.

Можноопределитьтакиевременныеинтервалы(несводимыекточке),накоторыхпроцессы,связанныеснарушениемзащищенностиинформации,являлисьбыоднородными.Вучебнике[31]этиинтервалыназванымалыми.Такоймалыйинтервал,всвоюочередь,можетбытьразделеннаоченьмалыеинтервалы,уязвимостьинформациинакаждомизкоторыхопределяетсянезависимоотдругих.Приэтомвсилуоднородностипроисходящихпроцессовуязвимостьинформациинакаждомизвыделенныхоченьмалыхинтерваловбудетопределятьсяпооднойитойжезависимости.

Тогда,есличерез  обозначитьинтересующийнаспоказатель

обозначитьинтересующийнаспоказатель

уязвимостивточке(наоченьмаломинтервале),ачерез  -тотжепоказательнамаломинтервале,то

-тотжепоказательнамаломинтервале,то

(3.8)

(3.8)

гдеt-переменныйиндексоченьмалыхинтервалов,накоторыеподеленмалыйинтервал;n-общеечислооченьмалыхинтервалов.

Нетрудновидеть,чторассмотренныйподходможнораспространитьинадругиеинтервалы,аименно:большойинтервалпредставитьнекоторойпоследовательностьюмалых,оченьболь-

шой-последовательностьюбольших,бесконечнобольшой-последовательностьюоченьбольших.

Однакоприведенныевыражениябудутсправедливымилишьвтомслучае,еслинавсемрассматриваемоминтервалевремениусловиядлянарушениязащищенностиинформацииостаютсянеизменными.Вдействительностиэтиусловиямогутизменяться,причемнаиболееважнымфакторомздесьявляетсяактивноедействиесамойсистемызащитыинформации.

ЖелающихболееподробноознакомитьсясоценкойуязвимостиинформациинаразличныхвременныхинтервалахмыотсылаемккнигеВ.А.Герасименко[3],вкоторойприведенрядмоделейопределениязначенийпоказателейуязвимостидлянаиболеераспространенныхтехнологическихмаршрутовобработкиинформации.

Здесьжемыобратимвниманиенато,чтововсехрассмотренныхнамивыражениях,структурирующихоценкууязвимостиинформации,присутствуютпоказатели,представляющиесобойвероятностиреализациитехилииныхсобытий.Значенияэтихпоказателейприотсутствии достаточногостатистическогоматериаламогутбытьполученытолькоэкспертнымпутемсиспользованием,например,описаннойвышетехнологииавтоформализациизнаний.Приэтомисключительноезначениеприобретаетоценкадостоверностиданных,опираясьнакоторыеэксперт-аналитикпринимаеттоилииноерешение.Всвязисэтимпредставляетсяцелесообразнымвопросоценкидостоверностирассмотретьсамостоятельно,посвятивемуспециальныйпараграфданнойглавы.

3.4.Методыоценкидостоверностиинформационнойбазымоделейпрогнозирования значенийпоказателейуязвимости

Информации

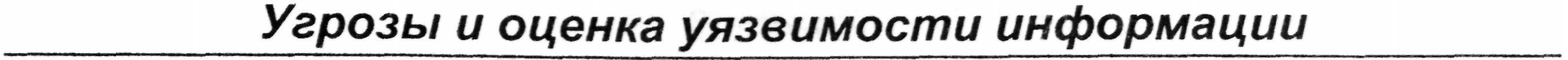

Определяющейкомпонентойобщегоалгоритмаработыэкспертаприрешениизадачиоценкиуязвимостиинформации(рис.3.1)являетсяформированиетакназываемойинтегрированнойбазыданных(ИБД),представляющейсобойвзаимосвязаннуюсовокупностьсобственнобазыданных(БД),базызнаний(БЗ)ибазымоделей (БМ).

Нетрудновидеть,чтоуказанныйалгоритмвотличиеотизвестногоалгоритмавычислительногоэкспериментасимитационноймодельюимеетпризнаки,характерныедлясамоорганизующихсясистем,ипозволяетэкспертуиспользовать данные,знания,объективныеисубъективныемоделидляанализаирешенияпоставлен-

Постановказадачи.Формированиезапроса.

Постановказадачи.Формированиезапроса.

Оценкановыхфрагментовзнаний

Новая информация

Базаданных

Базамоделей

Базазнаний

Вычислительныйэксперимент НФЗ

Ввести

НФЗ

полезен?

да

Интегрированнаябаза данных

да НФЗ

вИБД

принятиерешений

Рис.3.1.Общийалгоритмработыэксперта

нойпроблемыв условияхнедоопределенностиБДинеполнотыБЗ.Приэтомизвсехаспектов,связанныхссозданиемИБД,решающеезначениеприобретаетпроблемаоценкидостоверностивходящейвнее информации.

Определимдостоверностькак«уровеньразумнойуверенностивистинностинекоеговысказывания,которыйудовлетворяетнекоторымправиламнепротиворечивостиивсоответствиисэтимиправиламиформальноможетбыть выраженчислом»[46].

ИзвестныеподходыкрешениюпроблемыоценкидостоверностисвязанысприменениемтеоремыБайеса(вширокомсмысле)(см.[46])итеориинечеткихмножеств,наосновекоторыхвнастоящеевремяразработаныиприменяютсявэкспертныхсистемахпрактическиеспособыобъединениясвидетельств,регистрирующихкачественныеилогико-семантическиесвязимеждуфрагментамибазыданных.

Используяидеюбайесовскогоподхода,можнопоставитьвопросодостоверностифрагментовИБДвболееобщемплане,рассматриваялюбойеефрагменткакгипотезу,афрагментыскоторымионсвязан,каксвидетельстваотносительнофрагмента-гипотезы.ПодфрагментомИБДбудемпониматьчастьсодержанияилиструктуры,обладающуюсвойствомдискретностиинезависимости(видеалесодержащуюоднонезависимоепонятие),т.е. некоторую

совокупностьданныхиливысказываний,имеющуюсамостоятельныйсмысл.

Достоверность(Д)фрагмента,поступающеговИБД,зависитотдостоверностиисточникаинформациии методикиееполучения.КаждыйвновьпоступающийвИБДфрагмент(НФЗ-новыйфрагментзнаний)естьпара:

НФЗ=<3, Д>, (3.9)

где3-значениефрагмента;Д-достоверностьфрагмента.

Разделимфрагменты-свидетельстванаклассы:прямыесвидетельства(ПС);косвенныесвидетельства:условные(УС)исвязанные(СС).

Подпрямымисвидетельствамибудемпониматьфрагментытипаизмерениязначенияфрагмента-гипотезы.Онисоставляютвыборку,наоснованиикотороймогутбытьрассчитаныоценкизначенияфрагмента-гипотезы,ирегистрируют,восновном,статистическиесвязимеждуфрагментами.

Подусловнымисвидетельствамибудемпониматьфрагментытипа:«еслиАи/илиВ,тоСсдостоверностьюР».Сихпомощьюможнорегистрироватькачественныеэкспертныеоценки,логическиесвязимеждуфрагментамииаприорныезнанияофрагменте-гипотезе(условияприменениятогоилииногометода,условныефункциираспределенияит.п.).

Связанныесвидетельстварегистрируютфункциональныеилисистемныесвязимеждуфрагментом-гипотезойидругимифрагментами,т.е.структурунекоторойдостаточноавтономнойчастиИБД(формулы,модели ит.п.).

НФЗ,будучивключеннымвИБД,взаимодействуетсужесодержащимисявнейфрагментамиигипотезами,изменяякакихзначения,такидостоверности.ЭтареакциядостаточносложнаивызываетмодификациюзначенийидостоверностейвсехстарыхфрагментовИБД,такилииначесвязанныхсвновьпоступившимиНФЗ.Дляописанияпроцессамодификациивведемпонятиясистемногозначения(СЗ)исистемнойдостоверности(СД)фрагментаИБД,определяемых сучетомвсехсвидетельств,содержащихсявИБД.

Такимобразом,сучетомвведеннойклассификациипроблемаоценкидостоверностисводитсякразработкеметодовопределениявкачествеатрибутовфрагмента-гипотезыИБДсистемныхдостоверностейфрагментов,являющихсядляданногофрагмента-

гипотезысвидетельствами,атакжесистемнойдостоверностиданногофрагмента-гипотезы.

РассмотримвозможностьразработкиформальногоалгоритмамодификациифрагментаИБД,атакжеметодовобработкисвидетельств.

Длямодификациизначенияи достоверности фрагментаИБДприизменениисоставасвидетельствможноиспользоватьалгоритм,блок-схемакоторогоизображенанарис.3.2.Предполагается,чтофрагментыпредставлены вИБДввидетакназываемыхфреймов(элементовзнаний),которыевключаютвсвойсостав:

3-значениефрагментаприпоступлениивИБД;

Д-достоверностьфрагментаприпоступлениивИБД;

КПС -кортежпрямыхсвидетельствдляданногофрагмента;КУС-кортежусловныхсвидетельств;

КСС-кортежсвязанныхсвидетельств;

ПЗ,ПД-значениеидостоверностьфрагментасучетомвсехпрямыхсвидетельств;

УЗ,УД-значениеидостоверностьфрагментасучетомвсехусловныхсвидетельств;

СЗ,СД-системныезначениеи достоверностьфрагмента.Алгоритмработаетследующимобразом.

ВблокеП1(рис.3.2)формируютсяпараметрывыборкипрямыхсвидетельствинаихоснове-точечныеилиинтервальныеоценки(ПЗk,ПДk)параметровраспределениязначенияk-гофрагмента.

Правилаобработкипрямыхсвидетельств

Правилаобработкипрямыхсвидетельств

Правилаобработкиусловныхсвидетельств

Правилаобработкисвязанныхсвидетельств

Рис.3.2.Блок-схема алгоритмавычислениясистемногозначенияисистемнойдостоверностифрагментаИБД

Этиоценкиприсваиваютсясоответствующимэлементамданногофрагмента,атакжеподаютсянавходблокаП2.

ВблокеП2вычисляютсяусловноезначениеиусловнаядостоверность(УЗk,Удk)k-гофрагментасучетомсостоянияусловийиограниченийблокаП2вданныймомент.ПолученныеУЗkиУДkприсваиваютсясоответствующимэлементамфрагментаиодновременноподаютсянавходблокаП3.ДообработкивыборкиможнопропуститьчерезблокП2каждоеПС.

ВблокеП3,УЗkиУДkрассматриваютсякакзначениеидостоверностьпоступившегоновогосвидетельстваидлякаждогосвязанногосвидетельства(модели,содержащейэтотфрагмент)уточняетсявекторсостояния,арезультатсноваподаетсянавходП2.Процессзаканчиваетсяпридостижениизаданногочислаитерацийилизаданнойточностиоценки.Новыесистемныеоценкиполучатзначениявсехфрагментов,являющихсясоставляющимивекторовсостояниймоделейблокаП3.ЗначенияС3kиСдkприсваиваютсясоответствующимэлементамданногофрагмента.

Очевиднаяпроблема,возникающаяприреализацииописанногоподхода,эторазрастаниечислафрагментов,вовлекаемыхвалгоритм,дочисласодержащихсявИБД,включаявсемодели.Чтобыееразрешить,необходимоограничитьчислосвязеймеждуфрагментами,регистрируятолькосамыесущественные.Вопросэтотрешаетсамэксперт.Какследствиепоявляютсявариантысистемнойдостоверности:

СДД-поКнаиболеедостовернымсвидетельствам;СДЦ-поКнаиболееценнымсвидетельствам;

СДП-поКпоследнимсвидетельствам.

Инымисловами,длякаждойконкретнойзадачинеобходимоактуализироватьсвоюопределеннуючастьИБД,т.е.уметьвыделитьнаиболеесущественныесвязиифрагменты(доминант-фрагменты),образующиеполевычислительногоэксперимента.Этопозволитнетолькоограничитьмножествофрагментовисвязей,ноиповыситнепротиворечивостьфрагментов,выделенныхизИБДдлярешенияконкретнойзадачи.

Рассмотримболееподробнометодыобработкисвидетельств,которыемогутбытьпримененывописанном алгоритмемодификации.

Прямыеиусловныесвидетельствамогутбытьпредварительноструктурированыв кубес осями"фрагмент-источник-время"(рис.3.3).Этоткубможнорассматриватькакмногоэтапнуюэкспертизуиприменитькнемуметодыобработкиэкспертныхоценок,рассматриваяисточникиинформациикакотдельныхэкспертов.

Рис.3.3.Представлениесвидетельствв видекуба:(фрагмент,время,источник,*-значениефрагмента)

Различныесечениякубапозволяютанализироватьразныесвойствасгруппированнойтакимобразом информации:

зависимостифрагментовФ1,...,ФkотисточниковинформацииИ1,...,Иnнанекоторыймоментвремени(статика);

зависимостифрагментовФ1,...,Фkотвременипосведениямизодного источника(динамика);

зависимостиодногофрагментаФiотвременипосведениямизразныхисточников(динамика).

Любыедостоверныеданные,поступившиевИБДиотносящиесякопределенномумоментувремени,рассматриваютсянаэтотмоменткакэталонные,всоответствиисчемнаэтотжемоментвременипересчитываютсяидостоверностиисточниковинформации.Этиметодытрадиционныдляэкспертныхсистем.

Вычисливпараметрывыборки,мы можем:

• назначить фрагменту-гипотезе значениеидостоверность;

• модифицироватьвсемфрагментам-ПСдостоверности,оставивихзначенияпрежними;

• модифицироватьдостоверностиисточниковинформации.

КромеметодаэкспертныхоценокдляобработкиПСиУСмогутбытьпримененыдругиедостаточнотрадиционныеметодытеориивероятностейиматематическойстатистики,авыборихзависитотналичияаприорнойинформацииобисследуемомобъекте.

Привыбореметодовобработкисвязанныхсвидетельств,необходимоисходитьизтого,чтотакимисвидетельствамиявляютсязаконыконкретнойпредметнойобластиипостроенныенаихосновемоделиисследуемыхсистемивнешнихсред.

Строямодель,фиксируявнейструктуруи параметрыисследуемогообъекта,анализируярезультатвычислительногоэкспериментаимодифицируявсоответствиисним,атакжевсоответствииспоступающимисвидетельствамифрагментыИБД,экспертформализуетсвоиинтуитивныепредставленияиличныйпрофессиональныйопыт.

Этотпроцесспостроениямоделейсамимэкспертомиихпостоянноймодификацииприпоявленииновойинформациииявляетсяописаннымвышепроцессомавтоформализациизнанийэксперта.Приэтом,начальныевариантымоделей,какправило,достаточнопросты,частолинейныилилинеаризованы.Основнаязадачанапервыхитерациях-обеспечитьпринципиальнуюправильностьиустойчивостьмодели.Однако,дляеедальнейшегоулучшенияочевиднонеобходиманализвсейвновьпоступающейинформацииовекторееесостояния,наоснованиикоторогоможнобылобымодифицироватьзначенияидостоверностифрагментовмодели,устранитьв нейструктурные ипараметрические неопределенности.

Понятныйидостаточноуниверсальныйалгоритммодификациизначенияидостоверностивекторасостояниямоделейтакоготипа(т.е.целойсвязкифрагментов)попоступившейинформациионекоторыхфрагментахвекторасостояниядаетприменениеформальногоаппарататеориидинамическихсистем,устойчивыхкотказам[47],восновекотороголежитБайесовподход.Этотаппаратхорошоразвитприменительноквероятностнымсистемам,параметрыиструктуракоторыхмогутскачкообразноменятьсявслучайныемоментывремени.УчитываянеполнотуБЗинеопределенностьБД,можносделатьвывод,чтобольшинствомоделейвзадачахоценкиипрогнозированияуровняуязвимостиинформациибудетпринадлежатьименнокэтомуклассу.

Рассмотримещеодинвозможныйподходкопределению достоверностифрагментовинтегрированнойбазыданных,основанныйнапримененииметодовфильтрации.

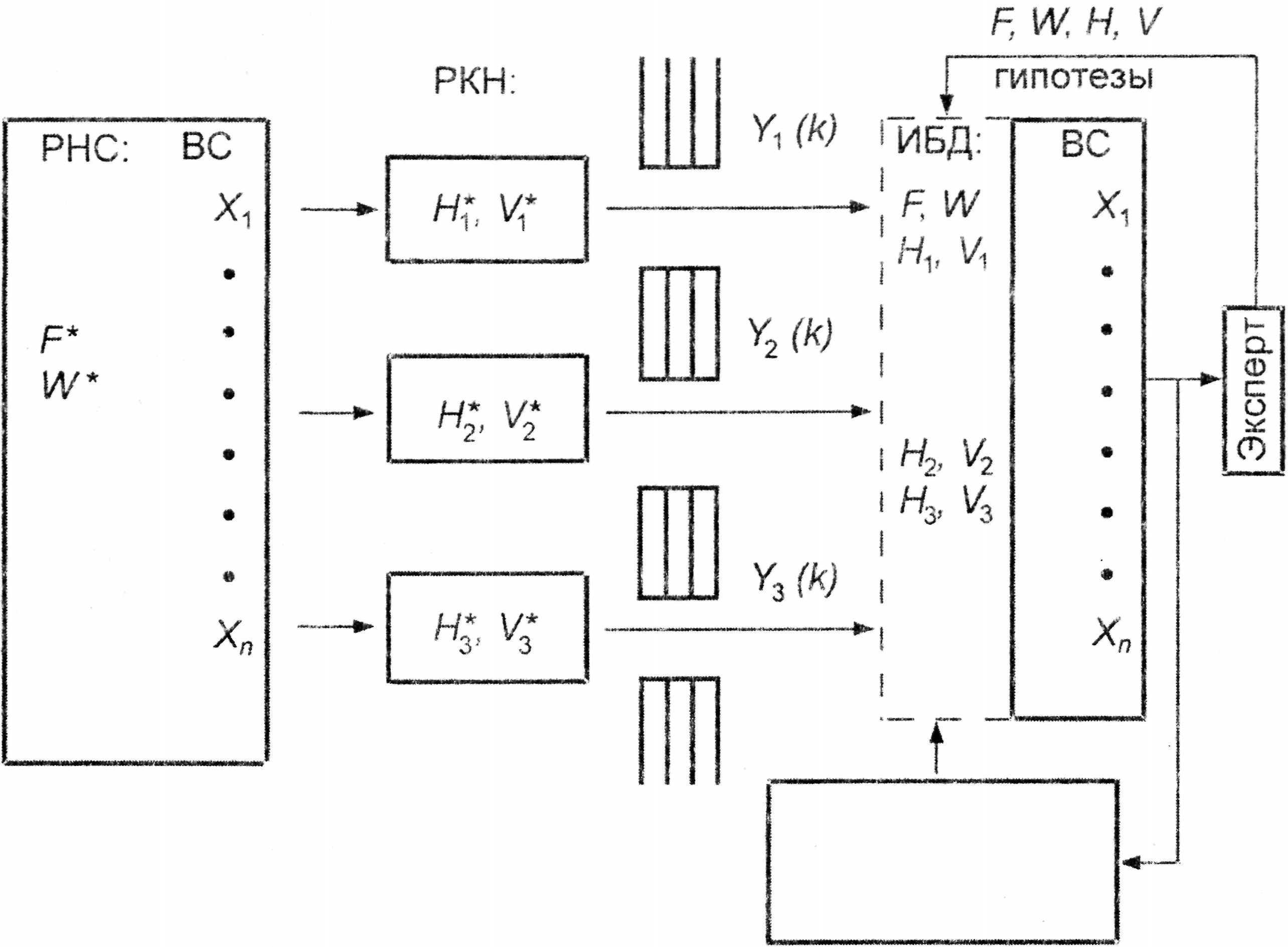

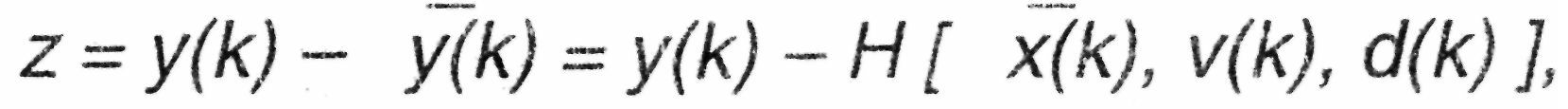

Общаяпостановказадачинелинейнойоптимальнойфильтрацииимеетследующийвид:

х(k+1)= F[x(k),w(k), d(k)], (3.10)

у(k)=H[х(k),v(k),d(k)], (3.11)

гдеуравнениесостояния(3.10)описываетструктуруидинамикуисследуемойсистемы,ауравнениенаблюдения(3.11)определяетмеханизмобразованияданных,доступныхдляэксперта-аналитика.Здесь:х(k)-векторсостоянияисследуемойсистемы;w(k)-случайныйвекторшумовисследуемойсистемы,связанныхспогрешностямиметодовмоделирования;у(k)-векторнаблюдения;v(k)-случайныйвекторшумовнаблюдения,связанныхспогрешностямиканалаполученияинформации(wиvнекоррелированы);d(k)-векторвариативности,характеризующийтекущеесостояние иструктурусистемыиканалаполученияинформации(приэтом,отказвсистемерассматриваетсякакизменениееепараметровилиструктуры).

Задачафильтрациизаключаетсявполучениипопоследовательностинаблюденийу(k)={у(1),у(2),...,у(k)}оценкивекторасостояниях(k),оптимальнойпокритериюминимумасреднегоквад-ратическогоотклонения,иеекорреляционнойматрицы.

Допустим,экспертрасполагаетпоследовательностьюу(k)наблюденийзаисследуемымобъектом.Наосновеэтихнаблюденийипредшествующегоопыта(априорнаяинформация)экспертвыдвигаетгипотезыFиНоструктуреипараметрахнаблюдаемогообъектаи источникаинформации.Задавшисьначальнымиусловиями,онможет теперьпроверитьсправедливостьсвоейгипотезы,последовательноприменяяалгоритмфильтрациидляуточненияпараметровFиНспомощьюкаждогоизимеющихсянаблюдений(рис.3.4).

ЭтоталгоритмпозволяетэкспертукаждыйразприпоступлениивИБДновыхданныху(k)обисследуемомобъектерекуррентномодифицироватьоценкузначенияеговекторасостояниях(k)икорреляционнуюматрицуошибокР(k),характеризующуюдостоверностьэтойоценки,сучетомвсехпоступившихнаданныймоментнаблюденийу(k),атакжединамикииструктурыизучаемогообъектаи каналовполученияинформации.

ПравиламодификациифрагментовИБД

ПравиламодификациифрагментовИБД

Рис.3.4.Модельинформационнойсредыэксперта

РНС-реальнаянаблюдаемаясистема;РКН-реальныйканалнаблюдения;ВС-векторсостояния;ИБД-интегрированнаябазаданных

Критериемдостоверностигипотезы(F,Н)здесьмогутбытьрасхождениеzреальногонаблюденияу(k)ипрогнозадлянаблюдениянаk-омшаге  :

:

(3.12)

(3.12)

а такжединамикаизменениякорреляционнойматрицыР(k)дляоценкивекторасостояния х(k).

Еслионидостаточномалы,этоговорит отом,чтоэкспертверноидентифицировалпопоступившейинформацииструктуруипараметрыобъектаиисточникаинформации.Еслинет-необходимоизменитьгипотезудляFилиН.

Сэтойцельюрассмотриммножествовозможныхструктурисследуемогообъекта{F}иисточникаинформации{Н}.Пустьтакихструктурn.Тогдадопустимоезначениеdi(i=1,...,n)вектораdпредставляетоднуизвозможныхструктурисследуемогообъектаиисточникаинформацииобобъекте.

Вобщемслучаеdможетизменятьсянакаждомшагеинаk-томшагеобразуетпроизвольнуюпоследовательностьDI(k)изкдопустимыхзначенийвектораd.ЧислоIтакихпоследовательностей,образующихмножествоD=(DI(k)},определяетсявыражением:

I= nk. (3.13)

Легковидеть,что  прип>1и

прип>1и  .ДлякаждойпоследовательностиDI(k),в предположении,чтоонаосуществиласьнасамомделе,наоснованииимеющихсянаблюденийможетбытьвычисленозначениевекторасостоянияи

.ДлякаждойпоследовательностиDI(k),в предположении,чтоонаосуществиласьнасамомделе,наоснованииимеющихсянаблюденийможетбытьвычисленозначениевекторасостоянияи

егодостоверность.

Изтеорииоцениванияизвестно,чтокритерийминимумасреднегоквадратическогоотклоненияприводиткоценкамусловногосреднего:

(3.14)

(3.14)

аихкачествоопределяетсяусловнойкорреляционнойматрицейошибокоценивания:

(3.15)

(3.15)

Опускаявывод,запишем(3.14)и(3.15)вразвернутомвиде:

(3.16)

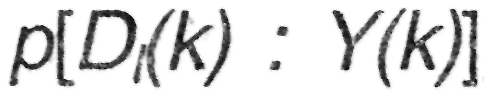

(3.16)

где  -частнаяоценкавекторасостояниях(k),т.е.оптимальнаяоценка,полученнаядляконкретнойреализацииDI(k)последовательностиd(k)иудовлетворяющаякритериюминимумасреднегоквадратическогоотклонения; р[DI(k):Y(k)]-апостериорнаявероятностьэтойреализации;

-частнаяоценкавекторасостояниях(k),т.е.оптимальнаяоценка,полученнаядляконкретнойреализацииDI(k)последовательностиd(k)иудовлетворяющаякритериюминимумасреднегоквадратическогоотклонения; р[DI(k):Y(k)]-апостериорнаявероятностьэтойреализации;

(3.17)

(3.17)

где

(3.18)

(3.18)

I-номеравсехвозможныхDI(k);

; (3.19)

ВэтихвыраженияхРI{k)иDPI(k)естьсоответствующиекорреляционныематрицыошибокчастныхоценоквекторасостояния.

Такимобразом,вобщемвидеалгоритмоптимальнойфильтрациипредставляетследующуюпоследовательностьвычислений:

• дляпринятойреализациинаблюденияY(k)рассчитываютсячастныеоценкивекторасостояниядлявсехвозможныхреализацийDI(k)и соответствующие частныекорреляционныематрицы;

• рассчитываютсязначенияр[DI(k):Y(k)],играющиерольвесовыхкоэффициентоввуравнениях(3.16)и(3.17);

• рассчитываетсяпо(3.16)оптимальнаяоценка  векторасостояниях(k);

векторасостояниях(k);

• рассчитываетсяпо(3.17)корреляционнаяматрицаошибок

оценивания;

• рассчитываетсяпрогнозоценки,еекорреляционнойматрицыинаблюдениянаследующийшаг;

• рассчитываютсяпереходнаяматрицаисследуемойсистемы,матрицаканаланаблюденияикорреляционныематрицышумовнаследующийшаг.

Этотпроцесссходитсяпридостаточнообщихпредположениях(еслиугаданыструктураиопорныефункции),причемособенноэффективноуточнениепараметровидетвовремяпервыхнесколькихшагов.

Припрактическойреализацииалгоритмаоптимальнойфильтрациивозникаютследующиепроблемы:

• привозрастаниичисланаблюденийкнеограниченновозрастает/и,следовательно,числочастныхоценок,чтотребуетнеограниченныхвычислительныхресурсов;

• требуетсяразработкаконкретныхподходовквычислениючастныхоценоквекторасостояния,соответствующихкорреляционныхматрицивероятностиразличныхпоследовательностейDI(k).

Возможныепутипреодоленияэтихтрудностеймогутбытьсве

деныкследующему:

• выборопределенныхструктурдляисследуемойсистемыика-

наланаблюдения;

• выборопределенныхклассов  и

и  ;

;

• ограничениечислаучитываемыхнаблюдений;

• введениенекоторыхгипотезприаппроксимациипрогнозазначениявекторасостоянияисследуемой системы.

Витогезадачаможетрешатьсяв следующейпостановке:

,(3.20)

,(3.20)

,(3.21)

,(3.21)

гдесделаныследующиепредположения:структураисследуемойсистемыиканаланаблюдениялинейна;шумы

гдесделаныследующиепредположения:структураисследуемойсистемыиканаланаблюдениялинейна;шумы  и

и  -белые,некоррелированымеждусобойисвектором

-белые,некоррелированымеждусобойисвектором

Вуравнениях(3.20)и(3.21)задаютконкретныевозможныережимыисследуемойсистемыиканаланаблюдения,например:

-нормальныйрежимфункционированияисследуемойсистемыиканаланаблюдения,когдаэкспертуизвестнысточностьюдошумаих структураипараметры;

-нормальныйрежимфункционированияисследуемойсистемыиканаланаблюдения,когдаэкспертуизвестнысточностьюдошумаих структураипараметры;

-вканаленаблюдениярезковозросуровеньшума,врезультатечеговозросразброспоступающихкэкспертуданныхбезизменениясреднегозначениявекторасостоянияисследуемойсистемы;

-вканаленаблюдениярезковозросуровеньшума,врезультатечеговозросразброспоступающихкэкспертуданныхбезизменениясреднегозначениявекторасостоянияисследуемойсистемы;

-отсутствуетинформациявканаленаблюдения,врезультатечеговпоступающихкэкспертуданныхпропаласистематикаи осталсяодинбелыйшум;

-отсутствуетинформациявканаленаблюдения,врезультатечеговпоступающихкэкспертуданныхпропаласистематикаи осталсяодинбелыйшум;

-отсутствуетинформациявканаленаблюденияивтожевремярезковозросшум;такойвариантозначает,скореевсего,чтоизменилосьсодержаниепоступающейинформации,аэксперт,неумея«расшифровать»этуинформацию,принимаетеезашум;

-отсутствуетинформациявканаленаблюденияивтожевремярезковозросшум;такойвариантозначает,скореевсего,чтоизменилосьсодержаниепоступающейинформации,аэксперт,неумея«расшифровать»этуинформацию,принимаетеезашум;

-отсутствуютшумывмоделиисследуемойсистемы,т.е.экспертсумелподобратьточнуюдетерминированнуюмодель;

-отсутствуютшумывмоделиисследуемойсистемы,т.е.экспертсумелподобратьточнуюдетерминированнуюмодель;

-резковозросли шумывмоделиисследуемойсистемы;приэтомеслишумосталсябелым,томодельэкспертаверна,носамисследуемыйобъектсталменеедетерминированным,аеслишумокрашен(имеетсистематику),томодельэкспертатребуетуточнения(систематикадолжнабытьрасшифрована экспертомивключенавмодельисследуемойсистемы).

-резковозросли шумывмоделиисследуемойсистемы;приэтомеслишумосталсябелым,томодельэкспертаверна,носамисследуемыйобъектсталменеедетерминированным,аеслишумокрашен(имеетсистематику),томодельэкспертатребуетуточнения(систематикадолжнабытьрасшифрована экспертомивключенавмодельисследуемойсистемы).

Такимобразом,видно,чтодажесприведеннымсравнительнопростымнаборомвозможныхзначенийвекторавариативности

Такимобразом,видно,чтодажесприведеннымсравнительнопростымнаборомвозможныхзначенийвекторавариативности

можноописатьширокийкругпроблем,связанныхсдостоверно-стьюфрагментаИБД,авболееширокомплане-получитьунивер-сальныйигибкийформальныйаппаратмодификациифрагментовИБДприпоступлениивнееновогофрагмента.

Исследованиеконкретнойпроблемы,стоящейпередэкспертом,следуетначинатьстехслучаев,когдаизмененияимодификациизатрагиваютпреждевсегоканалнаблюдения.Еслиэкспертизуча-етнекоторуюсложнуюсистему(объект)достаточнодолго,тоиме-етопределенноепредставлениеоееструктуреипараметрах,пустьинеоченьточное.Вэтойситуацииглавнойстановитсязада-чаоценкидостоверностиисточниковинформации,азадачауточ-ненияпараметровисследуемойсистемырешаетсяпомеререше-нияпервойзадачи.Длятакойпостановки  и,соответственно,системауравненийпринимаетвид:

и,соответственно,системауравненийпринимаетвид:

, (3.22)

, (3.22)

. (3.23)

. (3.23)

Длянормальногорежимафункционированияисследуемойсис-темыиканаланаблюдения уравнениеимеетвид:

, (3.24)

, (3.24)

, (3.25)

, (3.25)

аалгоритммодификациивекторасостоянияисследуемойсистемыдляk-гошагаестьклассическийалгоритмоптимальногофильтраКалмана(рис.3.5).

Располагаяэтималгоритмомможнодоскональноизучитьнаэтапепредварительногомоделированияисследуемуюсистему,основнойрежимработыкоторойописываетсялинейнойсистемойуравнений,атакжеполучитьвсечастныеоптимальныеоценкивек-торасостояниясистемыиихкорреляционныематрицы,чтосни-маетчастьперечисленныхвышепроблемреализацииобщегоал-горитмаоптимальнойфильтрации.

Наибольшиетрудностивызываеткорректноевычислениеусловнойвероятности дажедлянесложныхсистем.Анализточныхвыраженийдля ,однако,показывает,чтодлямногихслу-чаев,связанныхсисследованиемуровняуязвимостиинформации,даннуювероятностьможноаппроксимироватьдвумя-тремязначения-митипа 0-1/2-1 (нет-можетбыть -да).

Наибольшиетрудностивызываеткорректноевычислениеусловнойвероятности дажедлянесложныхсистем.Анализточныхвыраженийдля ,однако,показывает,чтодлямногихслу-чаев,связанныхсисследованиемуровняуязвимостиинформации,даннуювероятностьможноаппроксимироватьдвумя-тремязначения-митипа 0-1/2-1 (нет-можетбыть -да).

Деловтом,чтоособенностьюэкспертныхзадачоценкиуровняобеспечениябезопасностиинформацииявляется,какотмечалось

Рис.3.5.Блок-схемаалгоритмаОФК(оптимальныйфильтрКалмана):РНС-реальнаянаблюдаемаясистема;РКН-реальныйканалнаблюдения;  -звено задержки;QиR-корреляционныематрицышумовсистемыиканаланаблю

-звено задержки;QиR-корреляционныематрицышумовсистемыиканаланаблю

дения

выше,неполнотаданных,которымирасполагаетэкспертпрактическинавсехэтапахисследованиясложногообъектаинформатизации.Принципбалансаточностейрекомендуетвтакихслучаяхнепользоватьсятонкимисложнымиметодамимоделирования,посколькуихточностьбудетзагрубленанеполнотойинеточностьюисходнойинформации,аихсложностьпрактическинеизбежноприведеткневероятномурезультатувсилунеадекватностиотдельныхчастеймоделииобъекта.Всоответствиисэтимпринципомдолженсоблюдатьсянекоторыйразумныйбалансмеждутребующейсяточностьюответа,точностьюисходныхданных,точностьюмоделииточностьюметодаисследования.Вэтомсмыслесделанноедопущениевполнеразумно,особеннонапервыхэтапахисследованиясложногообъекта,когдапроверяются,восновном,правильностьструктурыисследуемойсистемыиканаланаблюде-

ния,атакжеобластивозможныхзначенийихпараметров.Критериемздесьможетбытьотклонениеочередногонаблюденияотегопрогноза,например:

(3.26)

(3.26)

т.е.вычислениеусловнойвероятностипредельноупрощается:необходимотолькосравнитьпоступившеенаблюдениеуснекоторымипороговымизначениямиивыбратьсоответствующеезначение

т.е.вычислениеусловнойвероятностипредельноупрощается:необходимотолькосравнитьпоступившеенаблюдениеуснекоторымипороговымизначениямиивыбратьсоответствующеезначение  (рис.3.6).

(рис.3.6).

Рис.3.6.Определение

Рис.3.6.Определение  поотклонениюнаблюдения

поотклонениюнаблюдения  отпрогноза

отпрогноза

3.5.Моделиоценкиущербаотреализацииугрозбезопасностиинформации

Уязвимостьинформациинеопределяетсятольковероятностя-мипроявлениятехилииныхугроз.Совершенноочевидно,чтосдругойстороныонахарактеризуетсявозможнымущербом, которыйбудетиметьместо вслучае ихреализации.

Вопросоценкиущербапредставляетнасегодняшнийденьнаи-болеесложнуюзадачу,практическинеподдающуюсяформализа-цииирешаемуютолькосиспользованиемметодовэкспертныхоценок.Приэтомвцеляхформированияпрогнозныхоценокущер-баможносуспехомприменятьописаннуюнамивышетехнологиюформализациипрофессиональныхзнаний,опирающуюсянанеко-торыемодели,которыемогутсоставитьпервоначальнуюбазумо-делей,вдальнейшемуточняемуюивидоизменяемуюэкспертом.

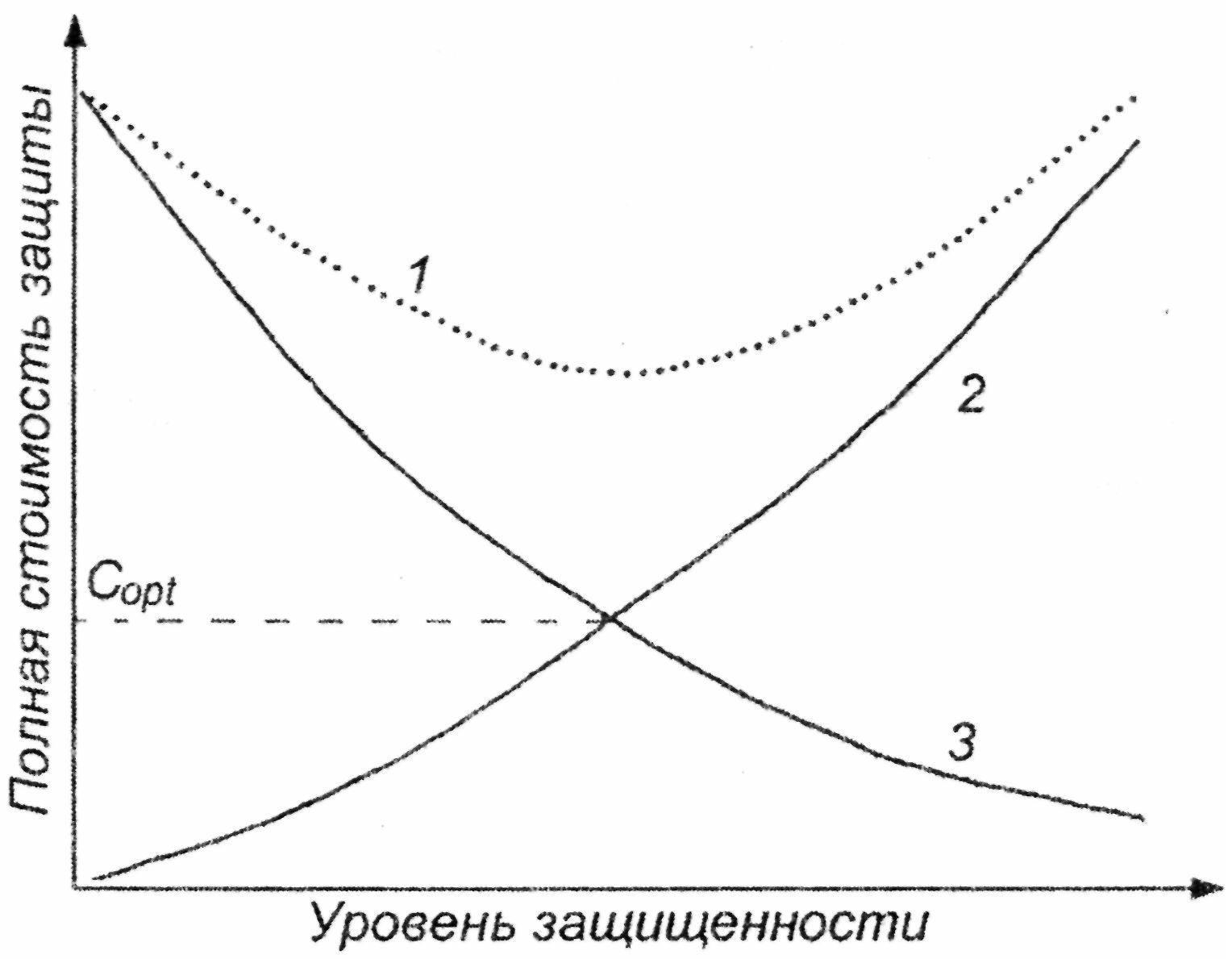

Исходнойпосылкойприразработкеэтихмоделейможетявить-сяочевидноепредположение,чтополнаяожидаемаястоимостьзащитыинформацииможетбытьвыраженасуммойрасходовназащитуипотерьотеенарушения.Вработе[3]В.А.Герасименкопоказал,чтоприэтомподходеоптимальнымрешениембылобывыделениеназащитуинформациисредствв размере  (см.рис.3.7),посколькуименноприэтомобеспечиваетсяминимизацияоб-щейстоимостизащитыинформации.

(см.рис.3.7),посколькуименноприэтомобеспечиваетсяминимизацияоб-щейстоимостизащитыинформации.

Поскольку,каквидноизрис3.7,приоптимальномрешениице-лесообразныйуровеньзатратназащитуравенуровнюожидаемыхпотерьпринарушениизащищенности,тодляоценкисуммарныхзатрат,достаточноопределитьтолькоуровеньпотерь.

ДлярешенияэтойзадачипрофессоромВ.А.Герасименков[3]былиспользованподход,основанныйнадинамическоймоделиоценкипотенциальныхугроз.Рассмотримегоболееподробно.

Допустим,чтопроявлениеугрозырассматриваемоготипаха-рактеризуетсяслучайнойпеременной  сраспределениемверо-ятностей

сраспределениемверо-ятностей  .Заметим,чтофункцияраспределения

.Заметим,чтофункцияраспределения  должнаопределятьсянаосновеобработкиданныхофактахреальногопроявленияугрозэтоготипа,котораяпроводитсяэкспертомсобя-зательнойоценкойдостоверностииспользуемойинформации(см.предыдущийпараграф).

должнаопределятьсянаосновеобработкиданныхофактахреальногопроявленияугрозэтоготипа,котораяпроводитсяэкспертомсобя-зательнойоценкойдостоверностииспользуемойинформации(см.предыдущийпараграф).

Еслирассматриватьпроявлениеданнойугрозывтечениеопре-деленногопериодавремени,точислуэтихпроявлений  будетсоответствоватьраспределение вероятностей

будетсоответствоватьраспределение вероятностей  ,котороеможетбытьвыраженофункциейраспределенияПуассона:

,котороеможетбытьвыраженофункциейраспределенияПуассона:

Рис.3.7.Стоимостныезависимостизащитыинформации:

1-ожидаемаяполнаястоимость;2-стоимостьзащиты;3-уровеньущерба

(3.27)

(3.27)

где  -периодвремени,закоторыйопределенызначения

-периодвремени,закоторыйопределенызначения

Порядузначений  функция

функция  ,можетбытьвыраженафункциейгамма-распределения

,можетбытьвыраженафункциейгамма-распределения

(3.28)

(3.28)

где  и

и  параметрыраспределения,определяемыепорекурент-нымзависимостям:

параметрыраспределения,определяемыепорекурент-нымзависимостям:

(3.29)

(3.29)

где  -числопроявленийрассматриваемойугрозывпериодынаблюдения

-числопроявленийрассматриваемойугрозывпериодынаблюдения  .

.

Далееотметим,чтобезусловноераспределениевероятностей

проявленияугроззапериодвремени  можетбытьпредставленоввиде:

можетбытьпредставленоввиде:

(3.30)

(3.30)

Тогдарезультирующеераспределение

Тогдарезультирующеераспределение

(3.31)

Количествопроявленийугрозприэтомхарактеризуетсяматематическиможиданием

(3.32)

(3.32)

идисперсией

(3.33)

(3.33)

Такимобразом,мыописаливероятностипроявленияугроз.Длятого,чтобыоценитьущерботпроявленияугроз,рассмотримдляначаласредниеоценкиущерба,длякоторыхможетбытьпринятанормальнаяфункцияраспределенияспараметрами  и

и

(3.34)

(3.34)

где

где  и -функциинормальногои гамма-распределений

и -функциинормальногои гамма-распределений

вероятностей; и  -параметрынормальногоигаммараспределений.

-параметрынормальногоигаммараспределений.

Есливзаданныйпериодвремениимеетместо  проявленийрассматриваемойугрозы, которыеприводяткущербу

проявленийрассматриваемойугрозы, которыеприводяткущербу  ,

,  ,...

,...  соответственно,топараметрыраспределениявероятностейожидаемыхпотерькорректируютсяследующимобразом:

соответственно,топараметрыраспределениявероятностейожидаемыхпотерькорректируютсяследующимобразом:

(3.35)

(3.35)

где

где

Выделимдалеенеопределенныепараметрыи  изфункциираспределениявероятностейдлястоимостипроявленияугрозыданноготипа.Темсамымбудетполученопрогнозируемоераспределениедляущербаотвозможногопроявлениярассматриваемойугрозы

изфункциираспределениявероятностейдлястоимостипроявленияугрозыданноготипа.Темсамымбудетполученопрогнозируемоераспределениедляущербаотвозможногопроявлениярассматриваемойугрозы

(3.36)

(3.36)

где  -членсемействараспределенияСтьюдента.

-членсемействараспределенияСтьюдента.

Ожидаемоеизменениезначения  определяетсяпараметрами:

определяетсяпараметрами:

(3.37)

(3.37)

Ожидаемыеполныезатратывусловияхпроявлениярассматри-ваемойугрозы  определяютсяпоформуле:

определяютсяпоформуле:

(3.38)

(3.38)

Посколькуполныезатратывусловияхпроявленияугрозявля-ютсяслучайнымивеличинами(из-заслучайногохарактеранано-симогоущерба),тодляихоценкинеобходимознаниесоответст-вующейфункциираспределениявероятностей.

Такимобразом,еслибысуществовалисистематизированныестатистическиеданныеопроявленияхугрозиихпоследствиях,торассмотреннуюмодель,почерпнутуюнамиизработы[3],можнобылобыиспользоватьдлярешениядостаточноширокогокругазадачзащитыинформации.Болеетого,этамодельпозволяетнетольконаходитьнужныерешения,ноиоцениватьихточность,что,какподчеркивалосьвыше,имеетпринципиальноезначение.Ксо-жалению,всилурядаобъективныхисубъективныхпричинтакаястатистикавнастоящеевремяпрактическиотсутствует,чтоделаетособоактуальнойорганизациюнепрерывногоирегулярногосбораиобработкиданныхопроявленияхугроз,охватывающихвозможнобольшеечислореальныхситуаций.

Рассмотреннаявышемодельможетбытьсформулированаивтерминахтеорииигр.Предположим,чтозлоумышленникзатрачи-вает

Рассмотреннаявышемодельможетбытьсформулированаивтерминахтеорииигр.Предположим,чтозлоумышленникзатрачи-вает  средствсцельюпреодолениязащиты,насозданиекоторойизрасходовано

средствсцельюпреодолениязащиты,насозданиекоторойизрасходовано  средств.Врезультатеонможетполучитьзащи-щаемуюинформацию,количествокоторойоцениваетсяфункцей

средств.Врезультатеонможетполучитьзащи-щаемуюинформацию,количествокоторойоцениваетсяфункцей

.Положимдалее,что -естьценностьдлязлоумышленни-каединицинформации,а - суммарныезатратынасоздание

этогожечислаединицинформации.Тогдачистаяприбыльзло-умышленника

апотерисобственникаинформации

(3.39)

(3.40)

(3.40)

Всоответствиисизвестнымиправиламитеорииигроптималь-ныестратегииобеихсторонмогутбытьопределеныизусловий:

(3.41)

(3.41)

Дляпрактическогоиспользованияэтоймоделинеобходимооп-ределитьстоимостьинформации,атакжезадатьфункции  и

и  чтовусловияхотсутствиянеобходимогообъемастатистическихданныхявляетсяпрактическинеразрешимойпроблемой,еслиопи-ратьсянаформальныеметоды.

чтовусловияхотсутствиянеобходимогообъемастатистическихданныхявляетсяпрактическинеразрешимойпроблемой,еслиопи-ратьсянаформальныеметоды.

Такимобразом,мысновавынужденывозвращатьсякописан-нымвышеприемамавтоформализациизнаний,которыесоставля-ютосновуметодологическогобазисатеориизащитыинформации.

Рассмотренныенамиподходыимоделипозволяютвобщемслучаеопределятьтекущиеипрогнозироватьбудущиезначенияпоказателейуязвимостиинформации.Необходимотолькосделатьнекоторыесущественныезамечанияотносительноихадекватно-сти.Во-первых,практическивсеприведенныенамимоделипо-строенывпредположениинезависимостислучайныхсобытий,со-вокупностикоторыхобразуютсложныепроцессызащитыинфор-мации,аво-вторых-дляобеспеченияработымоделейнеобходи-мыисходныеданные,формированиекоторыхприотсутствиидос-товернойстатистикисопряженосбольшимитрудностями.

Такимобразом,прииспользованииэтихмоделейфактическиделаютсяследующиедопущения:

• возможностипроявлениякаждойизпотенциальныхугрознезависятотпроявлениядругих;

• каждыйиззлоумышленниковдействуетнезависимоотдругих,т.е.неучитываютсявозможностиформированиякоалициизло-умышленников;

• негативноевоздействиенаинформациюкаждойизпроявив-

шихсяугрознезависитоттакогожевоздействиядругихпроявившихсяугроз;

• негативноевоздействиепроявившихсяугрознаинформациюводномкаком-либоэлементесистемыможетпривестилишькпоступлениюнавходысвязанныхснимэлементовискаженнойинформацииснарушеннойзащищенностьюинеоказываетвлияниянатакоежевоздействиенаинформациювсамихэтих элементах;

• каждоеизиспользуемыхсредствзащитыоказываетнейтрализующеевоздействиенапроявившиесяугрозыивосстанавливающеевоздействиенаинформациюнезависимооттакогожевоздействия другихсредствзащиты;

• благоприятноевоздействиесредствзащитыводномэлементесистемылишьснижаетвероятностьпоступлениянавходысвязанныхснимэлементовискаженнойинформациииневлияетнауровеньзащищенностиинформациивсамихэтихэлементах.

Вдействительностижесобытия,перечисленныевыше,являютсязависимыми,хотястепеньзависимостиразлична-отнезначительной,которойвполнеможнопренебречь,досущественной,которуюнеобходимоучитывать.Однакострогоформальноерешениеданнойзадачивсилуприводившихсянамивышепричинвнастоящеевремяневозможно,поэтомуостаютсялишьметодыэкспертныхоценокивчастности,технологияавтоформализациизнанийэксперта.

Чтокасаетсяобеспечениямоделейнеобходимымиисходнымиданными,токакнеоднократноотмечалось,практическоеиспользованиелюбыхпредлагаемыхмоделейоценкиуязвимостиупираетсявограничения, связанныеснеполнотойинедостоверностьюисходныхданных.Всвязисэтимотметим,чтоматериалыданнойглавы,посвященныеоценкеикорректировкедостоверностиинтегрированнойбазыданныхмоделирования,даютнеобходимыйинструментарийдляработыэкспертов-аналитиков.

Вообще,правильнопоставленнаяработасисходнымиданнымивусловияхвысокойстепениихнеопределенностиявляетсяключевыммоментомврешениилюбых задач,связанныхс обеспечениеминформационнойбезопасности.Поэтомупроблемазаключаетсянепростовформированиинеобходимыхданных,авперманентномихоцениваниииуточнении.Посколькуэкспертныеоценкиитехнологияавтоформализациизнанийвэтихусловияхстановятсяоднимиизосновныхметодоврешенияосновныхзадачзащитыинформации,аадекватностьэкспертныхоценоксущественнозависитотобъемаихвыборки,тонеобходимаорганизацияиперманентное

осуществлениемассовойэкспертизывсистемеорганов,ответственныхзазащитуинформации.Существоконцепциитакойэкспертизыбудетрассмотреновгл.6.

Краткиевыводы

1. Обоснованиеструктурыисодержаниясистемыпоказателейуязвимостиинформации, исследованиевлияниянанихразличныхпараметровугроз,разработкакомплексамоделейиметодологииадекватнойоценкиреальнойуязвимостимогутбытьвыполненынаосновесистемнойклассификацииугроз,проведеннойпоследующимпараметрам:видыугроз,происхождениеугроз,предпосылкипоявленияугроз,источникиугроз.Перечисленныепараметрынаходятсявсложныхвзаимосвязях,учеткоторыхнеобходимдляпостроенияадекватныхмоделей,описывающихпроцессынарушенияцелостности изащиты информации.

2. Основнымипараметрами,определяющимивероятностьнарушениязащищенностиинформации,являются:количествоитипыструктурныхкомпонентовсистемы, количествоитипыслучайныхдестабилизирующихфакторов,количествоитипызлоумышленныхдестабилизирующихфакторов,числоикатегориинарушителей,видызащищаемойинформации.

Измножестваразновидностейразличныхпоказателейуязвимостиинформациицелесообразновыделитьдвапоказателя:первый(базовый)характеризуетуязвимостьводномструктурномкомпонентесистемыприоднократномпроявленииодногодестабилизирующегофактораиотносительноодногопотенциальногонарушителя,второй(общий)-уязвимостьинформациивцеломповсемпотенциальновозможнымдестабилизирующимфакторамотносительновсехпотенциальновозможныхнарушителей.Вседругиепоказателиявляютсячастичнообобщенными.

Дляпрактическогорешениязадачзащитыинформациимогутбытьтакжеиспользованыпоказатели,характеризующиенаиболеенеблагоприятныеситуации(экстремальныепоказатели):самыйуязвимыйструктурныйкомпонентсистемы,самыйопасныйдестабилизирующийфактор,самый опасныйнарушитель.

3. Однойизнаиболеепринципиальныхособенностейпроблемызащитыинформацииявляетсяабсолютныйхарактертребованияполнотывыявленныхугроз.Приэтомформированиеполногомножестваугрозявляетсяярковыраженнойнеструктуризованнойпроблемой.

Дляпервоначальногоформированиявозможноболееполногомножестваугрозцелесообразноиспользоватьразличныемодификацииэкспертныхоценок.Наиболееэффективнымиздесьоказываютсяметоды,основанныенатехнологииавтоформализациизнанийэксперта.

4.Рассмотренныевгл.3модели,атакжемодели,предлагаемыевдругихисточниках(см.,например,[3]),вобщемслучаепозволяютопределятьтекущиеипрогнозироватьбудущиезначениятехилииныхпоказателейуязвимостиинформациивразличныхситуацияхфункционированиясистемиобъектов.Однаковсеэтимодели,построенывпредположениинезависимостислучайныхсобытий,совокупностикоторыхобразуютсложныепроцессызащитыинформации,адляобеспеченияихработынеобходимыисходныеданные,систематизацияиобобщениеподавляющегобольшинствакоторыхдолжныбазироватьсянасетицентровзащитыинформации,организующихпроведениемассовойэкспертизы.

Главачетвертая

ТРЕБОВАНИЯКЗАЩИТЕИНФОРМАЦИИ

Дата добавления: 2018-02-15; просмотров: 509; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!