Модель угроз (безопасности информации).

Модель угроз безопасности информации - это физическое, математическое, описательное представление свойств или характеристик угроз безопасности информации.

Основная цель моделирования угроз заключается в определении перечня и возможности реализации угроз информационным активам через различные уязвимости. В стандарте ГОСТ Р ИСО/МЭК 27005-2012 предусматривается разработка перечней угроз, уязвимостей и активов, и сценариев реализации угроз. Такой подход возможен только при условии независимости угроз, уязвимостей и активов. Однако это далеко не так и для умышленных угроз существует определенная статистическая связь между ценностью актива, уязвимостью и возможностью реализации угрозы, которая может быть выражена в виде следующих правил: 1. Чем выше ценность актива и больше его уязвимость, тем выше возможность угрозы. 2. Возможность реализации угрозы не может быть меньше максимального значения из значения ценности актива и его уязвимости. 4 Исходя из этих правил разрабатывается модель угроз и уязвимостей информационных активов, которая представляется в форме кортежа { nti, ti, nyi, yi, nai, ui }, где nti – угроза (наименование) или код; ti – возможность реализации угрозы по принятой шкале; nai – наименование актива (объекта) или его код, в отношении которого реализуется угроза; nyi – наименование уязвимости или её код; yi – уязвимость актива по этой угрозе, заданные по выбранной шкале; ui – оценка возможных результатов реализации угрозы. Порядок реализации этой модели следующий:

• Проводится аудит уязвимостей информационных активов и осуществляется их классификация по их доступности.

• Определяются угрозы, которые могут быть реализованы через выявленные уязвимости по отношению к активам.

• Проводится классификация возможности реализации угроз по заданным шкалам и правилам.

Разработка модели угроз, уязвимостей и активов может проводиться путем экспертного опроса. Для проведения аудита используются информационные технологии (сканеры безопасности).

См. ГОСТ Р 50922-2006. Национальный стандарт РФ. Защита информации. Основные термины и определения; ГОСТ Р ИСО/МЭК 13335-1-2006; ГОСТ Р ИСО/МЭК 27005-2012; РC БР ИББС-2.2-2009; «Базовая модель угроз безопасности ПДн при их обработке в ИСПДн» ФСТЭК России.

Дополнительно при ответе на вопрос следует рассмотреть способ параметрического описание угроз.

Причины возникновения уязвимости информации. Классификация и характеристика уязвимостей. Модель уязвимостей

Ответ: См. ГОСТ Р 56546-2015, ГОСТ Р ИСО/МЭК 27005-2012. Классификация уязвимостей информационных систем CVSS ФСТЭК (см.http://fstec.ru).

Уязвимость - недостаток (слабость) программного (программно-технического) средства или информационной системы в целом, который(ая) может быть использован(а) для реализации угроз безопасности информации.

Причины возникновения уязвимостей.

- отсутствие гарантии конфиденциальности и целостности передаваемых данных;

- недостаточная реализация политики безопасности;

- отсутствие или недостаточный уровень защиты от несанкционированного доступа (антивирусы, Системы обнаружения вторжений);

- уязвимости используемых операционных систем;

- непрофессиональное и слабое администрирование систем;

Классификация:

1. Уязвимости ИС по области происхождения подразделяются на следующие классы:

- уязвимости кода;

- уязвимости конфигурации;

- уязвимости архитектуры;

- организационные уязвимости;

- многофакторные уязвимости.

2. Уязвимости ИС по типам недостатков ИС подразделяются на следующие:

- недостатки, связанные с неправильной настройкой параметров ПО.

- недостатки, связанные с неполнотой проверки вводимых (входных) данных.

- недостатки, связанные с возможностью перехода по ссылкам.

- недостатки, связанные с внедрением произвольного кода.

- недостатки, связанные с переполнением буфера памяти.

- иные типы недостатков.

3. Уязвимости ИС по месту возникновения (проявления) подразделяются на следующие:

- уязвимости в общесистемном (общем) ПО.

- уязвимости в прикладном ПО.

- уязвимости в специальном ПО.

- уязвимости в технических средствах.

- уязвимости в портативных технических средствах.

- уязвимости в средствах защиты информации.

Рис. Модель уязвимостей

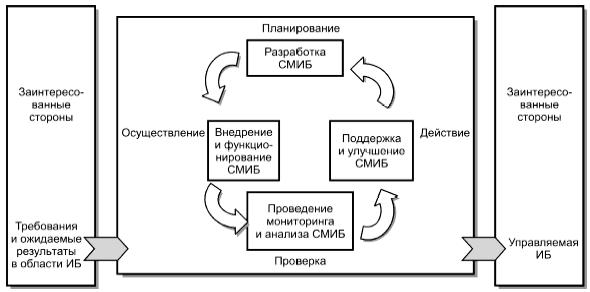

Система менеджмента информационной безопасности организации на основе цикла Деминга -Шухарта: цели управления, задачи, последовательность процессов и разрабатываемые документы управления.

Ответ: См. ГОСТ Р ИСО/МЭК 27001-2006.

Целью построения СМИБ является выбор соответствующих мер управления безопасностью, предназначенных для защиты информационных активов и гарантирующих доверие заинтересованных сторон.

Задачами организации является:

1. разработка,

2. внедрение,

3. обеспечение функционирования,

4. мониторинг,

5. анализ,

6. поддержка и непрерывное улучшение СМИБ

| Планирование PLAN (разработка СМИБ) | Разработка политики, установление целей, процессов и процедур СМИБ, относящихся к менеджменту риска и улучшению информационной безопасности. |

| Осуществление Do (внедрение и обеспечение функционирования СМИБ) | Внедрение и применение политики информационной безопасности, мер управления, процессов и процедур СМИБ |

| Проверка Check (проведение мониторинга и анализа СМИБ) | Оценка, в том числе, по возможности, количественная, результативности процессов относительно требований политики, целей безопасности функционирования СМИБ и информирование высшего руководства о результатах для последующего анализа |

| Действие Act (поддержка и улучшение СМИБ) | Проведение корректирующих и превентивных действий в целях достижения непрерывного улучшения СМИБ |

Дата добавления: 2019-09-13; просмотров: 429; Мы поможем в написании вашей работы! |

Мы поможем в написании ваших работ!